Android-programme spioeneer op jou – en daar is geen maklike manier om dit te keer nie.

Android-sekuriteitsprobleme het geen bekendstelling nodig nie, maar nog 'n bedreiging wat nie sy regmatige deel van bewustheid ontvang het nie, hou verband met spioenasie- en stalkerware-toepassings. Hierdie toepassings kan in die geheim op 'n slagoffer se foon geïnstalleer word om hul aktiwiteit te monitor en kan uitgebuit word om slagoffers van gesinsgeweld te teister en betrokke te raak by aanlyn agtervolging. Al wat iemand nodig het, is fisiese toegang tot die slagoffer se foon om hierdie toepassings te installeer, wat nie te moeilik is in gevalle van gesinsgeweld nie.

Noem dit 'n toepassing-gesteunde weergawe van AirTag jag , maar op steroïede, want hierdie spyware-toepassings kan alles steel, insluitend boodskappe, oproeplogboeke, e-posse, foto's en video's. Sommige kan ook die mikrofoon en kamera aktiveer en hierdie opnames in die geheim na 'n afgeleë bediener oordra waar die misbruiker toegang daartoe kan kry. Aangesien Google Play-beleide nie bekruipprogramme toelaat nie, word hierdie toepassings via derdeparty-webwerwe verkoop en moet jy dit sylaai.

So ernstig as wat dit is, word die situasie nog erger gemaak deur die gebrek aan verdedigingsmeganismes op fone Android , veral vir mense wat nie besonder tegnologies vaardig is nie. Het my navorsingspoging gedoen My samewerking, gelei deur Alex Liu van die Universiteit van Kalifornië, San Diego, het 14 stalkerware-toepassings bestudeer wat geredelik beskikbaar is vanaf derdeparty-webwerwe - en gevind dat hulle gelaai is met 'n baie ontstellende potensiaal.

Ongekende omvang van skade

Wat hul basiese vermoëns betref, het hierdie toepassings toegang gehad tot kalenderinskrywings, oproeplogboeke, knipbordinskrywings, kontakte, inligting getrek vanaf ander toepassings wat op die slagoffer se foon geïnstalleer is, liggingbesonderhede, netwerkinligting, telefoonbesonderhede, boodskappe en medialêers.

Die meerderheid van hierdie toepassings kon ook in die geheim toegang tot die kameratoevoer en mikrofoon kry om multimedia vas te vang, skermkiekies te neem via 'n afstandbevel en selfs toegang tot beskermde data te verkry. Maar dit is nie waar die gruwelverhaal eindig nie.

Elf van die toepassings wat bestudeer is, het probeer om die verwyderingsproses weg te steek, terwyl elkeen van die spioenwaretoepassings hardgekodeer is met 'n "hardcore"-funksie wat hulle toegelaat het om outomaties te begin na 'n herlaai of nadat geheue deur die Android-stelsel skoongemaak is. Dit is bekend dat hierdie toepassings die Force Stop- en Deïnstalleer-knoppies in sommige gevalle deaktiveer.

'n Mens sou dink dat 'n vinnige blik op die toepassing se lanseerder die slagoffer sal waarsku oor enige verdagte toepassings wat op hul foon geïnstalleer is. Maar hierdie voorreg is nie regtig beskikbaar vir slagoffers van hierdie spyware-toepassings nie, wat enigiets van $30 tot $100 met die intekeningmodel kan kos.

Verberging, manipulasie en werking van die stelsel

Liu, die koerant se hoofskrywer, het in 'n onderhoud aan Digital Trends gesê dat die meeste van hierdie toepassings probeer om "onskuldige" name en ikone weg te steek of te gebruik om agterdog te vermy. Byvoorbeeld, 11 van die 14 spioenasieprogramme het probeer om in die oog te skuil onder die dekmantel van toepassings met name soos "Wi-Fi", "Internetdiens" en "SyncServices," kompleet met geloofwaardige stelselikone om enige vermoede te help vermy.

Aangesien dit noodsaaklike dienste vir die foon is, sal baie gebruikers dit nie wil hanteer nie uit vrees dat dit die ooreenstemmende stelsels op hul fone sal breek. Maar daar is meer aan die bedreigingsfaktor hier. "Ons het ook gevorderde gevalle gesien waar hierdie toepassings op die toepassingskerm of toepassinglanseerder kan wegkruip," het Liu gesê.

Sommige van hierdie toepassings het aktief probeer om die toepassingikoon te versteek nadat dit geïnstalleer is, sodat die slagoffer nooit sou raai dat die moniteringsagteware op hul foon aktief was nie. Boonop verskyn die meeste van hierdie toepassings, ondanks die feit dat hulle op die agtergrond loop en Android se toestemmingstelsel misbruik, nie op die onlangse toepassingsskerm nie.

"As jy dit nie sien nie, hoe weet jy dit?"

Digital Trends het Liu gevra of hierdie spioenware-toepassings wat in die geheim op die agtergrond loop en sensitiewe persoonlike inligting versamel, kan verskyn in sogenaamde skoner toepassings wat gebruikers aanraai om toepassings te verwyder wat hulle 'n ruk lank nie gebruik het nie. Liu, wat die bevindinge hierdie somer by 'n konferensie in Zürich sal aanbied, sê die span het nie hierdie moontlikheid ondersoek nie.

Daar is egter skrale kanse dat hierdie stoorskoonmaker-toepassings spioenwaretoepassings as oorbodig sal merk omdat hierdie toepassings altyd op die agtergrond loop en nie as onaktief gemerk sal word nie. Maar die blote vernuf wat deur sommige van hierdie toepassings gebruik word, is die dinge van privaatheid nagmerries.

Skelm, riskant en baie geneig om te lek

Wanneer jy die kamera in enige toepassing begin, sal jy 'n voorskou sien van wat voor die kamera is. Sommige van hierdie toepassings verklein die voorskou-grootte tot 1 x 1 pixel of maak selfs die voorskou deursigtig, wat dit onmoontlik maak om op te spoor of die stalking-toepassing 'n video opneem of die regstreekse aansig na 'n afgeleë bediener stuur.

Sommige hiervan wys nie eers 'n voorskou nie, neem die video direk vas en gee dit in die geheim deur. Een so 'n toepassing, genaamd Spy24, gebruik 'n geheime blaaierstelsel om volle-resolusie kameramateriaal uit te saai. Telefoonoproepe en oudio-opname is ook 'n redelik algemene kenmerk onder hierdie toepassings.

Daar is ook gevind dat die bestudeerde stalkerware-toepassings toeganklikheidinstellings op Android misbruik. Gebruikers met gesig- of gehoorgestremdhede vra byvoorbeeld die foon om die inhoud op die skerm te lees. Die kwesbaarheid stel hierdie toepassings in staat om inhoud van ander toepassings wat op die skerm loop, te lees, data uit kennisgewings te onttrek en selfs die leesbewys-sneller te omseil.

Spyware-toepassings misbruik verder die toegangstelsel vir toetsaanslaglogboeke, wat 'n algemene metode is om sensitiewe inligting soos aanmeldbewyse vir beursies en bankstelsels te steel. Van die toepassings wat bestudeer is, het op die SMS-stelsel staatgemaak, wat behels dat die slegte akteur 'n SMS stuur om sekere funksies te aktiveer.

Maar in 'n paar gevalle was selfs 'n aktiverings-SMS nie nodig om die werk te doen nie. Een toepassing (genoem Spapp) is in staat om al die data op die slagoffer se foon op afstand uit te vee met net 'n SMS. 'n Hacker kan strooipos met verskillende kombinasies van wagwoorde om dit te doen, selfs sonder die aanvaller se medewete, wat die risikofaktor verhoog.

Terwyl geredelik beskikbare spyware-toepassings op hul eie gevaarlik is, is 'n ander aspek van kommer hul swak sekuriteit wanneer dit kom by die berging van gesteelde persoonlike inligting. ’n Gesonde groep van hierdie programme het data oor ongeënkripteerde HTTP-verbindings oorgedra, wat beteken dat ’n slegte akteur jou Wi-Fi-netwerk kan afluister en toegang tot dit alles kan kry.

Ses van die toepassings het alle gesteelde media in openbare URL's gestoor, met ewekansige nommers wat aan datapakkies toegeken is. ’n Hacker kan met hierdie ewekansige nommers speel om data te steel wat nie net met een rekening geassosieer word nie, maar met verskeie rekeninge wat oor verskillende toestelle versprei is om op willekeurige slagoffers te spioeneer. In sommige gevalle gaan spioenwaretoepassingsbedieners voort om data in te samel selfs nadat die intekeninglisensie verval het.

Wat kan jy doen?

So, hoe kan 'n gebruiker die slimfoon Normaal om te verhoed dat jy die volgende slagoffer van hierdie spyware-toepassings word? Liu sê dit sal proaktiewe optrede vereis omdat Android nie 'n outomatiese stelsel het om jou te waarsku oor spioenware-toepassings nie. Liu beklemtoon dat "daar geen definitiewe manier is om te weet of iets fout is met jou foon nie."

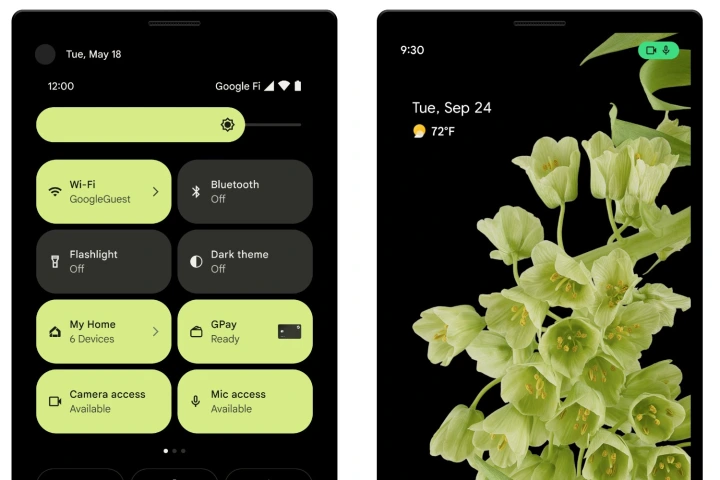

Jy kan egter na sekere tekens kyk. "Hierdie toepassings loop voortdurend in die agtergrond, so jy sal abnormaal hoë batterygebruik teëkom," het Liu vir my gesê. "Dis hoe jy weet iets kan fout wees." Liu beklemtoon ook Android se sensorwaarskuwingstelsel, wat nou 'n ikoon aan die bokant vertoon wanneer die kamera of mikrofoon deur 'n toepassing gebruik word.

Liu, wat 'n Ph.D. 'n Student in die universiteit se rekenaarwetenskap-departement, sê hy as jou mobiele datagebruik skielik styg, is dit ook 'n teken dat iets fout is, want hierdie spioenware-toepassings stuur voortdurend groot pakkies data, insluitend medialêers, e-poslogboeke, ensovoorts. . afgeleë bediener.

Nog 'n onfeilbare manier om hierdie verdagte toepassings te vind, veral dié wat van die toepassinglanseerder wegkruip, is om die lys van alle toepassings wat op u foon geïnstalleer is, van binne die Instellings-toepassing na te gaan. As jy enige toepassings sien wat verdag lyk, maak dit sin om daarvan ontslae te raak. “Jy moet elke aansoek hersien en kyk of jy daarmee identifiseer. Dit is die uiteindelike oplossing omdat geen toepassing daar kan skuil nie,” voeg Liu by.

Uiteindelik het u ook die privaatheidskontroleskerm, wat is Kenmerk bekendgestel in Android 12 , waarmee jy al die toestemmings wat aan elke toepassing verleen is, kan sien. Vir privaatheidsbewuste gebruikers word dit aangeraai om toestemmings te herroep wat hulle dink 'n spesifieke toepassing nie in die eerste plek behoort te hê nie. Die vinnige instellingspaneel, waartoe toegang verkry kan word deur van die boonste rand af te swiep, stel gebruikers in staat om toegang tot die mikrofoon en kamera te deaktiveer as enige toepassing hierdie toestemmings op die agtergrond gebruik.

“Op die ou end het jy tegniese kundigheid nodig,” sluit Liu af. Dit is nie hoe die situasie ideaal vir honderde miljoene Android-slimfoongebruikers behoort te wees nie. Liu en die res van die span agter die koerant het 'n lys riglyne en voorstelle vir Google om dit te versekerAndroidDit bied 'n hoër mate van beskerming aan die gebruikers teen hierdie spyware-toepassings.