Cómo protegerse de los ataques de piratería y phishing

La piratería es de dos tipos: ética e inmoral. La piratería ética consiste en establecer agujeros de seguridad en software, servidores, etc., mientras que la piratería no ética se realiza con fines ilegales. En el caso de piratería no ética, la víctima permanece inconsciente hasta que es pirateada. Esto se hace a menudo para entrar en una cuenta, red o sistema para robar información confidencial o dinero.

El phishing es uno de los métodos comunes de piratería poco éticos utilizados por los piratas informáticos. El phishing es un tipo de piratería en el que el atacante envía un enlace/correo electrónico a la víctima. El enlace/correo electrónico parece legítimo para el destinatario, haciéndole creer que el enlace o correo electrónico es algo que quiere o necesita. A menudo, un correo electrónico de phishing se asemeja a una solicitud bancaria, una nota de alguien en su empresa solicitando asistencia financiera, etc.

Protégete de los ataques de hacking y phishing

En este artículo, hemos decidido compartir algunas de las mejores formas de protegerse de los intentos engañosos de piratería. El objetivo final es concienciar a los lectores sobre los diversos intentos de piratería y, esta vez, un ataque de phishing.

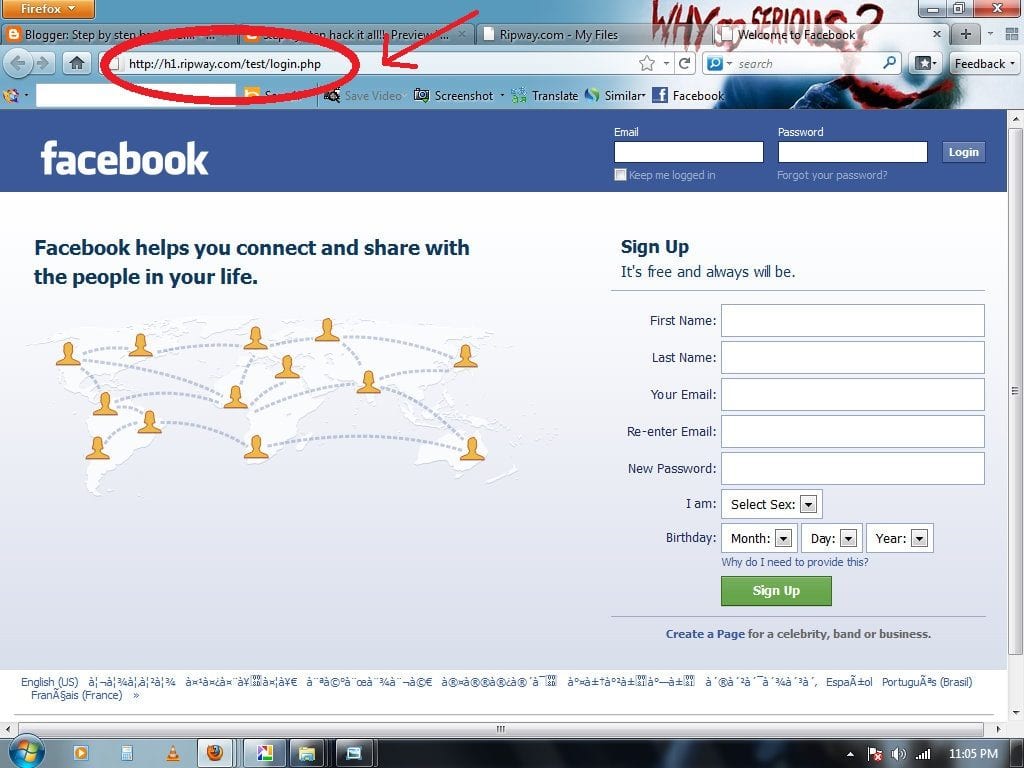

Navega siempre de forma segura con HTTPS

Si desea mantenerse seguro, siempre debe usar un sitio web seguro para el navegador. Ahora la pregunta principal es ¿cómo saber si un sitio web es seguro o no? Debe mirar la barra de URL y el indicador "HTTPS". Si un sitio web tiene un ícono de "candado" por seguridad en la barra de direcciones del navegador y el sitio web comienza con HTTPS, probablemente sea seguro.

El navegador web moderno ahora bloquea sitios web que no están protegidos mediante HTTPS. Incluso si visita un sitio que no tiene HTTPS, nunca ingrese datos personales como número de teléfono, credenciales bancarias, números de tarjetas de crédito, todo.

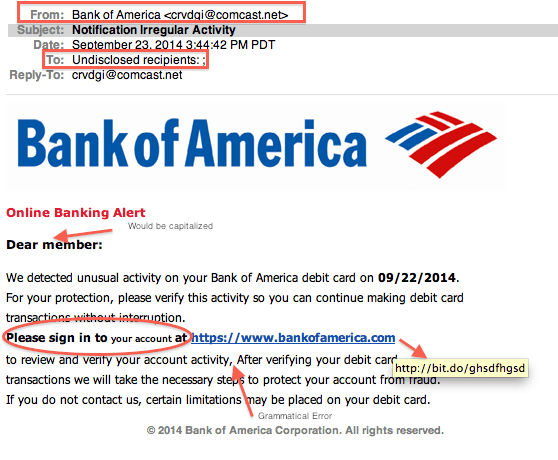

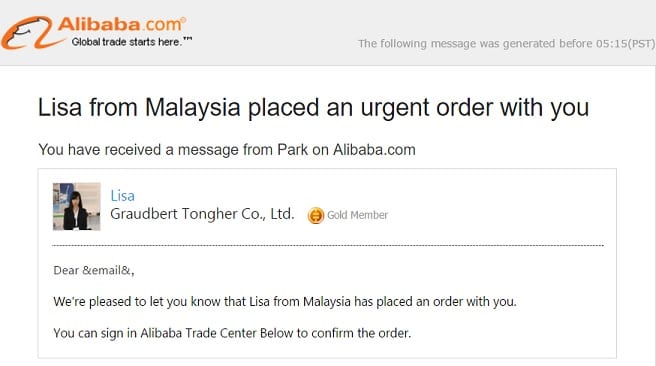

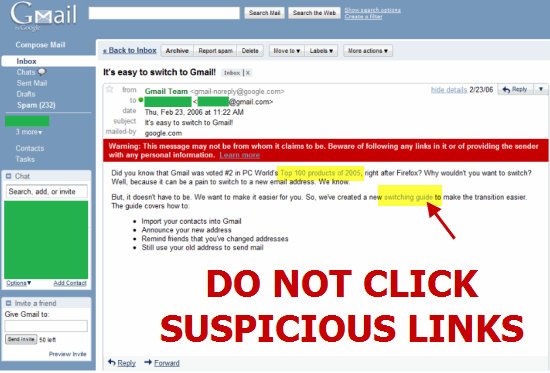

Reconocer correos electrónicos fraudulentos

Los piratas informáticos a menudo usan correos electrónicos para capturar a personas inocentes. Entonces, antes de abrir o responder a un correo electrónico en particular, mire de cerca. ¿Este correo electrónico parece sospechoso? Los ciberdelincuentes a menudo cometen errores tontos al escribir correos electrónicos de phishing. A continuación, compartimos algunos puntos que lo ayudarán a identificar el correo electrónico de phishing.

- Copie el nombre de una empresa o un empleado real de la empresa.

- Incluya sitios que se parezcan visualmente a un negocio real.

- Regalo de promoción o pérdida de una cuenta existente.

Comprobar errores de tipo

Bueno, si parece falso, probablemente sea falso. Los errores tipográficos pueden ser un signo de dudoso en el correo electrónico. Por lo tanto, antes de tomar una decisión final, asegúrese de anotar los errores tipográficos. En términos generales, las campañas de phishing dejan rastros detrás de los errores tipográficos. Verifique todas las letras mayúsculas en el asunto del correo electrónico y muy pocos signos de exclamación.

Cuidado con las amenazas y la urgencia.

A veces, los ciberdelincuentes pueden pedirle que cambie rápidamente sus contraseñas. Sin embargo, debe tener en cuenta dichos procedimientos. Le proporcionarán una página web que requiere que ingrese su contraseña anterior para crear una nueva. Una vez que ingrese su contraseña anterior, será pirateado. Así que cuidado con las amenazas y la urgencia. Para estar seguro, siempre debe verificar dos veces si el evento que desencadena una sensación de urgencia es real o no. Puede consultar el sitio de noticias tecnológicas para confirmar dichos eventos.

Si tienes que compartir tus datos con urgencia con alguien y no dispones de ningún medio de comunicación fiable, puedes contar con las llamadas telefónicas. Las llamadas telefónicas eran mucho más seguras que los sitios de redes sociales que usa hoy. Incluso los sitios de redes sociales registran su actividad para mejorar su experiencia. En el pasado, hemos visto muchos sitios populares de redes sociales, aplicaciones de mensajería instantánea como Twitter, Linkedin e incluso Telegram en 2016.

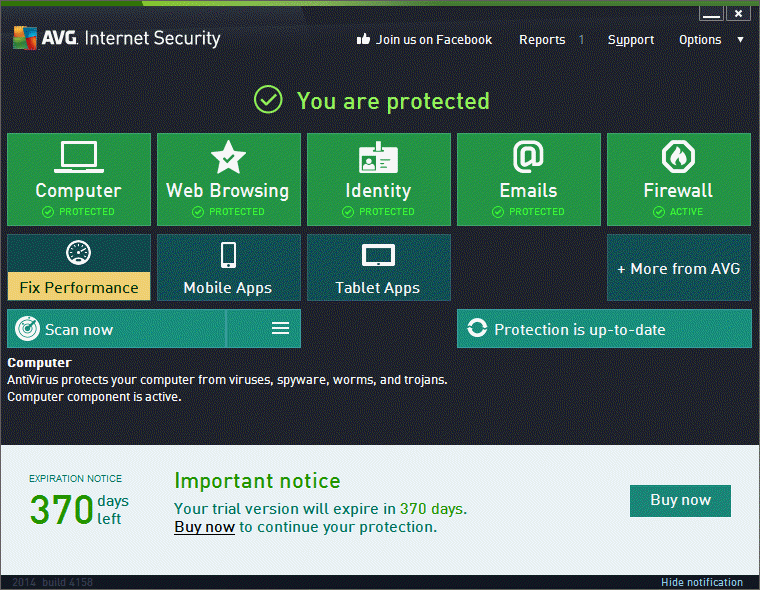

Usar antivirus con seguridad en internet

Muchos programas antivirus escanean su computadora pero no lo protegen de las amenazas de la red. Por lo tanto, al comprar un paquete de seguridad, asegúrese de comprar uno que brinde protección en tiempo real, protección de Internet y protección de red. Puede usar Avast Free Antivirus o la nube de Kaspersky Security para proteger su PC. Ambos se pueden descargar gratis y ofrecen protección en tiempo real contra todo tipo de amenazas de seguridad.

Evitar enlaces desconocidos

Muchos atacantes hoy en día le enviarán un enlace de phishing que es solo para un ataque de phishing, y será pirateado a través de una ranura conectada a su dispositivo. Entonces, antes de hacer clic en cualquier enlace, verifique dos veces la estructura del enlace. Busque cosas sospechosas como errores ortográficos, oraciones incorrectas, etc.

buscar clones

Es muy fácil crear copias para cada sitio. Por lo tanto, el enlace en el que hizo clic a veces podría ser un truco de los estafadores para piratear su cuenta. Antes de ingresar las credenciales de su cuenta, verifique dos veces la URL a la que fue redirigido. Si tiene errores o se ve poco fiable, es mejor evitarlo.

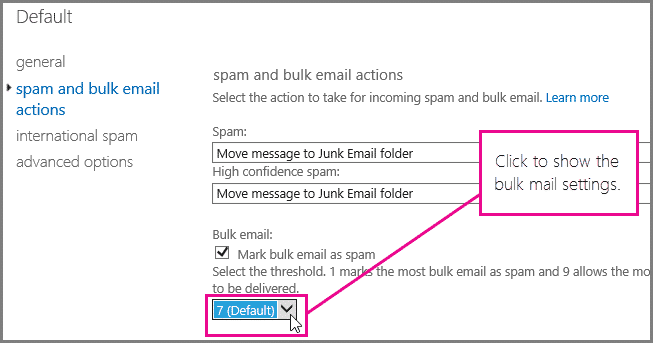

Verifique su configuración de correo no deseado

Algunos proveedores de correo electrónico permiten a los usuarios actualizar su configuración de spam. Los servicios de correo electrónico comunes como Gmail generalmente reconocen automáticamente los correos electrónicos no deseados y los envían a su carpeta de correo no deseado. Sin embargo, no todos los proveedores de servicios de correo electrónico son tan inteligentes como Gmail, y debe verificar su configuración de correo no deseado. Algunos proveedores de servicios de correo electrónico populares permiten a los usuarios especificar el nivel de detección de spam.

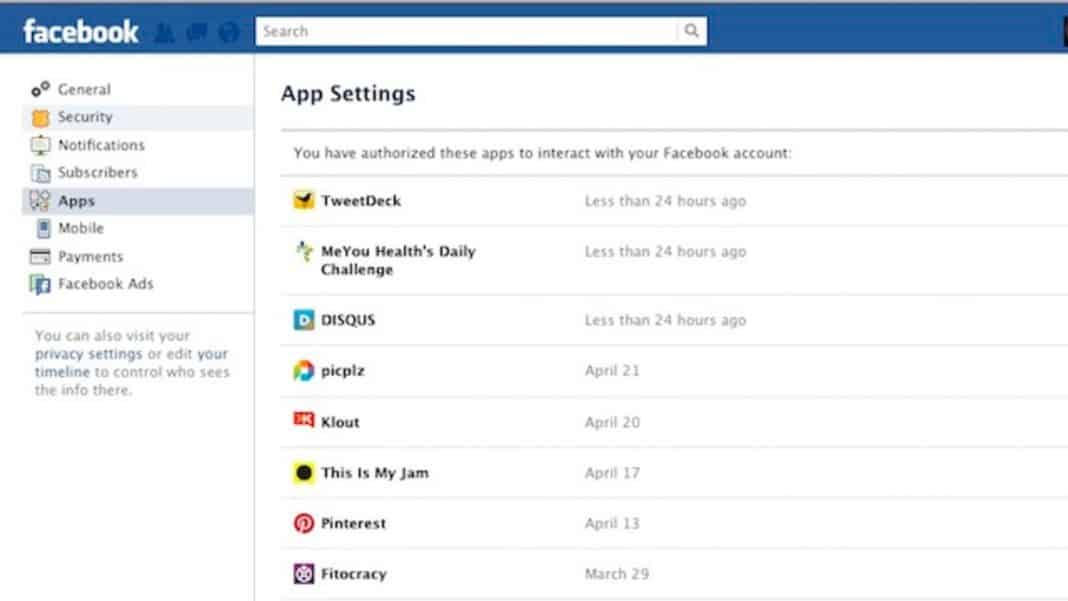

Comprobar los permisos de la aplicación

Ahora que todos estamos conectados a sitios de redes sociales como Facebook, Twitter, Instagram, etc., es necesario verificar los permisos de la aplicación con regularidad. Las aplicaciones de Facebook pueden ser útiles y divertidas, pero también tienen permiso para administrar tus datos. Por lo tanto, asegúrese de revocar los permisos de la aplicación de Facebook si deja de usarla.

No inicie sesión en los servicios mientras usa Wi-Fi público

Cuando te conectas a una red WiFi que está abierta al público, tu dispositivo conectado, ya sea tu teléfono inteligente o computadora portátil, se convierte en un objetivo fácil para los ciberdelincuentes. Si no se trata de phishing, las conexiones WiFi públicas pueden ocasionarle otros problemas, como la fuga de datos. Los piratas informáticos pueden averiguar qué sitios web visita, qué escribe y más. Los ciberdelincuentes pueden redirigirte a una página web que parece legítima, pero es una trampa. Puede terminar ingresando sus datos y convertirse en un blanco fácil para los piratas informáticos. Lo mejor es usar una conexión móvil, incluso si hay Wi-Fi público disponible.

Descargue el software de fuentes confiables

Bueno, los ataques de phishing aparecen principalmente en las computadoras, pero eso no hace que los usuarios de teléfonos inteligentes estén seguros. Los piratas informáticos harán todo lo posible para obtener sus datos confidenciales. Algunos sitios requieren que los usuarios se registren e ingresen los detalles de la tarjeta de crédito/débito antes de descargar el software; Es mejor evitar tales sitios.

Siempre que descargue aplicaciones de fuentes confiables, está seguro, pero ingresar información confidencial en fuentes no confiables es solo una invitación abierta para que los piratas informáticos se apoderen de sus datos. Por lo tanto, asegúrese de descargar el software y las aplicaciones de Android de fuentes confiables para reducir el riesgo de ataques de phishing.

Revisar Reseñas

Verificar las reseñas de los usuarios antes de ingresar detalles confidenciales como datos bancarios, etc. es otra de las mejores cosas que puede hacer para evitar un ataque de phishing. Las reseñas de los usuarios son siempre la mejor opción para aprender sobre cualquier sitio web o software en particular. Entonces, lea las reseñas o comentarios y estamos seguros de que obtendrá algunas pistas concluyentes. Si encuentra que muchos usuarios se quejan de intentos de piratería o ataques de phishing, es mejor abandonar este servicio o aplicación.

Conoce la política de privacidad del sitio

La mayoría de los sitios web comerciales tienen una política de privacidad a la que generalmente se puede acceder en el pie de página o en el encabezado de la página web. ¿Necesita investigar si un sitio web vende listas de correo? La mayoría de los usuarios reciben spam en sus bandejas de entrada porque venden listas de correo electrónico con otras empresas. Algunas empresas pueden abusar de la lista de correo para enviar mensajes de correo electrónico potencialmente peligrosos.

Cambie las contraseñas de su cuenta regularmente

Cambiar las contraseñas de las redes sociales, mensajería instantánea y cuenta bancaria más utilizadas es una buena práctica de seguridad. Todo el mundo debería acostumbrarse a cambiar las contraseñas a intervalos regulares. Sin embargo, asegúrese de no utilizar las mismas contraseñas en todas partes.

Este artículo analiza cómo protegerse de los ataques de phishing. ¡Espero que este artículo te haya ayudado! Por favor comparte con tus amigos también.