مودم stc خود را در برابر هک محافظت کنید

سلام ، رحمت و برکات خدا ، با سلام و خوش آمد گویی به فالوورها و بازدیدکنندگان مکانو تک در مطلبی جدید و مفید در مورد مودم stc جهت محافظت در برابر نفوذ و همانطور که قبلا چندین توضیحات در مورد مودم stc دانلود کرده بودیم. چه کسی رمز مودم را تغییر داده است؟ و همچنین نام شبکه را تغییر داد وکد وای فای را تغییر دهید و موارد دیگر در مورد این مودم

اما این توضیح در مورد نحوه محافظت از مودم stc در برابر هک شدن و بستن دائمی شکاف است

بسیاری از افراد بدون اطلاع شما به دنبال برنامه هایی هستند که برای استفاده از اینترنت به شبکه های وای فای نفوذ می کنند و شما حتی اگر رمز عبور را نداشته باشند نمی دانید و در واقع تعداد زیادی از آنها وجود دارد و در واقع از یک سوراخ ساده به داخل آن نفوذ می کنند. ما این حفره را برای مودم STC stc می بندیم تا هیچ کس نتواند روتر شما را هک کند، به هر طریقی، هیچ کس نتواند، مهم نیست که چه اتفاقی می افتد.

مراحل محافظت از مودم stc در برابر هک:

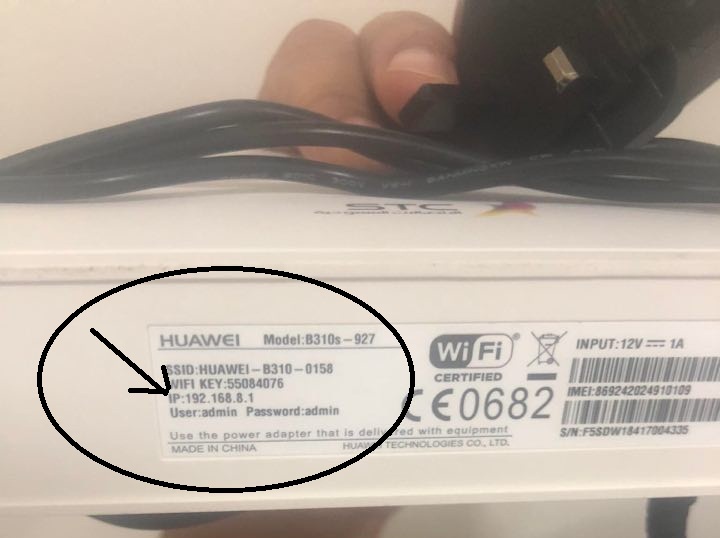

- مرورگر را باز کنید و شماره آی پی مودم را قرار دهید به احتمال زیاد 192.168.1.1 یا 192.168.8.1 خواهد بود.

- نام کاربری (admin) و رمز عبور (admi) را تایپ کنید.

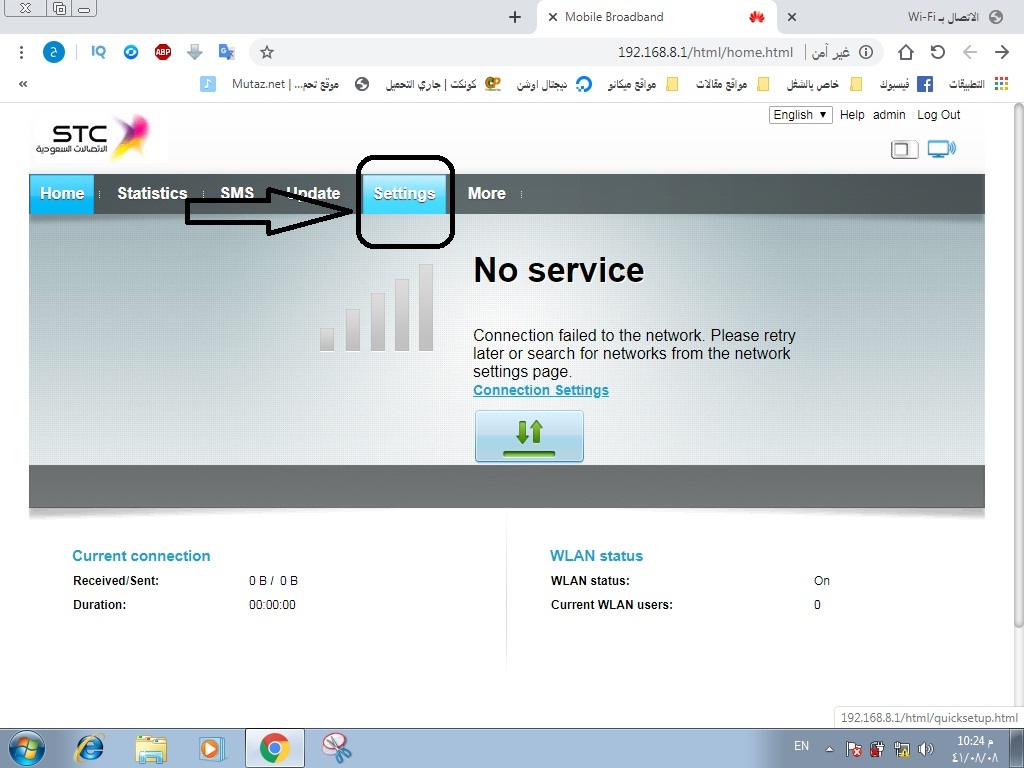

- روی تنظیمات کلیک کنید

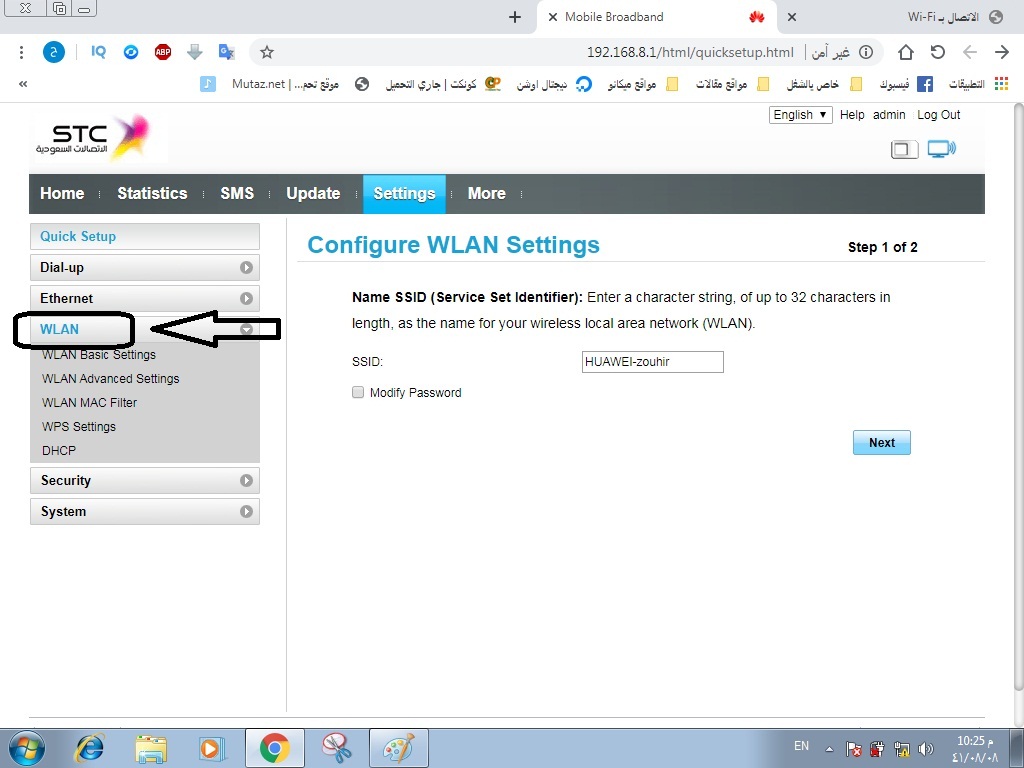

- از سمت چپ تنظیمات کلمه w lan را انتخاب کنید

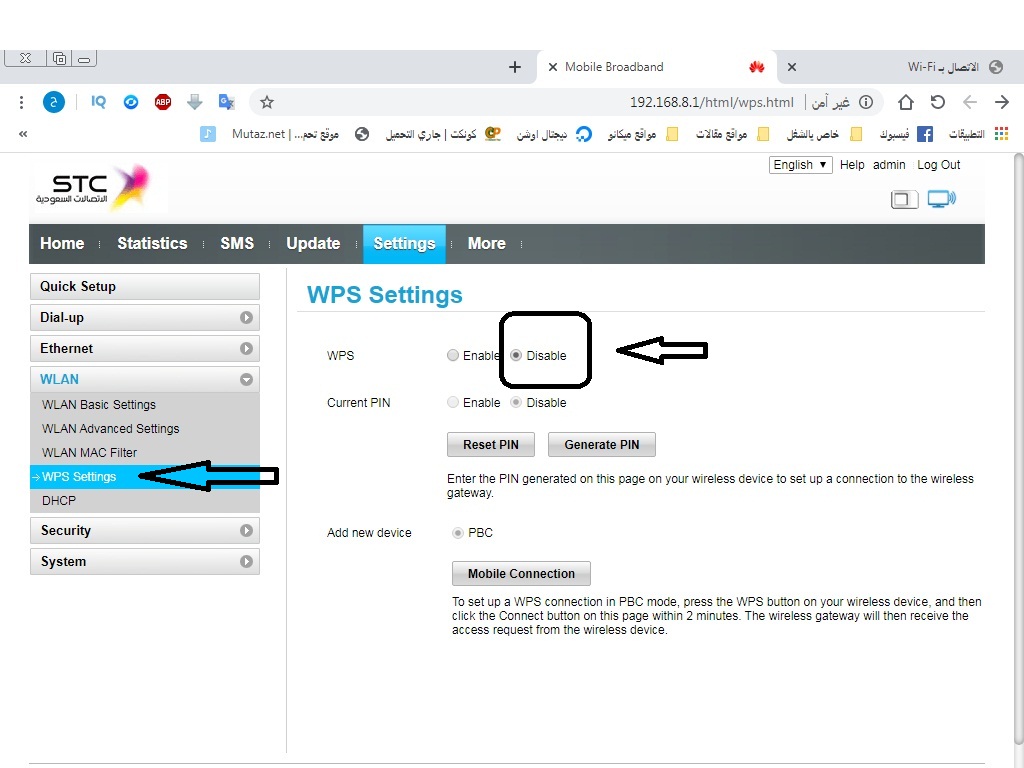

- کلمه wps setigs را انتخاب کنید

- بر روی disable کلیک کنید

تصاویر قدم به قدم محافظت از مودم Stc

مرورگر را در کامپیوتر باز کنید و شماره های دسترسی را روی روتر قرار دهید و مانند تصویر زیر آنها را در پشت روتر پیدا خواهید کرد.

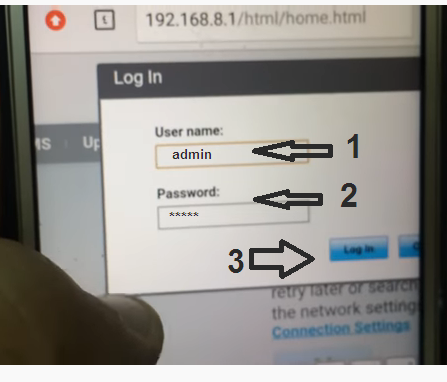

- پس از تایپ IP مودم و کلیک بر روی Enter برای ورود، از شما نام کاربری و رمز عبور برای وارد شدن به تنظیمات می خواهد.

نام کاربری (admin) و رمز عبور (admi) را مانند تصویر زیر وارد کنید

- همانطور که در تصویر زیر نشان داده شده است روی تنظیمات کلیک کنید

مانند تصویر زیر از سمت چپ تنظیمات کلمه w lan را انتخاب کنید

- کلمه wps setigs را انتخاب کنید

- روی دایره کوچک کنار کلمه disable کلیک کنید

در اینجا مودم کاملاً در برابر نفوذ محافظت شده است ، چه توسط هر برنامه یا هر برنامه ای در تلفن همراه ، از این پس هیچ منفذی برای ورود یا نفوذ وجود ندارد.

شما را در توضیحات دیگر می بینم

فراموش نکنید که مقاله را با دوستان خود در سایت های شبکه های اجتماعی به اشتراک بگذارید تا همه بتوانند از آن بهره مند شوند