As aplicacións de Android espíanche e non hai forma sinxela de detelos.

Os problemas de seguridade de Android non necesitan presentación, pero outra ameaza que non recibiu a súa parte xusta de conciencia está relacionada co spyware e as aplicacións de stalkerware. Estas aplicacións pódense instalar en segredo no teléfono dunha vítima para supervisar a súa actividade e pódense explotar para acosar ás vítimas de violencia doméstica e participar no acoso en liña. Todo o que precisa alguén é o acceso físico ao teléfono da vítima para instalar estas aplicacións, o que non é demasiado difícil nos casos de violencia doméstica.

Chámalle unha versión compatible con aplicacións de Caza de AirTag , pero con esteroides, porque estas aplicacións de software espía poden roubar todo, incluíndo mensaxes, rexistros de chamadas, correos electrónicos, fotos e vídeos. Algúns tamén poden activar o micrófono e a cámara e transmitir en segredo estas gravacións a un servidor remoto onde o agresor pode acceder a ela. Dado que as políticas de Google Play non permiten aplicacións de acoso, estas aplicacións véndense a través de sitios web de terceiros e cómpre descargalas.

Por grave que sexa, a situación faise aínda máis grave pola falta de mecanismos de defensa nos teléfonos androide , especialmente para persoas que non son especialmente coñecedoras da tecnoloxía. Fixo o meu esforzo de investigación A miña colaboración, dirixida por Alex Liu da Universidade de California, en San Diego, estudou 14 aplicacións de stalkerware facilmente dispoñibles en sitios web de terceiros, e atopounas cargadas cun potencial moi inquietante.

Rango de danos sen precedentes

En canto ás súas capacidades básicas, estas aplicacións tiñan acceso a entradas do calendario, rexistros de chamadas, entradas do portapapeis, contactos, información extraída doutras aplicacións instaladas no teléfono da vítima, detalles de localización, información de rede, detalles do teléfono, mensaxes e ficheiros multimedia.

A maioría destas aplicacións tamén puideron acceder en segredo á fonte da cámara e ao micrófono para capturar multimedia, facer capturas de pantalla mediante un comando remoto e mesmo acceder a datos protexidos. Pero aquí non remata a historia de terror.

Once das aplicacións estudadas intentaron ocultar o proceso de desinstalación, mentres que cada unha das aplicacións de spyware estaba codificada cunha función "hardcore" que lles permitía iniciarse automaticamente despois dun reinicio ou despois de que o sistema Android borrara a memoria. Sábese que estas aplicacións desactivan os botóns Forzar parada e Desinstalar nalgúns casos.

Un podería pensar que unha rápida ollada ao lanzador da aplicación alertaría á vítima sobre calquera aplicación sospeitosa instalada no seu teléfono. Pero este privilexio non está realmente dispoñible para as vítimas destas aplicacións de spyware, que poden custar entre $ 30 e $ 100 co modelo de subscrición.

Ocultación, manipulación e funcionamento do sistema

Liu, o autor principal do xornal, dixo a Digital Trends nunha entrevista que a maioría destas aplicacións intentan ocultar ou usar nomes e iconas "inocentes" para evitar sospeitas. Por exemplo, 11 das 14 aplicacións de software espía tentaron ocultarse á vista baixo o pretexto de aplicacións con nomes como "Wi-Fi", "Servizo de Internet" e "Servizos de sincronización", con iconas do sistema creíbles para evitar calquera sospeita.

Dado que estes son servizos esenciais para o teléfono, moitos usuarios non quererán tratar con eles por temor a que rompa os sistemas correspondentes dos seus teléfonos. Pero aquí hai máis no factor ameaza. "Tamén vimos casos avanzados nos que estas aplicacións poden ocultarse na pantalla da aplicación ou no iniciador de aplicacións", dixo Liu.

Algunhas destas aplicacións tentaron ocultar activamente a icona da aplicación despois de ser instaladas para que a vítima nunca adiviñese que o software de vixilancia estaba activo no seu teléfono. Ademais, a maioría destas aplicacións, a pesar de executarse en segundo plano e abusar do sistema de permisos de Android, non aparecen na pantalla das aplicacións recentes.

"Se non o ves, como o sabes?"

Digital Trends preguntou a Liu se estas aplicacións de spyware que se executan en segredo en segundo plano, recollendo información persoal confidencial, poderían aparecer nas chamadas aplicacións máis limpas que aconsellan aos usuarios que desinstalen as aplicacións que non usaban desde hai tempo. Liu, que presentará os resultados nunha conferencia en Zúric este verán, di que o equipo non explorou esta posibilidade.

Non obstante, hai poucas posibilidades de que estas aplicacións de limpeza de almacenamento marquen as aplicacións de spyware como redundantes porque estas aplicacións sempre se executan en segundo plano e non se marcarán como inactivas. Pero o gran enxeño empregado por algunhas destas aplicacións son os pesadelos de privacidade.

Astuto, arriscado e moi propenso a fugas

Cando inicies a cámara en calquera aplicación, verás unha vista previa do que hai diante da cámara. Algunhas destas aplicacións reducen o tamaño da vista previa a 1 x 1 píxel ou incluso fan que a vista previa sexa transparente, polo que é imposible detectar se a aplicación de acoso está gravando un vídeo ou enviando a vista en directo a un servidor remoto.

Algúns destes nin sequera mostran unha vista previa, capturan o vídeo directamente e pásano en segredo. Unha destas aplicacións, chamada Spy24, usa un sistema de navegador secreto para transmitir imaxes da cámara con resolución completa. As chamadas telefónicas e a gravación de audio tamén son unha característica bastante común entre estas aplicacións.

Tamén se descubriu que as aplicacións de stalkerware estudadas abusan da configuración de accesibilidade en Android. Por exemplo, os usuarios con discapacidade visual ou auditiva piden ao teléfono que lea o contido da pantalla. A vulnerabilidade permite que estas aplicacións ler contido doutras aplicacións que se executan na pantalla, extraer datos das notificacións e mesmo evitar o activador do recibo de lectura.

As aplicacións de software espía abusan aínda máis do sistema de acceso ao rexistro de teclas, que é un método común para roubar información confidencial como as credenciais de inicio de sesión para carteiras e sistemas bancarios. Algunhas das aplicacións estudadas baseáronse no sistema de SMS, que implica que o mal actor envíe un SMS para activar determinadas funcións.

Pero nalgúns casos, nin sequera foi necesario un SMS de activación para facer o traballo. Unha aplicación (chamada Spapp) é capaz de borrar de forma remota todos os datos do teléfono da vítima usando só un SMS. Un hacker pode enviar spam con diferentes combinacións de contrasinal para facelo, aínda sen o coñecemento do atacante, o que aumenta o factor de risco.

Aínda que as aplicacións de spyware facilmente dispoñibles son perigosas por si soas, outro aspecto de preocupación é a súa escasa seguridade á hora de almacenar información persoal roubada. Un grupo saudable destas aplicacións transmitiu datos a través de conexións HTTP sen cifrar, o que significa que un mal actor podería escoitar a túa rede wifi e acceder a todo isto.

Seis das aplicacións almacenaron todos os medios roubados en URL públicos, con números aleatorios asignados aos paquetes de datos. Un hacker pode xogar con estes números aleatorios para roubar os datos asociados non só a unha conta, senón a varias contas repartidas en diferentes dispositivos para espiar vítimas aleatorias. Nalgúns casos, os servidores de aplicacións de spyware seguen recompilando datos mesmo despois de que caduque a licenza de subscrición.

Que podes facer?

Entón, como pode un usuario o teléfono intelixente É normal evitar converterse na próxima vítima destas aplicacións de spyware? Liu di que iso requiriría unha acción proactiva porque Android non ten ningún sistema automatizado que che avise sobre aplicacións de spyware. Liu subliña que "non hai unha forma definitiva de saber se algo está mal no teu teléfono".

Non obstante, podes buscar certos signos. "Estas aplicacións están en execución constantemente en segundo plano, polo que atoparás un uso anormal da batería", díxome Liu. "Así é como sabes que algo pode estar mal". Liu tamén destaca o sistema de alerta de sensor de Android, que agora mostra unha icona na parte superior cando a cámara ou o micrófono están a ser usados por unha aplicación.

Liu, que posúe un doutoramento. Un estudante do departamento de informática da universidade, di que se o uso de datos móbiles aumenta de súpeto, iso tamén é un sinal de que algo está mal porque estas aplicacións de software espía envían constantemente grandes paquetes de datos, incluíndo ficheiros multimedia, rexistros de correo electrónico, etc. . servidor remoto.

Outra forma infalible de atopar estas aplicacións sospeitosas, especialmente as que se esconden do iniciador de aplicacións, é comprobar a lista de todas as aplicacións instaladas no teu teléfono desde a aplicación Configuración. Se ves algunha aplicación que pareza sospeitosa, ten sentido desfacerse delas. "Deberías revisar cada aplicación e ver se te identificas con ela. Esta é a solución definitiva porque ningunha aplicación pode esconderse alí", engade Liu.

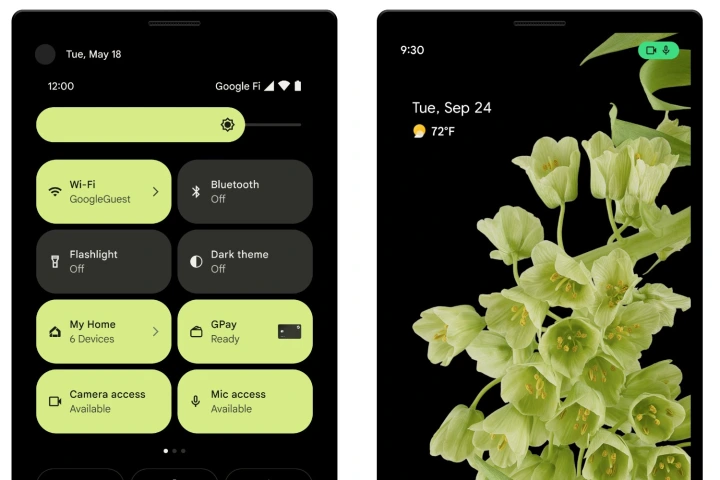

Finalmente, tamén tes o panel de privacidade, que é Función introducida en Android 12 , que permite ver todos os permisos concedidos a cada aplicación. Para os usuarios conscientes da privacidade, recoméndase revogar os permisos que cren que unha aplicación en particular non debería ter en primeiro lugar. O panel de configuración rápida, ao que se pode acceder deslizando o dedo cara abaixo dende o bordo superior, permite aos usuarios desactivar o acceso ao micrófono e á cámara se algunha aplicación está a usar estes permisos en segundo plano.

"Ao final do día, necesitas algunha experiencia técnica", conclúe Liu. Non é así como debería ser a situación ideal para centos de millóns de usuarios de teléfonos intelixentes Android. Liu e o resto do equipo que está detrás do xornal teñen unha lista de pautas e suxestións para que Google o garanticeAndroidOfrece un maior grao de protección aos usuarios contra estas aplicacións de spyware.