Android forrit eru að njósna um þig - og það er engin auðveld leið til að stöðva þau.

Android öryggisvandamál þarfnast ekki kynningar, en önnur ógn sem hefur ekki fengið sanngjarnan hlut af vitund er tengd njósna- og stalkerware-forritum. Hægt er að setja þessi öpp upp á leynilegan hátt á síma fórnarlambsins til að fylgjast með virkni þess og hægt er að nýta þau til að áreita fórnarlömb heimilisofbeldis og taka þátt í eltingarleik á netinu. Það eina sem einhver þarf er líkamlegur aðgangur að síma fórnarlambsins til að setja upp þessi öpp, sem er ekki of erfitt í heimilisofbeldismálum.

Kallaðu það app-studd útgáfu af AirTag veiði , en á sterum, vegna þess að þessi njósnaforrit geta stolið öllu þar á meðal skilaboðum, símtalaskrám, tölvupóstum, myndum og myndböndum. Sumir geta líka virkjað hljóðnemann og myndavélina og sent þessar upptökur á leynilegan hátt til ytri netþjóns þar sem ofbeldismaðurinn getur nálgast það. Þar sem reglur Google Play leyfa ekki eltingarforrit eru þessi forrit seld í gegnum vefsíður þriðja aðila og þú þarft að hlaða þeim til hliðar.

Eins alvarlegt og það er, er ástandið enn skelfilegra vegna skorts á varnarbúnaði í símum Android , sérstaklega fyrir fólk sem er ekki sérstaklega tæknikunnugt. Gerði mitt rannsóknarstarf Samstarf mitt, undir forystu Alex Liu frá háskólanum í Kaliforníu, San Diego, rannsakaði 14 stalkerware-forrit sem voru aðgengileg á vefsíðum þriðja aðila - og fann þau hlaðin mjög órólegum möguleikum.

Ótal skaðasvið

Hvað varðar grunngetu þeirra, höfðu þessi forrit aðgang að dagatalsfærslum, símtalaskrám, færslum á klemmuspjald, tengiliðum, upplýsingum sem dregnar voru úr öðrum forritum sem voru uppsett á síma fórnarlambsins, upplýsingar um staðsetningu, netupplýsingar, símaupplýsingar, skilaboð og fjölmiðlaskrár.

Meirihluti þessara forrita hefur einnig getað nálgast myndavélarstrauminn og hljóðnemann á leynilegan hátt til að fanga margmiðlun, taka skjámyndir með fjarstýringu og jafnvel fá aðgang að vernduðum gögnum. En þetta er ekki þar sem hryllingssagan endar.

Ellefu af forritunum sem rannsökuð voru reyndu að fela fjarlægingarferlið, á meðan hvert njósnaforrit var harðkóðað með „harðkjarna“ aðgerð sem gerði þeim kleift að ræsast sjálfkrafa eftir endurræsingu eða eftir að minni var hreinsað af Android kerfinu. Þessi forrit eru þekkt fyrir að slökkva á þvingunarstöðvun og fjarlægja hnappana í sumum tilfellum.

Maður skyldi halda að fljótleg sýn á ræsiforrit appsins myndi gera fórnarlambinu viðvart um öll grunsamleg öpp uppsett á símanum þeirra. En þessi forréttindi eru í raun ekki í boði fyrir fórnarlömb þessara njósnaforrita, sem geta kostað allt frá $30 til $100 með áskriftarlíkaninu.

Fela, meðhöndla og rekstur kerfisins

Liu, aðalhöfundur blaðsins, sagði við Digital Trends í viðtali að flest þessara forrita reyni að fela eða nota „saklaus“ nöfn og tákn til að forðast tortryggni. Til dæmis reyndu 11 af 14 njósnaforritum að fela sig í augsýn undir skjóli forrita með nöfnum eins og „Wi-Fi“, „Internet Service“ og „SyncServices,“ ásamt trúverðugum kerfistáknum til að forðast allan grun.

Þar sem þetta er nauðsynleg þjónusta fyrir símann munu margir notendur ekki vilja eiga við þá af ótta við að það muni brjóta samsvarandi kerfi í símum þeirra. En hér er meira um ógnunarþáttinn. „Við höfum líka séð háþróuð tilvik þar sem þessi öpp geta falið sig á appskjánum eða ræsiforritinu,“ sagði Liu.

Sum þessara forrita reyndu á virkan hátt að fela forritatáknið eftir að þau voru sett upp svo að fórnarlambið myndi aldrei giska á að eftirlitshugbúnaðurinn væri virkur í símanum þeirra. Þar að auki birtast flest þessara forrita, þrátt fyrir að keyra í bakgrunni og misnota leyfiskerfi Android, ekki á nýlegum forritaskjá.

"Ef þú sérð það ekki, hvernig veistu það?"

Digital Trends spurði Liu hvort þessi njósnaforrit sem keyra leynilega í bakgrunni, safna viðkvæmum persónuupplýsingum, gætu birst í svokölluðum hreinni öppum sem ráðleggja notendum að fjarlægja öpp sem þeir hafa ekki notað í nokkurn tíma. Liu, sem mun kynna niðurstöðurnar á ráðstefnu í Zürich í sumar, segir að teymið hafi ekki kannað þennan möguleika.

Hins vegar eru litlar líkur á því að þessi geymsluhreinsiforrit merki njósnaforrit sem óþarfi vegna þess að þessi forrit eru alltaf í gangi í bakgrunni og verða ekki merkt sem óvirk. En hið mikla hugvit sem sum þessara forrita notar er efni martraðir um friðhelgi einkalífsins.

Svikið, áhættusamt og mjög hætt við að leka

Þegar þú ræsir myndavélina í hvaða forriti sem er, muntu sjá sýnishorn af því sem er fyrir framan myndavélina. Sum þessara forrita minnka forskoðunarstærðina í 1 x 1 pixla eða jafnvel gera forskoðunina gagnsæja, sem gerir það ómögulegt að greina hvort eltingarforritið er að taka upp myndband eða senda lifandi útsýni til ytri netþjóns.

Sumt af þessu sýnir ekki einu sinni forskoðun, fangar myndbandið beint og sendir það leynilega. Eitt slíkt app, sem heitir Spy24, notar leynilegt vafrakerfi til að senda út myndavélarupptökur í fullri upplausn. Símtöl og hljóðupptaka er líka nokkuð algengur eiginleiki meðal þessara forrita.

Stalkerware-öppin sem rannsökuð hafa verið hafa einnig reynst misnota aðgengisstillingar á Android. Til dæmis biðja notendur með sjón- eða heyrnarskerðingu símann um að lesa innihaldið á skjánum. Varnarleysið gerir þessum öppum kleift að lesa efni úr öðrum öppum sem keyra á skjánum, draga gögn úr tilkynningum og jafnvel komast framhjá leskvittun.

Njósnaforrit misnota enn frekar lykilásláttarskráningaraðgangskerfið, sem er algeng aðferð til að stela viðkvæmum upplýsingum eins og innskráningarskilríkjum fyrir veski og bankakerfi. Sum forritanna sem rannsökuð voru studdu sig við SMS-kerfið, sem felur í sér að vondi leikarinn sendir SMS til að virkja ákveðnar aðgerðir.

En í nokkrum tilfellum var jafnvel ekki þörf á virkjunar-SMS til að framkvæma verkið. Eitt app (kallað Spapp) getur fjarlægst öll gögn í síma fórnarlambsins með því að nota bara SMS. Tölvuþrjótur getur sent ruslpóst með mismunandi samsetningum lykilorða til að gera það, jafnvel án vitundar árásarmannsins, sem eykur áhættuþáttinn.

Þótt aðgengileg njósnaforrit séu hættuleg ein og sér, er annar þáttur sem veldur áhyggjum lélegt öryggi þeirra þegar kemur að því að geyma stolnar persónulegar upplýsingar. Heilbrigður hópur þessara forrita sendi gögn yfir ódulkóðaðar HTTP tengingar, sem þýðir að slæmur leikari gæti hlert Wi-Fi netið þitt og fengið aðgang að því öllu.

Sex af forritunum geymdu alla stolna miðla á opinberum vefslóðum, með handahófskenndum tölum úthlutað til gagnapakka. Tölvuþrjótur getur leikið sér með þessar handahófskenndu tölur til að stela gögnum sem tengjast ekki bara einum reikningi heldur mörgum reikningum sem dreifast um mismunandi tæki til að njósna um tilviljunarkennd fórnarlömb. Í sumum tilfellum halda njósnaforritaþjónar áfram að safna gögnum jafnvel eftir að áskriftarleyfið er útrunnið.

Hvað er hægt að gera?

Svo, hvernig getur notandi snjallsímanum Eðlilegt að forðast að verða næsta fórnarlamb þessara njósnaforrita? Liu segir að það myndi krefjast fyrirbyggjandi aðgerða vegna þess að Android er ekki með neitt sjálfvirkt kerfi til að láta þig vita um njósnaforrit. Liu leggur áherslu á að "það er engin endanleg leið til að vita hvort eitthvað sé að símanum þínum."

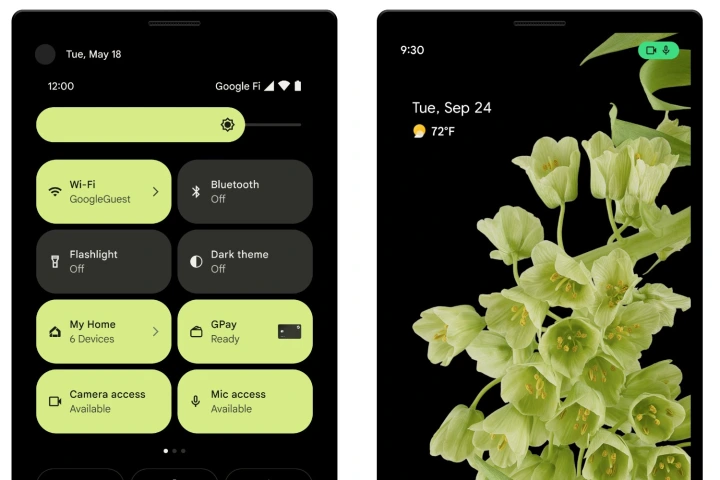

Hins vegar getur þú leitað að ákveðnum merkjum. „Þessi öpp eru stöðugt í gangi í bakgrunni, svo þú munt lenda í óeðlilega mikilli rafhlöðunotkun,“ sagði Liu við mig. "Þannig veistu að eitthvað gæti verið að." Liu leggur einnig áherslu á skynjaraviðvörunarkerfi Android, sem sýnir nú tákn efst þegar myndavélin eða hljóðneminn er notaður af forriti.

Liu, sem er með doktorsgráðu. Nemandi í tölvunarfræðideild háskólans segir að ef farsímagagnanotkun þín eykst skyndilega þá sé það líka merki um að eitthvað sé að því þessi njósnaforrit eru stöðugt að senda stóra pakka af gögnum, þar á meðal fjölmiðlaskrám, tölvupóstskrám og svo framvegis. . fjarþjónn.

Önnur pottþétt leið til að finna þessi grunsamlegu öpp, sérstaklega þau sem fela sig fyrir ræsiforritinu, er að skoða listann yfir öll öpp sem eru uppsett á símanum þínum innan stillingaforritsins. Ef þú sérð einhver öpp sem virðast grunsamleg er skynsamlegt að losna við þau. „Þú verður að fara yfir hverja umsókn og sjá hvort þú samsamar þig við hana. Þetta er fullkomna lausnin því ekkert app getur falið sig þar,“ bætir Liu við.

Að lokum hefurðu líka stjórnborðið fyrir persónuvernd, sem er Eiginleiki kynntur í Android 12 , sem gerir þér kleift að sjá allar heimildir sem veittar eru hverju forriti. Fyrir notendur sem eru meðvitaðir um persónuvernd er ráðlagt að afturkalla heimildir sem þeir telja að tiltekið forrit ætti ekki að hafa í fyrsta lagi. Hraðstillingaspjaldið, sem hægt er að nálgast með því að strjúka niður frá efri brúninni, gerir notendum kleift að slökkva á hljóðnema og myndavélaraðgangi ef einhver app notar þessar heimildir í bakgrunni.

„Í lok dagsins þarftu tæknilega sérfræðiþekkingu,“ segir Liu að lokum. Þetta er ekki hvernig ástandið ætti helst að vera fyrir hundruð milljóna Android snjallsímanotenda. Liu og restin af teyminu á bak við blaðið eru með lista yfir leiðbeiningar og tillögur fyrir Google til að tryggja þettaAndroidÞað veitir notendum meiri vernd gegn þessum njósnaforritum.