Aplikasi Android spying sampeyan - lan ora ana cara sing gampang kanggo mungkasi.

Masalah keamanan Android ora mbutuhake introduksi, nanging ancaman liyane sing durung nampa kesadaran sing padha yaiku ana hubungane karo aplikasi spyware lan stalkerware. Aplikasi kasebut bisa diinstal kanthi diam-diam ing telpon korban kanggo ngawasi aktivitase lan bisa dimanfaatake kanggo ngganggu korban kekerasan rumah tangga lan melu stalking online. Kabeh sing dibutuhake yaiku akses fisik menyang telpon korban kanggo nginstal aplikasi kasebut, sing ora angel banget ing kasus kekerasan rumah tangga.

Nyebataken versi app-didhukung saka mburu AirTag , nanging ing steroid, amarga app spyware iki bisa nyolong kabeh kalebu pesen, log telpon, email, foto, lan video. Sawetara uga bisa ngaktifake mikropon lan kamera, lan meneng-menengan ngirim rekaman iki menyang server remot ngendi abuser bisa ngakses. Amarga kabijakan Google Play ora ngidini aplikasi stalking, aplikasi kasebut didol liwat situs web pihak katelu lan sampeyan kudu sideload.

Minangka serius, kahanan kasebut dadi luwih angel amarga ora ana mekanisme pertahanan ing telpon Android , utamane kanggo wong sing ora ngerti teknologi. Apa usaha risetku Kolaborasiku, dipimpin dening Alex Liu saka Universitas California, San Diego, nyinaoni 14 aplikasi stalkerware sing kasedhiya saka situs web pihak katelu - lan ditemokake kanthi potensial sing ora bisa ditindakake.

sawetara karusakan unprecedented

Ing babagan kemampuan dhasar, aplikasi kasebut nduweni akses menyang entri tanggalan, log telpon, entri clipboard, kontak, informasi sing ditarik saka aplikasi liyane sing diinstal ing telpon korban, rincian lokasi, informasi jaringan, rincian telpon, pesen, lan file media.

Mayoritas aplikasi kasebut uga bisa ngakses feed kamera lan mikropon kanthi rahasia kanggo njupuk multimedia, njupuk gambar liwat perintah remot lan malah ngakses data sing dilindhungi. Nanging iki ora ing ngendi crita medeni rampung.

Sewelas saka app sinau nyoba kanggo ndhelikake proses instal, nalika saben app spyware teka hard-kode karo fungsi "hardcore" sing ngidini kanggo miwiti kanthi otomatis sawise urip maneh utawa sawise memori dibusak dening sistem Android. Aplikasi iki dikenal kanggo mateni tombol Force Stop lan Busak instal ing sawetara kasus.

Siji bakal mikir yen cepet-cepet ngluncurake app bakal menehi tandha marang korban babagan aplikasi sing curiga sing diinstal ing telpon. Nanging hak istimewa iki ora kasedhiya kanggo korban aplikasi spyware iki, sing bisa regane saka $30 nganti $100 nganggo model langganan.

Concealment, manipulasi lan operasi sistem

Liu, panulis utama kertas kasebut, ngandhani Digital Trends ing wawancara manawa umume aplikasi kasebut nyoba ndhelikake utawa nggunakake jeneng lan lambang "luput" supaya ora curiga. Contone, 11 saka 14 aplikasi spyware nyoba ndhelikake kanthi jelas kanthi kedok aplikasi kanthi jeneng kaya "Wi-Fi," "Layanan Internet," lan "SyncServices," lengkap karo lambang sistem sing bisa dipercaya kanggo ngindhari rasa curiga.

Amarga iki minangka layanan penting kanggo telpon, akeh pangguna ora pengin ngatasi amarga wedi bakal ngrusak sistem sing cocog ing telpon. Nanging ana liyane kanggo faktor ancaman kene. "Kita uga wis ndeleng kasus sing luwih maju ing ngendi aplikasi kasebut bisa ndhelikake ing layar aplikasi utawa peluncur aplikasi," ujare Liu.

Sawetara app iki aktif nyoba kanggo ndhelikake lambang app sawise padha diinstal supaya korban ora bakal guess sing lunak ngawasi aktif ing telpon. Kajaba iku, umume aplikasi kasebut, sanajan mlaku ing latar mburi lan nyalahake sistem ijin Android, ora katon ing layar aplikasi paling anyar.

"Yen sampeyan ora weruh, kepiye sampeyan ngerti?"

Digital Trends takon Liu apa app spyware iki sing mbukak menengan ing latar mburi, ngumpulake informasi pribadhi sensitif, bisa katon munggah ing disebut app resik sing maringi pitutur pangguna kanggo instal app padha wis ora digunakake ing nalika. Liu, sing bakal nampilake temuan kasebut ing konferensi ing Zurich musim panas iki, ujar manawa tim kasebut ora njelajah kemungkinan kasebut.

Nanging, ana kemungkinan tipis yen aplikasi resik panyimpenan iki bakal menehi tandha aplikasi spyware minangka keluwih amarga aplikasi iki tansah mlaku ing latar mburi lan ora bakal ditandhani minangka ora aktif. Nanging kapinteran sing ditindakake dening sawetara aplikasi kasebut minangka masalah ngipi elek privasi.

Sneaky, beboyo, lan rawan bocor

Nalika mbukak kamera ing app apa wae, sampeyan bakal weruh pratinjau apa sing ana ing ngarep kamera. Sawetara app iki nyilikake ukuran pratinjau dadi 1 x 1 piksel utawa malah nggawe pratinjau transparan, dadi ora bisa dideteksi yen app stalking ngrekam video utawa ngirim tampilan langsung menyang server remot.

Sawetara iki malah ora nuduhake pratinjau, njupuk video langsung lan pass ing menengan. Salah sawijining aplikasi kasebut, sing diarani Spy24, nggunakake sistem browser rahasia kanggo nyiarake rekaman kamera kanthi resolusi lengkap. Telpon lan rekaman audio uga minangka fitur sing cukup umum ing antarane aplikasi kasebut.

Aplikasi stalkerware sing diteliti uga ditemokake kanggo nyalahake setelan aksesibilitas ing Android. Contone, pangguna sing duwe cacat visual utawa pangrungu njaluk telpon maca konten ing layar. Kerentanan kasebut ngidini aplikasi kasebut maca konten saka aplikasi liyane sing mlaku ing layar, ngekstrak data saka kabar, lan malah ngliwati pemicu kuitansi sing diwaca.

Aplikasi spyware luwih nyalahake sistem akses logging keystroke, yaiku cara umum kanggo nyolong informasi sensitif kayata kredensial login kanggo dompet lan sistem perbankan. Sawetara aplikasi sing diteliti gumantung ing sistem SMS, sing kalebu aktor ala ngirim SMS kanggo ngaktifake fungsi tartamtu.

Nanging ing sawetara kasus, malah SMS aktifitas ora perlu kanggo nindakake proyek. Siji app (disebut Spapp) bisa mbatalake kabeh data ing telpon korban mung nggunakake SMS. Peretas bisa spam nganggo kombinasi kode sandhi sing beda-beda, sanajan ora dingerteni panyerang, sing nambah faktor risiko.

Nalika aplikasi spyware sing kasedhiya mbebayani dhewe, aspek liyane sing dadi keprihatinan yaiku keamanan sing ora apik nalika nyimpen informasi pribadhi sing dicolong. Klompok sehat saka aplikasi kasebut ngirim data liwat sambungan HTTP sing ora dienkripsi, tegese aktor ala bisa nguping ing jaringan Wi-Fi sampeyan lan ngakses kabeh.

Enem aplikasi nyimpen kabeh media sing dicolong ing URL umum, kanthi nomer acak sing diwenehake menyang paket data. A hacker bisa muter karo nomer acak iki kanggo nyolong data sing digandhengake karo ora mung siji akun, nanging sawetara akun nyebar ing piranti beda kanggo Spy korban acak. Ing sawetara kasus, server aplikasi spyware terus ngumpulake data sanajan lisensi langganan wis kadaluwarsa.

Apa sampeyan bisa nindakake?

Dadi, kepiye pangguna bisa smartphone kasebut Normal supaya ora dadi korban sabanjure aplikasi spyware iki? Liu ujar manawa mbutuhake tumindak proaktif amarga Android ora duwe sistem otomatis kanggo menehi tandha babagan aplikasi spyware. Liu nandheske yen "ora ana cara sing pasti kanggo ngerti yen ana sing salah karo telpon sampeyan."

Nanging, sampeyan bisa nggoleki pratandha tartamtu. "Aplikasi iki terus mlaku ing latar mburi, dadi sampeyan bakal nemoni panggunaan baterei sing ora normal," ujare Liu. "Mangkono sampeyan ngerti ana sing salah." Liu uga nyorot sistem tandha sensor Android, sing saiki nampilake lambang ing sisih ndhuwur nalika kamera utawa mikropon digunakake dening aplikasi.

Liu, sing nduweni gelar Ph.D. Sawijining mahasiswa jurusan ilmu komputer universitas kasebut, ujar manawa yen panggunaan data seluler dumadakan mundhak, iku uga tandha yen ana sing salah amarga aplikasi spyware iki terus-terusan ngirim paket data sing gedhe, kalebu file media, log email, lan liya-liyane. . server adoh.

Cara liya sing ora gampang kanggo nemokake aplikasi sing curiga iki, utamane sing ndhelik saka peluncur app, yaiku mriksa dhaptar kabeh aplikasi sing diinstal ing telpon saka ing app Setelan. Yen sampeyan ndeleng app sing katon curiga, mula kudu nyingkirake. "Sampeyan kudu mriksa saben aplikasi lan ndeleng manawa sampeyan ngerti. Iki minangka solusi utama amarga ora ana aplikasi sing bisa ndhelikake ing kana, "tambah Liu.

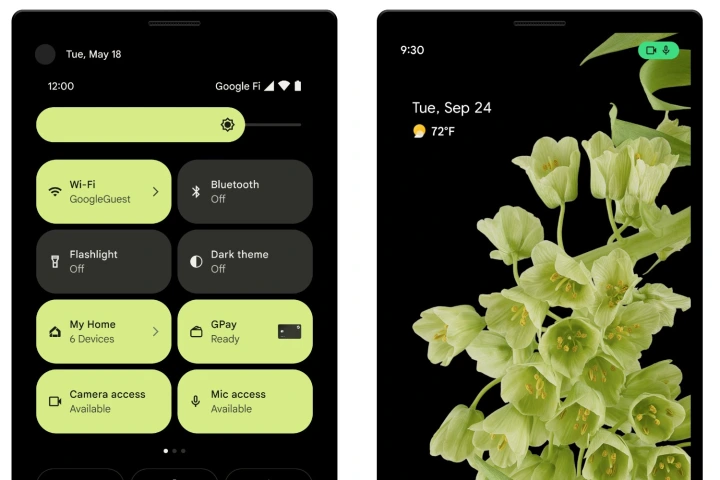

Pungkasan, sampeyan uga duwe dashboard privasi, yaiku Fitur sing dikenalake ing Android 12 , sing ngidini sampeyan ndeleng kabeh ijin sing diwenehake kanggo saben app. Kanggo pangguna sing ngerti babagan privasi, disaranake mbatalake ijin sing dikira aplikasi tartamtu ora kudu ana ing wiwitan. Panel setelan cepet, sing bisa diakses kanthi ngusap mudhun saka pojok ndhuwur, ngidini pangguna mateni akses mikropon lan kamera yen ana aplikasi sing nggunakake ijin kasebut ing latar mburi.

"Ing pungkasan dina, sampeyan butuh sawetara keahlian teknis," tutup Liu. Iki ora kaya kahanan sing saenipun kanggo atusan yuta pangguna smartphone Android. Liu lan liyane saka tim konco kertas duwe dhaptar pedoman lan saran kanggo Google kanggo mesthekake ikiAndroidIki nyedhiyakake tingkat proteksi sing luwih dhuwur marang pangguna marang aplikasi spyware kasebut.