Android lietotnes jūs izspiego, un nav vienkārša veida, kā tās apturēt.

Android drošības problēmas nav jāievada, taču vēl viens apdraudējums, kas nav saņēmis pienācīgu izpratni, ir saistīts ar spiegprogrammatūru un stalkerware programmām. Šīs lietotnes var slepeni instalēt upura tālrunī, lai uzraudzītu viņa darbības, un tās var izmantot, lai uzmāktos vardarbības ģimenē upuriem un iesaistītos tiešsaistes vajāšanā. Lai instalētu šīs lietotnes, kādam ir nepieciešama tikai fiziska piekļuve upura tālrunim, kas vardarbības ģimenē gadījumos nav pārāk sarežģīti.

Nosauciet to par lietotnes atbalstītu versiju AirTag medības , bet ar steroīdiem, jo šīs spiegprogrammatūras var nozagt visu, tostarp ziņojumus, zvanu žurnālus, e-pastus, fotoattēlus un videoklipus. Daži var arī aktivizēt mikrofonu un kameru un slepeni pārsūtīt šos ierakstus uz attālo serveri, kur varmāka var piekļūt. Tā kā Google Play politikas neatļauj lietotņu izsekošanu, šīs lietotnes tiek pārdotas trešo pušu vietnēs, un jums tās ir jāielādē blakus.

Lai cik nopietna tā būtu, situāciju vēl bēdīgāku padara aizsardzības mehānismu trūkums tālruņos android , īpaši cilvēkiem, kuri nav īpaši lietpratīgi tehnoloģijās. Vai mans pētniecības darbs Mana sadarbība, ko vadīja Alekss Liu no Kalifornijas Universitātes Sandjego, pētīja 14 stalkerware programmas, kas bija viegli pieejamas trešo pušu vietnēs, un atklāja, ka tās ir ar ļoti satraucošu potenciālu.

Nepieredzēts bojājumu diapazons

Pamata iespēju ziņā šīm lietotnēm bija piekļuve kalendāra ierakstiem, zvanu žurnāliem, starpliktuves ierakstiem, kontaktiem, informācijai, kas iegūta no citām upura tālrunī instalētajām lietotnēm, informācijai par atrašanās vietu, tīkla informācijai, tālruņa informācijai, ziņām un multivides failiem.

Lielākajai daļai šo lietotņu ir bijusi iespēja arī slepeni piekļūt kameras plūsmai un mikrofonam, lai uzņemtu multividi, uzņemtu ekrānuzņēmumus, izmantojot tālvadības komandu, un pat piekļūtu aizsargātiem datiem. Bet ar to šausmu stāsts nebeidzas.

Vienpadsmit no pētītajām lietotnēm mēģināja slēpt atinstalēšanas procesu, savukārt katra spiegprogrammatūra bija kodēta ar "hardcore" funkciju, kas ļāva tām automātiski startēt pēc atsāknēšanas vai pēc tam, kad Android sistēma bija notīrījusi atmiņu. Ir zināms, ka šīs lietotnes dažos gadījumos atspējo pogas Force Stop un Atinstalēt.

Varētu domāt, ka ātrs skatiens uz lietotnes palaidēju brīdinātu upuri par jebkādām aizdomīgām lietotnēm, kas instalētas viņa tālruņos. Taču šī privilēģija nav īsti pieejama šo spiegprogrammatūras lietotņu upuriem, kas var maksāt no 30 līdz 100 USD ar abonēšanas modeli.

Sistēmas slēpšana, manipulācijas un darbība

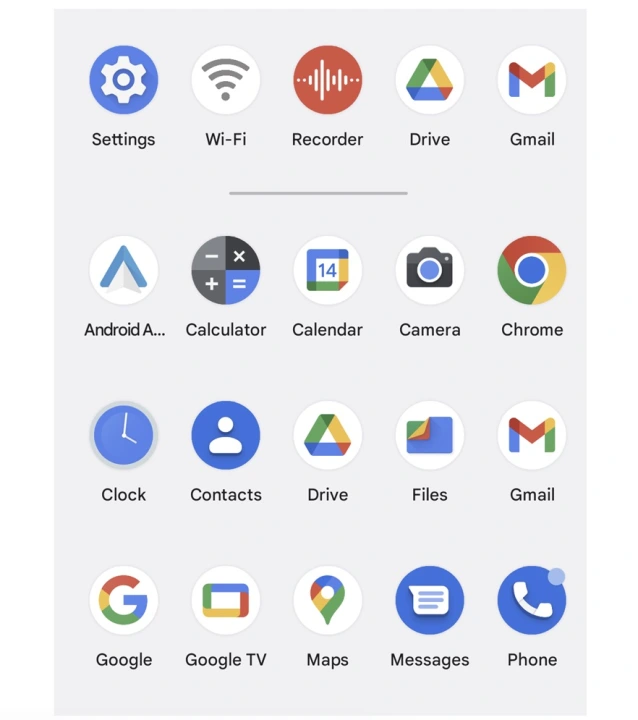

Raksta vadošais autors Liu intervijā Digital Trends pastāstīja, ka lielākā daļa šo lietotņu mēģina slēpt vai izmantot "nevainīgus" vārdus un ikonas, lai izvairītos no aizdomām. Piemēram, 11 no 14 spiegprogrammatūras lietotnēm mēģināja paslēpties redzamā vietā, aizsedzot lietotnes ar nosaukumiem, piemēram, “Wi-Fi”, “Internet Service” un “SyncServices”, kas papildinātas ar ticamām sistēmas ikonām, lai izvairītos no jebkādām aizdomām.

Tā kā šie ir svarīgi tālruņa pakalpojumi, daudzi lietotāji nevēlēsies ar tiem nodarboties, baidoties, ka tas sabojās atbilstošās sistēmas viņu tālruņos. Bet šeit ir vairāk par draudu faktoru. "Mēs esam redzējuši arī uzlabotus gadījumus, kad šīs lietotnes var paslēpties lietotņu ekrānā vai lietotņu palaidējā," sacīja Liu.

Dažas no šīm lietotnēm pēc instalēšanas aktīvi mēģināja paslēpt lietotnes ikonu, lai upuris nekad neuzminētu, ka viņa tālrunī ir aktīva uzraudzības programmatūra. Turklāt lielākā daļa šo lietotņu, neskatoties uz to, ka tās darbojas fonā un ļaunprātīgi izmanto Android atļauju sistēmu, netiek rādītas jaunāko lietotņu ekrānā.

"Ja jūs to neredzat, kā jūs to zināt?"

Digital Trends jautāja Liu, vai šīs spiegprogrammatūras, kas darbojas slepeni fonā, vācot sensitīvu personas informāciju, varētu parādīties tā sauktajās tīrākajās lietotnēs, kas iesaka lietotājiem atinstalēt lietotnes, kuras viņi kādu laiku nav izmantojuši. Liu, kurš šovasar iepazīstinās ar atklājumiem konferencē Cīrihē, saka, ka komanda nav pētījusi šo iespēju.

Tomēr pastāv neliela iespēja, ka šīs krātuves tīrīšanas lietotnes atzīmēs spiegprogrammatūras lietotnes kā liekas, jo šīs lietotnes vienmēr darbojas fonā un netiks atzīmētas kā neaktīvas. Taču dažu šo lietotņu izmantotā atjautība ir privātuma murgu lieta.

Maldīgs, riskants un ļoti pakļauts noplūdei

Palaižot kameru jebkurā lietotnē, jūs redzēsit priekšskatījumu par to, kas atrodas kameras priekšā. Dažas no šīm lietotnēm samazina priekšskatījuma lielumu līdz 1 x 1 pikselim vai pat padara priekšskatījumu caurspīdīgu, padarot neiespējamu noteikt, vai izsekojošā lietotne ieraksta video vai sūta tiešraidi uz attālo serveri.

Daži no tiem pat nerāda priekšskatījumu, tiešā veidā uzņem video un nodod to tālāk. Viena no šādām lietotnēm ar nosaukumu Spy24 izmanto slepenu pārlūkprogrammas sistēmu, lai pārraidītu pilnas izšķirtspējas kameras kadrus. Arī tālruņa zvani un audio ierakstīšana ir diezgan izplatīta funkcija starp šīm lietotnēm.

Tika konstatēts, ka pētītās stalkerware lietotnes ļaunprātīgi izmanto Android pieejamības iestatījumus. Piemēram, lietotāji ar redzes vai dzirdes traucējumiem lūdz tālruni nolasīt ekrānā redzamo saturu. Ievainojamība ļauj šīm lietotnēm nolasīt saturu no citām lietotnēm, kas darbojas ekrānā, iegūt datus no paziņojumiem un pat apiet lasīšanas kvīts aktivizētāju.

Spiegprogrammatūra turpina ļaunprātīgi izmantot taustiņsitienu reģistrēšanas piekļuves sistēmu, kas ir izplatīta metode sensitīvas informācijas, piemēram, pieteikšanās akreditācijas datu zagšanai makiem un banku sistēmām. Dažas no pētītajām lietotnēm balstījās uz SMS sistēmu, kurā sliktais aktieris sūta SMS, lai aktivizētu noteiktas funkcijas.

Taču dažos gadījumos šī darba veikšanai nebija nepieciešama pat aktivizācijas SMS. Viena lietotne (saukta par Spapp) spēj attālināti notīrīt visus upura tālruņa datus, izmantojot tikai SMS. Lai to izdarītu, hakeris var nosūtīt surogātpastu ar dažādām piekļuves kodu kombinācijām pat bez uzbrucēja ziņas, kas palielina riska faktoru.

Lai gan viegli pieejamas spiegprogrammatūras ir bīstamas pašas par sevi, vēl viens aspekts, kas rada bažas, ir to sliktā drošība, glabājot zagtu personisko informāciju. Veselīga šo lietotņu grupa pārsūtīja datus, izmantojot nešifrētus HTTP savienojumus, kas nozīmē, ka slikts aktieris var noklausīties jūsu Wi-Fi tīklu un piekļūt tam visam.

Sešas no lietotnēm visus nozagtos multivides failus glabāja publiskos vietrāžos URL, datu paketēm piešķirot nejaušus skaitļus. Hakeris var spēlēties ar šiem nejaušiem skaitļiem, lai nozagtu datus, kas saistīti ne tikai ar vienu kontu, bet ar vairākiem kontiem, kas izkliedēti dažādās ierīcēs, lai izspiegotu nejaušus upurus. Dažos gadījumos spiegprogrammatūras lietojumprogrammu serveri turpina vākt datus pat pēc abonēšanas licences termiņa beigām.

Ko tu vari izdarīt?

Tātad, kā lietotājs var viedtālrunis Normāli, lai nekļūtu par nākamo šo spiegprogrammatūru upuri? Liu saka, ka tam būtu nepieciešama aktīva rīcība, jo operētājsistēmā Android nav nevienas automatizētas sistēmas, kas brīdinātu par spiegprogrammatūras lietotnēm. Liu uzsver, ka "nav galīga veida, kā uzzināt, vai ar tālruni kaut kas nav kārtībā."

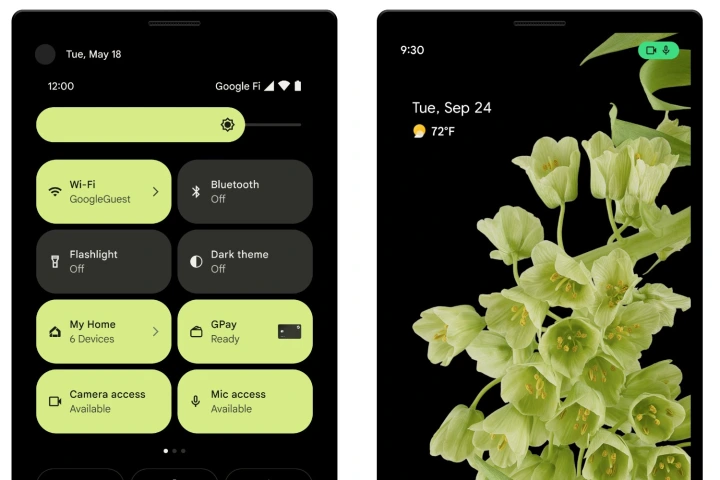

Tomēr jūs varat meklēt noteiktas pazīmes. "Šīs lietotnes pastāvīgi darbojas fonā, tāpēc jūs saskarsities ar neparasti augstu akumulatora lietojumu," Liu man teica. "Tā jūs zināt, ka kaut kas varētu būt nepareizi." Liu arī izceļ Android sensoru brīdinājuma sistēmu, kas tagad parāda ikonu augšpusē, kad kamera vai mikrofons tiek izmantots lietotnē.

Liu, kuram ir doktora grāds. Universitātes datorzinātņu nodaļas students saka, ka, ja jūsu mobilo datu lietojums pēkšņi palielinās, tas arī liecina, ka kaut kas nav kārtībā, jo šīs spiegprogrammatūras lietotnes pastāvīgi sūta lielas datu paketes, tostarp multivides failus, e-pasta žurnālus utt. . attālais serveris.

Vēl viens drošs veids, kā atrast šīs aizdomīgās lietotnes, jo īpaši tās, kas slēpjas no lietotņu palaidēja, ir pārbaudīt visu tālrunī instalēto lietotņu sarakstu lietotnē Iestatījumi. Ja redzat kādas aizdomīgas lietotnes, ir lietderīgi no tām atbrīvoties. “Jums ir jāpārskata katrs pieteikums un jāpārbauda, vai jūs ar to identificējaties. Šis ir labākais risinājums, jo neviena lietotne nevar tur paslēpties,” piebilst Liu.

Visbeidzot, jums ir arī privātuma informācijas panelis, kas ir Funkcija ieviesta operētājsistēmā Android 12 , kas ļauj skatīt visas katrai lietotnei piešķirtās atļaujas. Lietotājiem, kuri rūpējas par privātumu, ieteicams atsaukt atļaujas, kurām, viņuprāt, nevajadzētu būt konkrētai lietotnei. Ātro iestatījumu panelis, kuram var piekļūt, velkot uz leju no augšējās malas, ļauj lietotājiem atspējot piekļuvi mikrofonam un kamerai, ja kāda lietotne izmanto šīs atļaujas fonā.

"Dienas beigās jums ir nepieciešamas tehniskas zināšanas," Liu secina. Situācijai ideālā gadījumā nevajadzētu būt simtiem miljonu Android viedtālruņu lietotāju. Liu un pārējai darba grupai ir saraksts ar vadlīnijām un ieteikumiem Google, lai to nodrošinātuAndroidTas lietotājiem nodrošina augstāku aizsardzības līmeni pret šīm spiegprogrammatūrām.