Aplikacje na Androida Cię szpiegują — i nie ma łatwego sposobu, aby je powstrzymać.

Problemów z bezpieczeństwem Androida nie trzeba przedstawiać, ale inne zagrożenie, które nie zyskało odpowiedniej świadomości, jest związane z aplikacjami spyware i stalkerware. Aplikacje te mogą być potajemnie instalowane na telefonie ofiary w celu monitorowania jej aktywności i mogą być wykorzystywane do nękania ofiar przemocy domowej i prześladowania w Internecie. Wszystko, czego ktoś potrzebuje, to fizyczny dostęp do telefonu ofiary, aby zainstalować te aplikacje, co nie jest zbyt trudne w przypadkach przemocy domowej.

Nazwij to obsługiwaną przez aplikację wersją Polowanie na AirTag , ale na sterydach, ponieważ te aplikacje spyware mogą ukraść wszystko, w tym wiadomości, dzienniki połączeń, e-maile, zdjęcia i filmy. Niektórzy mogą również aktywować mikrofon i kamerę oraz potajemnie przesyłać te nagrania na zdalny serwer, na którym sprawca ma do nich dostęp. Ponieważ zasady Google Play nie zezwalają na śledzenie aplikacji, te aplikacje są sprzedawane za pośrednictwem stron internetowych osób trzecich i musisz je pobrać z boku.

Choć sytuacja jest poważna, sytuację pogarsza jeszcze brak mechanizmów obronnych w telefonach Android , zwłaszcza dla osób, które nie są szczególnie obeznane z technologią. Czy mój wysiłek badawczy Moja współpraca, prowadzona przez Alexa Liu z Uniwersytetu Kalifornijskiego w San Diego, przestudiowała 14 aplikacji stalkerware dostępnych na zewnętrznych stronach internetowych — i okazało się, że mają bardzo niepokojący potencjał.

Niespotykany zakres uszkodzeń

Jeśli chodzi o podstawowe możliwości, aplikacje te miały dostęp do wpisów w kalendarzu, rejestrów połączeń, wpisów w schowku, kontaktów, informacji pobranych z innych aplikacji zainstalowanych na telefonie ofiary, szczegółów lokalizacji, informacji o sieci, szczegółów telefonu, wiadomości i plików multimedialnych.

Większość z tych aplikacji była również w stanie potajemnie uzyskiwać dostęp do obrazu z kamery i mikrofonu w celu przechwytywania multimediów, robienia zrzutów ekranu za pomocą zdalnego polecenia, a nawet uzyskiwania dostępu do chronionych danych. Ale to nie koniec horroru.

Jedenaście z badanych aplikacji próbowało ukryć proces dezinstalacji, podczas gdy każda z aplikacji spyware miała zakodowaną na stałe funkcję „hardcore”, która umożliwiała automatyczne uruchamianie po ponownym uruchomieniu lub wyczyszczeniu pamięci przez system Android. Wiadomo, że te aplikacje w niektórych przypadkach wyłączają przyciski Wymuś zatrzymanie i Odinstaluj.

Można by pomyśleć, że szybkie spojrzenie na program uruchamiający aplikację zaalarmuje ofiarę o wszelkich podejrzanych aplikacjach zainstalowanych na ich telefonach. Ale ten przywilej nie jest tak naprawdę dostępny dla ofiar tych aplikacji spyware, które mogą kosztować od 30 do 100 dolarów w modelu subskrypcji.

Ukrywanie, manipulowanie i działanie systemu

Liu, główny autor artykułu, powiedział Digital Trends w wywiadzie, że większość tych aplikacji próbuje ukryć lub używać „niewinnych” nazw i ikon, aby uniknąć podejrzeń. Na przykład 11 z 14 aplikacji spyware próbowało ukryć się pod przykrywką aplikacji o nazwach takich jak „Wi-Fi”, „Usługa internetowa” i „Synchronizacja” wraz z wiarygodnymi ikonami systemowymi, aby uniknąć podejrzeń.

Ponieważ są to usługi niezbędne dla telefonu, wielu użytkowników nie będzie chciało się nimi zajmować z obawy, że uszkodzi to odpowiednie systemy w ich telefonach. Ale czynnik zagrożenia to coś więcej. „Widzieliśmy również zaawansowane przypadki, w których te aplikacje były w stanie ukryć się na ekranie aplikacji lub w programie uruchamiającym aplikacje” – powiedział Liu.

Niektóre z tych aplikacji aktywnie próbowały ukryć ikonę aplikacji po ich zainstalowaniu, aby ofiara nigdy nie zgadła, że oprogramowanie monitorujące jest aktywne na jej telefonie. Co więcej, większość z tych aplikacji, pomimo działania w tle i nadużywania systemu uprawnień Androida, nie pojawia się na ekranie ostatnich aplikacji.

„Jeśli tego nie widzisz, skąd możesz to wiedzieć?”

Digital Trends zapytał Liu, czy te aplikacje spyware, które działają potajemnie w tle i zbierają poufne dane osobowe, mogą pojawiać się w tak zwanych czystszych aplikacjach, które doradzają użytkownikom odinstalowanie aplikacji, których nie używali od jakiegoś czasu. Liu, który zaprezentuje wyniki na konferencji w Zurychu tego lata, mówi, że zespół nie badał takiej możliwości.

Istnieją jednak niewielkie szanse, że te aplikacje do czyszczenia pamięci masowej oznaczą aplikacje spyware jako zbędne, ponieważ te aplikacje zawsze działają w tle i nie zostaną oznaczone jako nieaktywne. Ale sama pomysłowość niektórych z tych aplikacji to koszmary związane z prywatnością.

Podstępne, ryzykowne i bardzo podatne na wycieki

Po uruchomieniu aparatu w dowolnej aplikacji zobaczysz podgląd tego, co znajduje się przed aparatem. Niektóre z tych aplikacji zmniejszają rozmiar podglądu do 1 x 1 piksela lub nawet sprawiają, że podgląd jest przezroczysty, co uniemożliwia wykrycie, czy aplikacja prześladująca nagrywa wideo lub wysyła podgląd na żywo na zdalny serwer.

Niektóre z nich nie pokazują nawet podglądu, przechwytują wideo bezpośrednio i przekazują je potajemnie. Jedna z takich aplikacji, zwana Spy24, wykorzystuje tajny system przeglądarki do transmisji materiału z kamery w pełnej rozdzielczości. Rozmowy telefoniczne i nagrywanie dźwięku są również dość powszechną funkcją tych aplikacji.

Stwierdzono również, że badane aplikacje stalkerware nadużywały ustawień ułatwień dostępu w systemie Android. Na przykład użytkownicy z wadami wzroku lub słuchu proszą telefon o odczytanie zawartości ekranu. Luka w zabezpieczeniach umożliwia tym aplikacjom odczytywanie treści z innych aplikacji działających na ekranie, wyodrębnianie danych z powiadomień, a nawet ominięcie wyzwalacza potwierdzenia odczytu.

Aplikacje spyware dodatkowo nadużywają systemu dostępu do rejestrowania naciśnięć klawiszy, który jest powszechną metodą kradzieży poufnych informacji, takich jak dane logowania do portfeli i systemów bankowych. Niektóre z badanych aplikacji opierały się na systemie SMS, który polega na tym, że sprawca wysyła SMS-a, aby aktywować określone funkcje.

Ale w kilku przypadkach nawet aktywacyjny SMS nie był potrzebny do wykonania zadania. Jedna aplikacja (o nazwie Spapp) jest w stanie zdalnie usunąć wszystkie dane z telefonu ofiary za pomocą wiadomości SMS. Haker może w tym celu spamować różnymi kombinacjami haseł, nawet bez wiedzy atakującego, co zwiększa współczynnik ryzyka.

Chociaż łatwo dostępne aplikacje spyware same w sobie są niebezpieczne, innym aspektem budzącym niepokój jest ich słabe bezpieczeństwo, jeśli chodzi o przechowywanie skradzionych danych osobowych. Zdrowa grupa tych aplikacji przesyłała dane przez niezaszyfrowane połączenia HTTP, co oznaczało, że zły aktor mógł podsłuchiwać Twoją sieć Wi-Fi i uzyskiwać do niej dostęp.

Sześć aplikacji przechowywało wszystkie skradzione multimedia w publicznych adresach URL, a pakietom danych przypisano losowe liczby. Haker może bawić się tymi losowymi liczbami, aby ukraść dane powiązane nie tylko z jednym kontem, ale z wieloma kontami rozmieszczonymi na różnych urządzeniach, aby szpiegować losowe ofiary. W niektórych przypadkach serwery aplikacji spyware nadal gromadzą dane nawet po wygaśnięciu licencji subskrypcyjnej.

Co możesz zrobić?

Więc, w jaki sposób użytkownik smartfon Normalny, aby uniknąć stania się kolejną ofiarą tych aplikacji spyware? Liu mówi, że wymagałoby to proaktywnych działań, ponieważ Android nie ma żadnego automatycznego systemu ostrzegającego o aplikacjach szpiegujących. Liu podkreśla, że „nie ma ostatecznego sposobu sprawdzenia, czy coś jest nie tak z telefonem”.

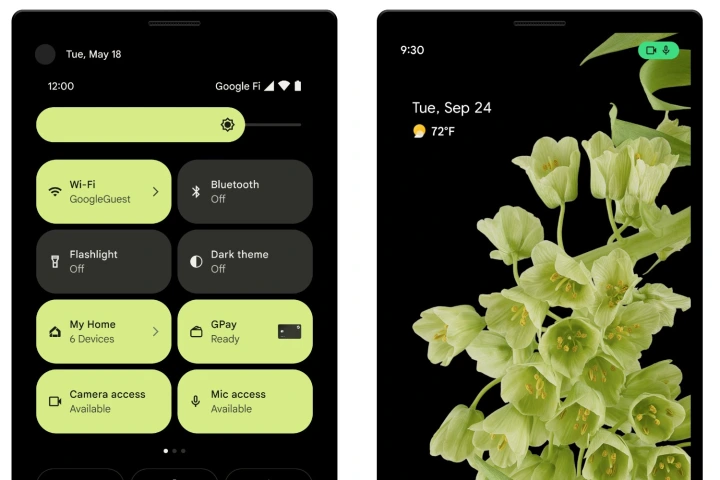

Możesz jednak szukać pewnych znaków. „Te aplikacje stale działają w tle, więc napotkasz nienormalnie wysokie zużycie baterii” – powiedział mi Liu. – W ten sposób wiesz, że coś może być nie tak. Liu zwraca również uwagę na system ostrzegania o czujnikach Androida, który teraz wyświetla ikonę u góry, gdy kamera lub mikrofon jest używany przez aplikację.

Liu, który posiada tytuł doktora. Student wydziału informatyki na uniwersytecie mówi, że jeśli zużycie danych mobilnych nagle gwałtownie wzrośnie, jest to również znak, że coś jest nie tak, ponieważ te aplikacje szpiegowskie nieustannie wysyłają duże pakiety danych, w tym pliki multimedialne, dzienniki poczty e-mail i tak dalej . zdalny serwer.

Innym niezawodnym sposobem na znalezienie tych podejrzanych aplikacji, zwłaszcza tych ukrywających się przed programem uruchamiającym aplikacje, jest sprawdzenie listy wszystkich aplikacji zainstalowanych na telefonie z poziomu aplikacji Ustawienia. Jeśli zobaczysz aplikacje, które wyglądają podejrzanie, warto się ich pozbyć. „Musisz przejrzeć każdą aplikację i sprawdzić, czy się z nią identyfikujesz. To najlepsze rozwiązanie, ponieważ żadna aplikacja się tam nie ukryje” — dodaje Liu.

Wreszcie, masz także pulpit nawigacyjny prywatności, który jest Funkcja wprowadzona w Androidzie 12 , która pozwala zobaczyć wszystkie uprawnienia przyznane każdej aplikacji. Użytkownikom dbającym o prywatność zaleca się cofnięcie uprawnień, których ich zdaniem dana aplikacja nie powinna mieć. Panel szybkich ustawień, do którego można uzyskać dostęp, przesuwając palcem w dół od górnej krawędzi, umożliwia użytkownikom wyłączenie dostępu do mikrofonu i kamery, jeśli jakakolwiek aplikacja korzysta z tych uprawnień w tle.

„Ostatecznie potrzebujesz wiedzy technicznej” — podsumowuje Liu. Nie tak powinna wyglądać idealna sytuacja dla setek milionów użytkowników smartfonów z Androidem. Liu i reszta zespołu odpowiedzialnego za artykuł mają listę wskazówek i sugestii dla Google, aby to zapewnićAndroidZapewnia wyższy stopień ochrony użytkowników przed tymi aplikacjami spyware.