Jak chronić się przed atakami hakerskimi i phishingowymi

Hackowanie jest dwojakiego rodzaju - etyczne i nieetyczne. Etyczne hakowanie polega na tworzeniu luk w zabezpieczeniach w oprogramowaniu, serwerach itp., podczas gdy nieetyczne hakowanie odbywa się w celach niezgodnych z prawem. W przypadku nieetycznego hakowania ofiara pozostaje nieświadoma, dopóki nie zostanie zhakowana. Często ma to na celu włamanie się na konto, sieć lub system w celu kradzieży poufnych informacji lub pieniędzy.

Phishing jest jedną z powszechnych nieetycznych metod hakerskich stosowanych przez hakerów. Phishing to rodzaj hakowania, w którym atakujący wysyła link/e-mail do ofiary. Link/wiadomość e-mail wydaje się adresatowi uzasadniony, sprawiając, że wierzy on, że link lub wiadomość e-mail jest czymś, czego chcą lub potrzebują. Wiadomość phishingowa często przypomina prośbę bankową, notatkę od kogoś z ich firmy z prośbą o pomoc finansową i tak dalej.

Chroń się przed atakami hakerskimi i phishingowymi

W tym artykule postanowiliśmy podzielić się niektórymi z najlepszych sposobów ochrony przed próbami oszustwa hakerskiego. Ostatecznym celem jest uświadomienie czytelnikom różnych prób włamań, tym razem phishingu.

Zawsze przeglądaj bezpiecznie za pomocą protokołu HTTPS

Jeśli chcesz pozostać po bezpiecznej stronie, zawsze powinieneś korzystać z bezpiecznej przeglądarki internetowej. Teraz głównym pytaniem jest, jak sprawdzić, czy witryna jest bezpieczna, czy nie? Musisz spojrzeć na pasek adresu URL i flagę „HTTPS”. Jeśli witryna internetowa ma ikonę „kłódki” bezpieczeństwa na pasku adresu przeglądarki, a witryna zaczyna się od HTTPS, prawdopodobnie jest bezpieczna.

Nowoczesna przeglądarka internetowa blokuje teraz strony internetowe, które nie są zabezpieczone HTTPS. Nawet jeśli odwiedzasz witrynę inną niż HTTPS, nigdy nie podawaj danych osobowych, takich jak numer telefonu, dane bankowe, numery kart kredytowych i tak dalej.

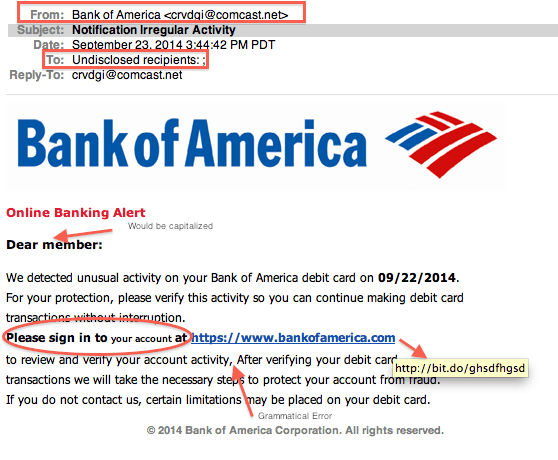

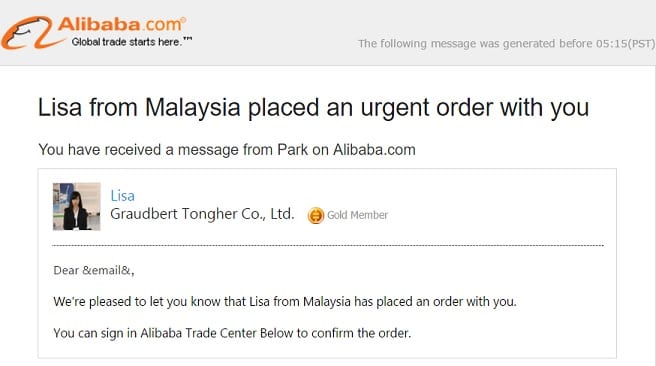

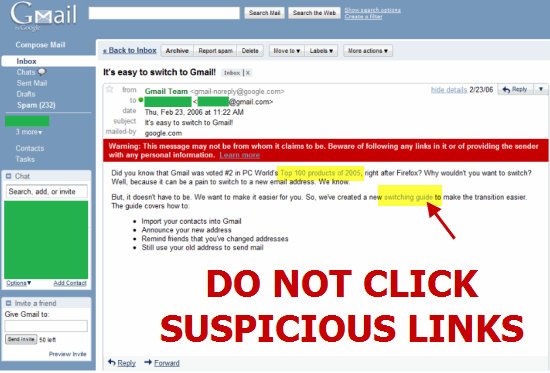

Zidentyfikuj e-maile phishingowe

Hakerzy często wykorzystują e-maile do przechwytywania niewinnych osób. Dlatego zanim otworzysz konkretny e-mail lub odpowiesz na niego, przyjrzyj się uważnie. Czy ten e-mail wygląda podejrzanie? Cyberprzestępcy często popełniają głupie błędy podczas pisania e-maili phishingowych. Poniżej przedstawiliśmy kilka punktów, które pomogą Ci zidentyfikować wiadomości e-mail typu phishing.

- Skopiuj nazwę firmy lub rzeczywistego pracownika firmy.

- Dołącz witryny, które są wizualnie podobne do prawdziwej firmy.

- Promuj prezenty lub strać istniejące konto.

Sprawdź błędy typu

Cóż, jeśli wygląda źle, prawdopodobnie jest fałszywy. Literówki mogą być oznaką podejrzanego e-maila. Dlatego przed podjęciem ostatecznej decyzji należy zwrócić uwagę na literówki. Ogólnie rzecz biorąc, kampanie phishingowe pozostawiają ślady literówek. Sprawdź wszystkie wielkie litery w temacie e-maila i bardzo mało wykrzykników.

Strzeż się zagrożeń i pośpiechu.

Cyberprzestępcy mogą czasem poprosić Cię o szybką zmianę hasła. Należy jednak zdawać sobie sprawę z takich procedur. Dostarczą ci stronę internetową, która wymaga podania starego hasła, aby utworzyć nowe. Po wprowadzeniu starego hasła zostaniesz zhakowany. Uważaj więc na groźby i pośpiech. Aby być po bezpiecznej stronie, zawsze powinieneś dokładnie sprawdzić, czy zdarzenie, które wywołuje poczucie pilności, jest prawdziwe. Możesz sprawdzić witrynę z wiadomościami technologicznymi w celu potwierdzenia takich wydarzeń.

Jeśli musisz pilnie udostępnić swoje dane komukolwiek, a nie masz niezawodnego środka komunikacji, możesz liczyć na telefony. Rozmowy telefoniczne były kiedyś znacznie bezpieczniejsze niż portale społecznościowe, z których korzystasz dzisiaj. Nawet serwisy społecznościowe rejestrują Twoją aktywność, aby poprawić ich wrażenia. W przeszłości widzieliśmy wiele popularnych serwisów społecznościowych, komunikatorów internetowych, takich jak Twitter, Linkedin, a nawet Telegram w 2016 roku.

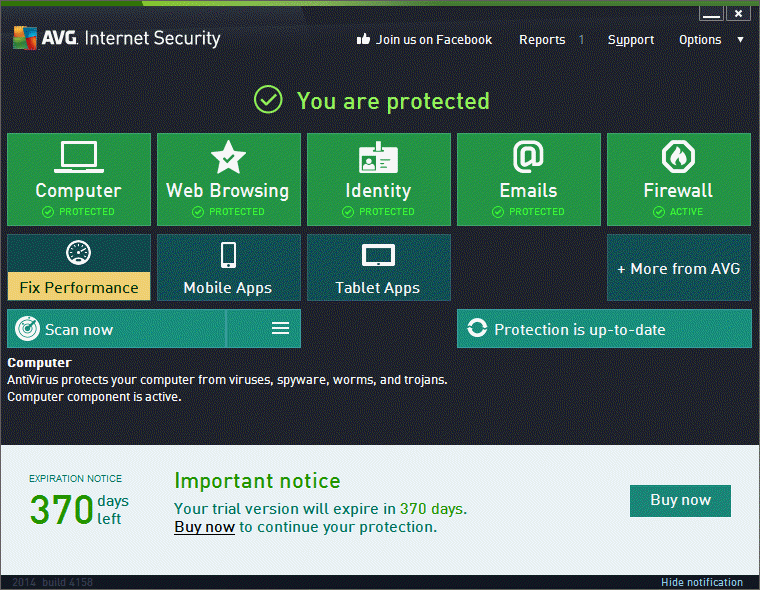

Używaj antywirusów z zabezpieczeniami internetowymi

Wiele programów antywirusowych skanuje komputer, ale nie chroni przed zagrożeniami sieciowymi. Tak więc, kupując pakiet bezpieczeństwa, upewnij się, że kupujesz ten, który oferuje ochronę w czasie rzeczywistym, ochronę Internetu i ochronę sieci. Do ochrony komputera możesz użyć Avast Free Antivirus lub Kaspersky Security cloud. Oba można pobrać bezpłatnie i zapewniają ochronę w czasie rzeczywistym przed wszelkiego rodzaju zagrożeniami bezpieczeństwa.

Unikaj nieznanych linków

Obecnie wielu atakujących wyśle Ci link phishingowy, który służy wyłącznie do ataku phishingowego, i zostaniesz zhakowany przez gniazdo, które łączy się z Twoim urządzeniem. Dlatego przed kliknięciem w jakikolwiek link dokładnie sprawdź strukturę linku. Szukaj podejrzanych rzeczy, takich jak błędy ortograficzne, błędne zdania i nie tylko.

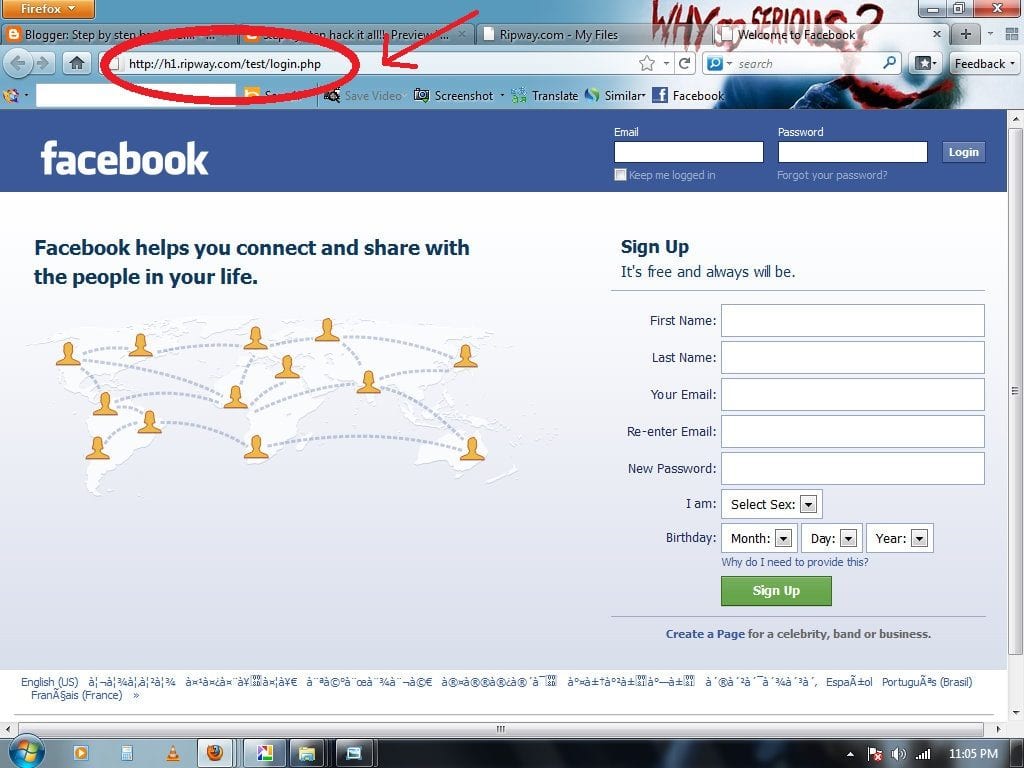

Szukaj klonów

Tworzenie kopii dla każdej witryny jest bardzo łatwe. Dlatego czasami kliknięty link może być sztuczką oszustów w celu włamania się na twoje konto. Przed wprowadzeniem danych logowania do konta sprawdź dokładnie adres URL, na który zostałeś przekierowany. Jeśli zawiera jakieś błędy lub wydaje się podejrzany, najlepiej go unikać.

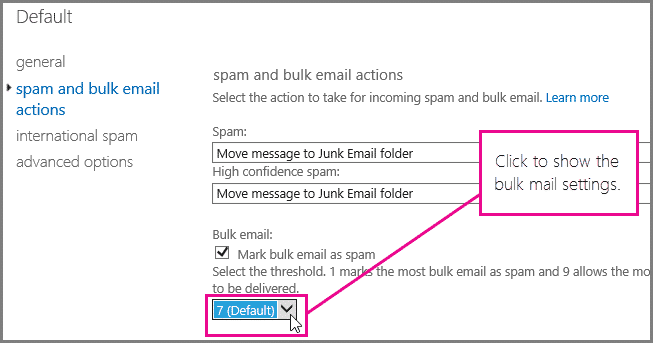

Sprawdź ustawienia spamu

Niektórzy dostawcy poczty e-mail umożliwiają użytkownikom aktualizację ustawień spamu. Zwykle popularne usługi poczty e-mail, takie jak Gmail, automatycznie rozpoznają wiadomości e-mail ze spamem i wysyłają je do folderu ze spamem. Jednak nie każdy dostawca usług e-mail jest tak inteligentny jak Gmail i musisz sprawdzić ustawienia spamu. Niektórzy z popularnych dostawców usług pocztowych umożliwiają użytkownikom ustawienie poziomu wykrywania spamu.

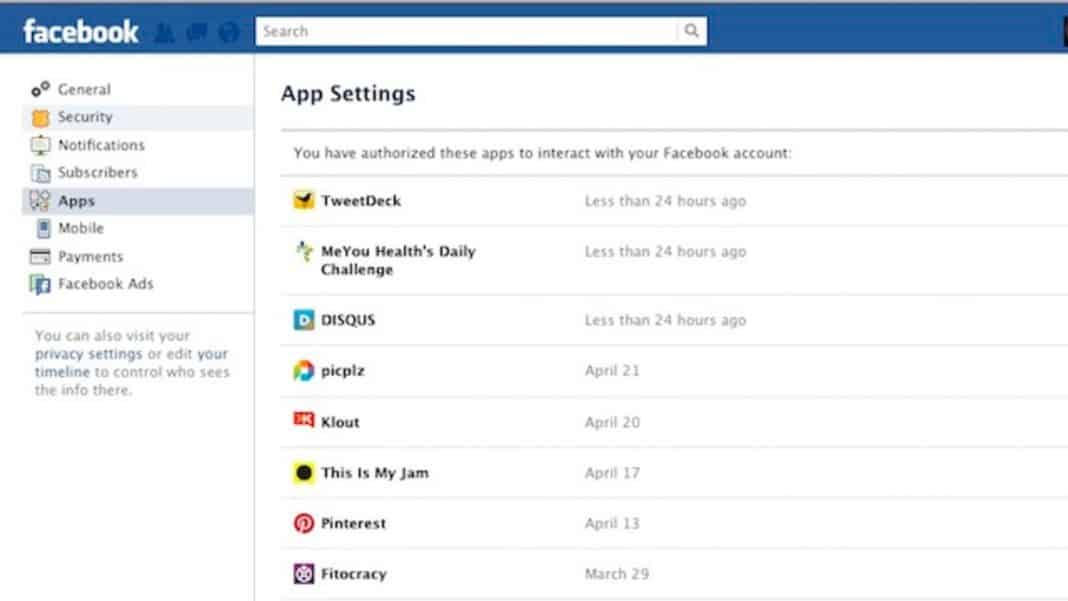

Sprawdź uprawnienia aplikacji

Teraz, gdy wszyscy jesteśmy połączeni z serwisami społecznościowymi, takimi jak Facebook, Twitter, Instagram itp., konieczne staje się regularne sprawdzanie uprawnień aplikacji. Aplikacje Facebooka mogą być przydatne i zabawne, ale mają też uprawnienia do zarządzania Twoimi danymi. Pamiętaj więc, aby cofnąć uprawnienia aplikacji Facebook, jeśli przestaniesz jej używać.

Nie loguj się do Usług podczas korzystania z publicznej sieci Wi-Fi

Gdy łączysz się z ogólnodostępną siecią Wi-Fi, podłączone urządzenie, czy to smartfon, czy laptop, staje się łatwym celem dla cyberprzestępców. Jeśli nie jest to phishing, publiczne połączenia Wi-Fi mogą spowodować inne problemy, takie jak drenaż danych. Hakerzy mogą zobaczyć, jakie witryny odwiedzasz, co wpisujesz i nie tylko. Cyberprzestępcy mogą przekierować Cię na stronę internetową, która wygląda na uzasadnioną, ale jest to pułapka. Możesz w końcu wprowadzić swoje dane i stać się łatwym celem dla hakerów. Najlepiej korzystać z połączenia mobilnego, nawet jeśli dostępne jest publiczne Wi-Fi.

Pobieraj oprogramowanie z zaufanych źródeł

Cóż, ataki phishingowe najczęściej pojawiają się na komputerach, ale to nie zapewnia bezpieczeństwa użytkownikom smartfonów. Hakerzy zrobią wszystko, co w ich mocy, aby uzyskać poufne dane. Niektóre witryny wymagają od użytkowników zarejestrowania się i wprowadzenia danych karty kredytowej/debetowej przed pobraniem oprogramowania; Lepiej unikać takich stron.

Dopóki pobierasz aplikacje z zaufanych źródeł, jesteś po bezpiecznej stronie, ale wprowadzanie poufnych informacji z niezaufanych źródeł jest tylko otwartym zaproszeniem dla hakerów do zdobycia twoich danych. Dlatego upewnij się, że pobierasz oprogramowanie i aplikacje na Androida z zaufanych źródeł, aby zmniejszyć ryzyko ataków typu phishing.

Sprawdź recenzje

Sprawdzanie opinii użytkowników przed wprowadzeniem poufnych informacji, takich jak dane bankowe itp., to kolejna najlepsza rzecz, jaką możesz zrobić, aby uniknąć ataku phishingowego. Recenzje użytkowników są zawsze najlepszą opcją, aby dowiedzieć się o konkretnej witrynie lub oprogramowaniu. Przeczytaj więc recenzje lub komentarze, a jesteśmy pewni, że uzyskasz rozstrzygające wskazówki. Jeśli okaże się, że wielu użytkowników skarży się na próby włamań lub ataki phishingowe, najlepiej opuścić tę usługę lub aplikację.

Zapoznaj się z polityką prywatności serwisu

Większość komercyjnych witryn internetowych ma politykę prywatności, którą zwykle można znaleźć w stopce lub nagłówku strony internetowej. Chcesz sprawdzić, czy witryna sprzedaje się na liście mailingowej? Większość użytkowników otrzymuje spam w swoich skrzynkach odbiorczych, ponieważ sprzedają listy e-mail innym firmom. Niektóre firmy mogą nadużywać listy adresowej do wysyłania potencjalnie niebezpiecznych wiadomości e-mail.

Regularnie zmieniaj hasła do kont

Zmiana haseł do najczęściej używanych portali społecznościowych, komunikatorów internetowych i konta bankowego to dobra praktyka bezpieczeństwa. Każdy powinien wyrobić sobie nawyk zmiany haseł w regularnych odstępach czasu. Upewnij się jednak, że nie używasz wszędzie tych samych haseł.

W tym artykule omówiono, jak chronić się przed atakami typu phishing. Mam nadzieję, że ten artykuł Ci pomógł! Proszę udostępnij go również swoim znajomym.