Aplikasi Android nénjo anjeun — sareng teu aya cara anu gampang pikeun ngeureunkeunana.

Masalah kaamanan Android henteu peryogi perkenalan, tapi ancaman sanés anu henteu nampi kasadaran anu adil aya hubunganana sareng aplikasi spyware sareng stalkerware. Aplikasi ieu tiasa dipasang cicingeun dina telepon korban pikeun ngawas kagiatanana sareng tiasa dieksploitasi pikeun ngaganggu korban kekerasan rumah tangga sareng ngiringan stalking online. Sadaya anu diperyogikeun nyaéta aksés fisik kana telepon korban pikeun masang aplikasi ieu, anu henteu sesah teuing dina kasus kekerasan rumah tangga.

Sebutkeun éta versi anu dirojong ku aplikasi AirTag moro , Tapi dina stéroid, sabab aplikasi spyware ieu bisa maok sagalana kaasup talatah, panggero log, surelek, poto, jeung video. Sababaraha ogé bisa ngaktipkeun mikropon jeung kaméra, sarta cicingeun ngirimkeun rekaman ieu ka server jauh dimana abuser nu bisa ngakses eta. Kusabab kawijakan Google Play henteu ngijinkeun aplikasi stalking, aplikasi ieu dijual via situs web pihak katilu sareng anjeun kedah nga-sideload aranjeunna.

Sakumaha seriusna, kaayaan janten langkung pikasieuneun ku kurangna mékanisme pertahanan dina telepon Android , utamana pikeun jalma anu teu utamana tech-savvy. Naha usaha panalungtikan kuring Kolaborasi kuring, dipimpin ku Alex Liu ti University of California, San Diego, diajar 14 aplikasi stalkerware anu sayogi ti situs web pihak katilu - sareng mendakan aranjeunna sarat ku sababaraha poténsi anu ngaganggu.

rentang unprecedented karuksakan

Dina hal kamampuan dasarna, aplikasi ieu ngagaduhan aksés kana éntri almenak, log telepon, éntri clipboard, kontak, inpormasi anu ditarik tina aplikasi sanés anu dipasang dina telepon korban, detil lokasi, inpormasi jaringan, detil telepon, pesen, sareng file média.

Seuseueurna aplikasi ieu ogé tiasa cicingeun ngaksés feed kaméra sareng mikropon pikeun moto multimédia, nyandak Potret layar liwat paréntah jauh sareng ngaksés data anu ditangtayungan. Tapi ieu teu dimana carita horor ends.

Sabelas aplikasi anu ditalungtik nyobian nyumputkeun prosés uninstall, sedengkeun unggal aplikasi spyware disandi keras sareng fungsi "hardcore" anu ngamungkinkeun aranjeunna ngamimitian sacara otomatis saatos reboot atanapi saatos memori diberesihan ku sistem Android. Aplikasi ieu dipikanyaho nganonaktipkeun tombol Force Stop sareng Uninstall dina sababaraha kasus.

Hiji bakal mikir yén hiji glance gancang di launcher aplikasi urang bakal waspada korban ngeunaan sagala aktip curiga dipasang dina telepon maranéhanana. Tapi hak husus ieu teu bener sadia pikeun korban aplikasi spyware ieu, nu bisa ngarugikeun mana ti $30 nepi ka $100 jeung model langganan.

Concealment, manipulasi jeung operasi sistem

Liu, panulis utama makalah, nyarioskeun ka Digital Trends dina wawancara yén kalolobaan aplikasi ieu nyobian nyumputkeun atanapi nganggo nami sareng ikon "polos" pikeun nyegah kacurigaan. Salaku conto, 11 tina 14 aplikasi spyware nyobian nyumput dina tetempoan biasa dina kedok aplikasi anu nganggo nami sapertos "Wi-Fi," "Internet Service," sareng "SyncServices," lengkep sareng ikon sistem anu tiasa dipercaya pikeun nyegah kacurigaan.

Kusabab ieu mangrupikeun jasa penting pikeun telepon, seueur pangguna anu henteu hoyong ngurus aranjeunna kusabab sieun éta bakal ngarobih sistem anu aya dina teleponna. Tapi aya deui faktor ancaman di dieu. "Kami ogé parantos ningali kasus canggih dimana aplikasi ieu tiasa nyumput dina layar aplikasi atanapi peluncuran aplikasi," saur Liu.

Sababaraha aktip ieu aktip nyoba nyumputkeun ikon aplikasi sanggeus maranéhanana dipasang jadi korban pernah bakal nebak yén software ngawas aktip dina telepon maranéhanana. Sumawona, kalolobaan aplikasi ieu, sanaos jalan di latar tukang sareng nyiksa sistem idin Android, henteu muncul dina layar aplikasi panganyarna.

"Upami anjeun henteu ningali, kumaha anjeun terang?"

Digital Trends naroskeun ka Liu naha aplikasi spyware ieu anu ngajalankeun cicingeun di latar tukang, ngumpulkeun inpormasi pribadi anu sénsitip, tiasa muncul dina anu disebut aplikasi anu langkung bersih anu mamatahan pangguna pikeun ngahapus aplikasi anu tos lami teu dianggo. Liu, anu bakal nampilkeun papanggihan dina konferensi di Zurich usum panas ieu, nyebutkeun tim teu ngajajah kamungkinan ieu.

Tapi, aya kamungkinan langsing yén aplikasi panyimpen panyimpen ieu bakal nandaan aplikasi spyware salaku kaleuleuwihan sabab aplikasi ieu sok jalan di latar tukang sareng moal ditandaan salaku teu aktip. Tapi kapinteran anu dianggo ku sababaraha aplikasi ieu mangrupikeun barang ngimpina privasi.

Sneaky, picilakaeun, sareng rawan bocor

Nalika anjeun ngaluncurkeun kaméra dina aplikasi naon waé, anjeun bakal ningali sawangan naon anu aya di payuneun kaméra. Sababaraha aplikasi ieu ngaleutikan ukuran tilik ka 1 x 1 piksel atanapi bahkan ngajantenkeun sawangan transparan, sahingga teu mungkin pikeun ngadeteksi upami aplikasi stalking ngarékam pidéo atanapi ngirimkeun tampilan langsung ka server jauh.

Sababaraha ieu malah henteu nunjukkeun sawangan, néwak pidéo sacara langsung sareng teraskeun sacara rahasia. Salah sahiji aplikasi sapertos kitu, anu disebut Spy24, ngagunakeun sistem browser rusiah pikeun nyiarkeun gambar kaméra resolusi pinuh. Telepon sareng ngarékam audio ogé mangrupikeun fitur anu cukup umum di antara aplikasi ieu.

Aplikasi stalkerware anu ditalungtik ogé parantos mendakan nyiksa setélan aksésibilitas dina Android. Contona, pamaké nu boga gangguan visual atawa dédéngéan ménta telepon maca eusi dina layar. Kerentanan ngamungkinkeun aplikasi ieu maca eusi tina aplikasi anu sanés dijalankeun dina layar, nimba data tina béwara, sareng malah ngalangkungan pemicu resi dibaca.

Aplikasi spyware salajengna nyiksa sistem aksés logging keystroke, anu mangrupikeun metodeu umum pikeun maok inpormasi sénsitip sapertos kredensial login pikeun dompét sareng sistem perbankan. Sababaraha aplikasi anu ditalungtik ngandelkeun sistem SMS, anu ngalibatkeun aktor goréng ngirim SMS pikeun ngaktipkeun pungsi anu tangtu.

Tapi dina sababaraha kasus, malah hiji SMS aktivasina teu diperlukeun pikeun ngalakukeun pakasaban. Hiji aplikasi (disebut Spapp) tiasa mupus sadaya data jarak jauh dina telepon korban ngan ukur nganggo SMS. Peretas tiasa spam sareng kombinasi kodeu aksés anu béda-béda pikeun ngalakukeunana, sanaos tanpa kanyaho panyerang, anu ningkatkeun faktor résiko.

Sanaos aplikasi spyware anu sayogi sayogi bahaya nyalira, aspék anu sanés perhatian nyaéta kaamanan anu goréng nalika nyimpen inpormasi pribadi anu dipaling. Grup séhat tina aplikasi ieu ngirimkeun data liwat sambungan HTTP anu henteu énkripsi, hartosna aktor anu goréng tiasa nguping dina jaringan Wi-Fi anjeun sareng ngaksés sadayana.

Genep tina aplikasi disimpen sadaya média dipaling dina URL umum, kalayan nomer acak ditugaskeun ka pakét data. A hacker bisa maénkeun kalayan nomer acak ieu pikeun maok data pakait sareng teu ngan hiji akun, tapi sababaraha rekening sumebar ka sakuliah alat béda pikeun nénjo dina korban acak. Dina sababaraha kasus, server aplikasi spyware terus ngumpulkeun data sanajan lisénsi langganan geus kadaluwarsa.

Anjeun tiasa naon?

Janten, kumaha pangguna tiasa smartphone Normal pikeun nyingkahan jadi korban saterusna aplikasi spyware ieu? Liu nyarios yén éta peryogi tindakan proaktif sabab Android henteu gaduh sistem otomatis pikeun ngingetkeun anjeun ngeunaan aplikasi spyware. Liu negeskeun yén "teu aya cara anu pasti pikeun terang upami aya anu salah dina telepon anjeun."

Nanging, anjeun tiasa milarian tanda-tanda anu tangtu. "Aplikasi ieu terus dijalankeun di latar tukang, janten anjeun bakal mendakan pamakean batré anu luar biasa," saur Liu ka kuring. "Éta kumaha anjeun terang aya anu salah." Liu ogé nyorot sistem peringatan sensor Android, anu ayeuna ningalikeun ikon di luhur nalika kaméra atanapi mikropon dianggo ku aplikasi.

Liu, anu nyepeng gelar Ph.D. Saurang mahasiswa di jurusan élmu komputer universitas, anjeunna nyarios yén upami pamakean data sélulér anjeun ujug-ujug naék, éta ogé tanda yén aya anu salah sabab aplikasi spyware ieu terus-terusan ngirim pakét data anu ageung, kalebet file média, log email, sareng sajabana. . server jauh.

Cara anu sanés pikeun mendakan aplikasi anu curiga ieu, khususna anu nyumput tina peluncuran aplikasi, nyaéta mariksa daptar sadaya aplikasi anu dipasang dina telepon anjeun tina aplikasi Setélan. Upami anjeun ningali aplikasi anu katingalina curiga, éta masuk akal pikeun ngaleungitkeunana. "Anjeun kedah marios unggal aplikasi sareng ningali upami anjeun ngaidentipikasi éta. Ieu mangrupikeun solusi pamungkas sabab teu aya aplikasi anu tiasa nyumput di dinya, ”tambah Liu.

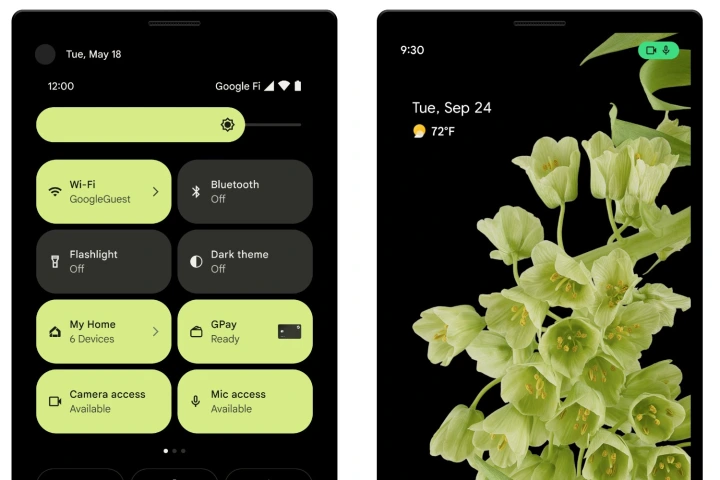

Tungtungna, anjeun ogé gaduh dasbor privasi, nyaéta Fitur diwanohkeun dina Android 12 , anu ngamungkinkeun anjeun ningali sadaya idin anu dipasihkeun ka unggal aplikasi. Pikeun pangguna anu sadar privasi, disarankan pikeun ngabatalkeun idin anu aranjeunna nyangka yén aplikasi tinangtu teu kedah gaduh di tempat munggaran. Panel setelan gancang, anu tiasa diaksés ku ngageser ka handap ti ujung luhur, ngamungkinkeun para pangguna nganonaktipkeun aksés mikropon sareng kaméra upami aya aplikasi anu nganggo idin ieu di latar tukang.

"Dina ahir poé, anjeun peryogi sababaraha kaahlian téknis," Liu nyimpulkeun. Ieu sanes kumaha kaayaan kedah idéal pikeun ratusan juta pamaké smartphone Android. Liu sareng sesa tim tukangeun kertas gaduh daptar tungtunan sareng saran pikeun Google pikeun mastikeun ieuAndroidÉta nyayogikeun tingkat panyalindungan anu langkung luhur ka pangguna tina aplikasi spyware ieu.