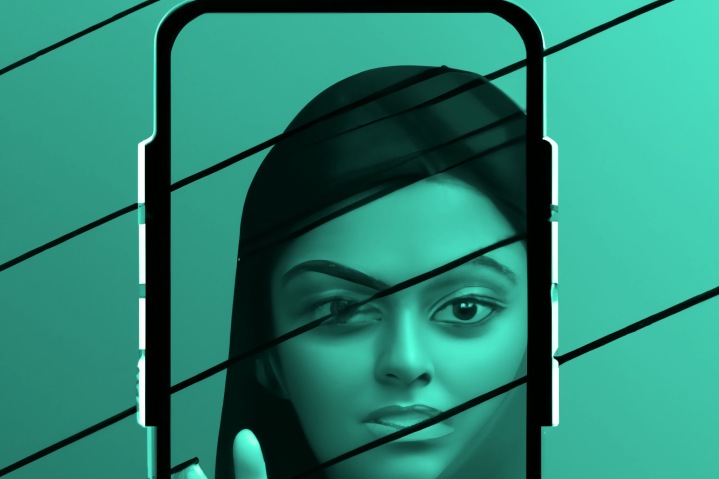

Les aplicacions d'Android t'espien i no hi ha manera fàcil d'aturar-les.

Els problemes de seguretat d'Android no necessiten presentació, però una altra amenaça que no ha rebut la seva justa part de consciència està relacionada amb el programari espia i les aplicacions de programari assetjador. Aquestes aplicacions es poden instal·lar en secret al telèfon d'una víctima per controlar la seva activitat i es poden explotar per assetjar les víctimes de violència domèstica i participar en l'assetjament en línia. Tot el que necessita algú és accés físic al telèfon de la víctima per instal·lar aquestes aplicacions, cosa que no és massa difícil en casos de violència domèstica.

Anomeneu-lo una versió compatible amb l'aplicació Caça AirTag , però amb esteroides, perquè aquestes aplicacions de programari espia poden robar-ho tot, inclosos missatges, registres de trucades, correus electrònics, fotos i vídeos. Alguns també poden activar el micròfon i la càmera, i transmetre secretament aquestes gravacions a un servidor remot on l'agressor hi pot accedir. Com que les polítiques de Google Play no permeten les aplicacions d'assetjament, aquestes aplicacions es venen a través de llocs web de tercers i cal que les descarregueu.

Per greu que sigui, la situació es fa encara més greu per la manca de mecanismes de defensa als telèfons Android , especialment per a persones que no són especialment coneixedores de la tecnologia. Va fer el meu esforç de recerca La meva col·laboració, dirigida per Alex Liu de la Universitat de Califòrnia, San Diego, va estudiar 14 aplicacions de programari perseguidor fàcilment disponibles a llocs web de tercers, i les va trobar carregades amb un potencial molt inquietant.

Gamma de danys sense precedents

Pel que fa a les seves capacitats bàsiques, aquestes aplicacions tenien accés a entrades del calendari, registres de trucades, entrades del porta-retalls, contactes, informació extreta d'altres aplicacions instal·lades al telèfon de la víctima, detalls d'ubicació, informació de xarxa, detalls del telèfon, missatges i fitxers multimèdia.

La majoria d'aquestes aplicacions també han pogut accedir en secret al canal de la càmera i al micròfon per capturar multimèdia, fer captures de pantalla mitjançant una comanda remota i fins i tot accedir a dades protegides. Però aquí no acaba la història de terror.

Onze de les aplicacions estudiades van intentar ocultar el procés de desinstal·lació, mentre que cadascuna de les aplicacions de programari espia va ser codificada amb una funció "hardcore" que els permetia iniciar-se automàticament després d'un reinici o després que el sistema Android esborratés la memòria. Se sap que aquestes aplicacions desactiven els botons Force Stop i Desinstall en alguns casos.

Es podria pensar que un cop d'ull ràpid al llançador de l'aplicació alertaria la víctima sobre qualsevol aplicació sospitosa instal·lada als seus telèfons. Però aquest privilegi no està realment disponible per a les víctimes d'aquestes aplicacions de programari espia, que poden costar entre 30 i 100 dòlars amb el model de subscripció.

Ocultació, manipulació i funcionament del sistema

Liu, l'autor principal del diari, va dir a Digital Trends en una entrevista que la majoria d'aquestes aplicacions intenten amagar o utilitzar noms i icones "innocents" per evitar sospites. Per exemple, 11 de les 14 aplicacions de programari espia van intentar amagar-se a la vista sota la disfressa d'aplicacions amb noms com ara "Wi-Fi", "Servei d'Internet" i "Serveis de sincronització", amb icones del sistema creïbles per evitar qualsevol sospita.

Com que es tracta de serveis essencials per al telèfon, molts usuaris no voldran tractar-los per por que trenqui els sistemes corresponents dels seus telèfons. Però aquí hi ha més coses en el factor amenaça. "També hem vist casos avançats en què aquestes aplicacions es poden amagar a la pantalla de l'aplicació o al llançador d'aplicacions", va dir Liu.

Algunes d'aquestes aplicacions van intentar amagar activament la icona de l'aplicació després d'instal·lar-les perquè la víctima mai no endevinés que el programari de monitorització estava actiu al seu telèfon. A més, la majoria d'aquestes aplicacions, tot i que s'executen en segon pla i abusen del sistema de permisos d'Android, no apareixen a la pantalla d'aplicacions recents.

"Si no ho veus, com ho saps?"

Digital Trends va preguntar a Liu si aquestes aplicacions de programari espia que s'executen secretament en segon pla, recopilant informació personal sensible, podrien aparèixer a les anomenades aplicacions més netes que aconsellen als usuaris que desinstal·lin les aplicacions que fa temps que no utilitzen. Liu, que presentarà els resultats en una conferència a Zuric aquest estiu, diu que l'equip no va explorar aquesta possibilitat.

Tanmateix, hi ha poques possibilitats que aquestes aplicacions de neteja d'emmagatzematge marquin les aplicacions de programari espia com a redundants perquè aquestes aplicacions s'executen sempre en segon pla i no es marcaran com a inactives. Però l'enginy pur emprat per algunes d'aquestes aplicacions és el material dels malsons de privadesa.

Fuga, arriscat i molt propens a les fuites

Quan inicieu la càmera en qualsevol aplicació, veureu una vista prèvia del que hi ha davant de la càmera. Algunes d'aquestes aplicacions redueixen la mida de la vista prèvia a 1 x 1 píxel o fins i tot fan que la vista prèvia sigui transparent, cosa que fa que sigui impossible detectar si l'aplicació d'assalt està gravant un vídeo o enviant la visualització en directe a un servidor remot.

Alguns d'aquests ni tan sols mostren una vista prèvia, capturen el vídeo directament i el transmeten en secret. Una d'aquestes aplicacions, anomenada Spy24, utilitza un sistema de navegador secret per emetre imatges de la càmera de resolució completa. Les trucades telefòniques i la gravació d'àudio també són una característica força comuna entre aquestes aplicacions.

També s'ha trobat que les aplicacions de stalkerware estudiades abusen de la configuració d'accessibilitat a Android. Per exemple, els usuaris amb discapacitat visual o auditiva demanen al telèfon que llegeixi el contingut de la pantalla. La vulnerabilitat permet a aquestes aplicacions llegir contingut d'altres aplicacions que s'executen a la pantalla, extreure dades de les notificacions i fins i tot obviar l'activador del rebut de lectura.

Les aplicacions de programari espia abusen encara més del sistema d'accés al registre de tecles, que és un mètode comú per robar informació sensible, com ara les credencials d'inici de sessió per a carteres i sistemes bancaris. Algunes de les aplicacions estudiades es basaven en el sistema SMS, que consisteix en que l'actor dolent envia un SMS per activar determinades funcions.

Però en alguns casos, fins i tot un SMS d'activació no era necessari per fer la feina. Una aplicació (anomenada Spapp) és capaç d'esborrar de manera remota totes les dades del telèfon de la víctima mitjançant només un SMS. Un hacker pot enviar correu brossa amb diferents combinacions de contrasenyes per fer-ho, fins i tot sense que l'atacant ho sàpiga, la qual cosa augmenta el factor de risc.

Tot i que les aplicacions de programari espia fàcilment disponibles són perilloses per si soles, un altre aspecte que preocupa és la seva poca seguretat quan es tracta d'emmagatzemar informació personal robada. Un grup saludable d'aquestes aplicacions va transmetre dades a través de connexions HTTP no xifrades, el que significa que un mal actor podria escoltar la vostra xarxa Wi-Fi i accedir-hi tot.

Sis de les aplicacions van emmagatzemar tots els mitjans robats en URL públics, amb números aleatoris assignats als paquets de dades. Un pirata informàtic pot jugar amb aquests números aleatoris per robar dades associades no només a un compte, sinó a diversos comptes repartits per diferents dispositius per espiar víctimes aleatòries. En alguns casos, els servidors d'aplicacions de programari espia continuen recopilant dades fins i tot després que la llicència de subscripció hagi caducat.

Què pots fer?

Aleshores, com pot un usuari el telèfon intel·ligent És normal evitar convertir-se en la propera víctima d'aquestes aplicacions de programari espia? Liu diu que això requeriria una acció proactiva perquè Android no té cap sistema automatitzat que us avisi sobre aplicacions de programari espia. Liu subratlla que "no hi ha cap manera definitiva de saber si hi ha alguna cosa malament amb el teu telèfon".

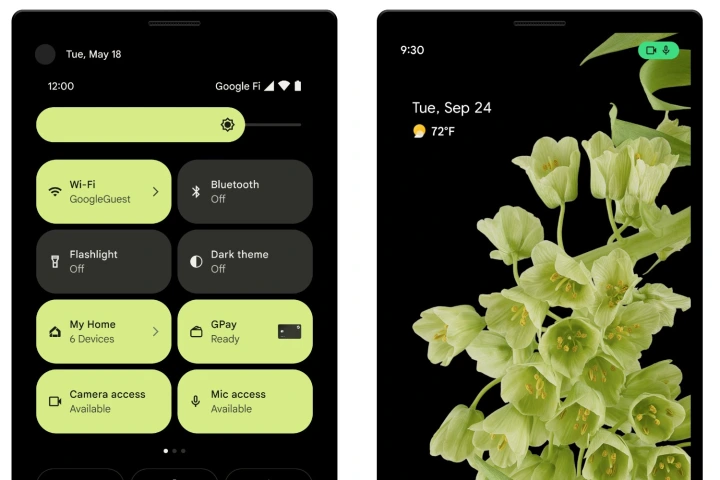

Tanmateix, podeu buscar certs signes. "Aquestes aplicacions s'executen constantment en segon pla, de manera que trobareu un ús anormal de la bateria", em va dir Liu. "Així és com saps que alguna cosa podria estar malament". Liu també destaca el sistema d'alerta de sensors d'Android, que ara mostra una icona a la part superior quan una aplicació utilitza la càmera o el micròfon.

Liu, que té un doctorat. Un estudiant del departament d'informàtica de la universitat, diu que si l'ús de dades mòbils augmenta de sobte, això també és un senyal que alguna cosa no funciona perquè aquestes aplicacions de programari espia envien constantment grans paquets de dades, inclosos fitxers multimèdia, registres de correu electrònic, etc. . servidor remot.

Una altra manera infalible de trobar aquestes aplicacions sospitoses, especialment les que s'amaguen del llançador d'aplicacions, és comprovar la llista de totes les aplicacions instal·lades al telèfon des de l'aplicació Configuració. Si veieu alguna aplicació que sembli sospitosa, té sentit desfer-se'n. "Has de revisar cada sol·licitud i veure si t'identifiques amb ella. Aquesta és la solució definitiva perquè cap aplicació s'hi pot amagar", afegeix Liu.

Finalment, també teniu el tauler de privadesa, que és Característica introduïda a Android 12 , que permet veure tots els permisos concedits a cada aplicació. Per als usuaris conscients de la privadesa, es recomana revocar els permisos que creuen que una aplicació concreta no hauria de tenir en primer lloc. El tauler de configuració ràpida, al qual es pot accedir fent lliscar cap avall des de la vora superior, permet als usuaris desactivar l'accés al micròfon i a la càmera si alguna aplicació utilitza aquests permisos en segon pla.

"Al final del dia, necessiteu una mica d'experiència tècnica", conclou Liu. No és així com hauria de ser la situació idealment per a centenars de milions d'usuaris de telèfons intel·ligents Android. Liu i la resta de l'equip que hi ha darrere del document tenen una llista de directrius i suggeriments per a Google per garantir-hoAndroidProporciona un major grau de protecció als usuaris contra aquestes aplicacions de programari espia.