Topp 15 lösenordsknäckningstekniker som används av hackare 2022 2023

Kolla in mer än 15 olika typer av Lösenordsknäckningstekniker som används av hackare . Du bör alltid vara väl medveten om dessa typer av attacker.

Cybersäkerhet rekommenderar att du anger ett bra och långt lösenord. Men cybersäkerhet lär oss inte hur man identifierar hackningsförsök. Det spelar ingen roll hur starka dina lösenord är; Det finns alltid ett alternativ för hackare att hacka dina lösenord.

Nuförtiden följer hackare välutvecklade algoritmer, som påskyndar processer för lösenordsutvinning. Så om du är bland dem som tror att det inte alltid räcker att ställa in ett svårt lösenord, då är den här artikeln bara för dig.

Lista över 17 lösenordsknäckningstekniker som användes av hackare 2022 2023

Vi kommer att diskutera några av de lösenordshackningstekniker som hackare använder för att hacka våra konton. Det bör noteras att vi bara har delat vanliga lösenordshackningstekniker som används av hackare, inte alla.

1. Ordboksattack

Ordboksattack är en teknik som de flesta tillfälliga hackare använder för att bestämma lösenfrasen genom att pröva lyckan flera gånger. Tvärtemot sitt namn fungerar den som en ordbok som består av vanliga ord som många använder som sitt lösenord. I ordboksattacker försöker hackare knäcka dina lösenord genom att göra slumpmässiga gissningar.

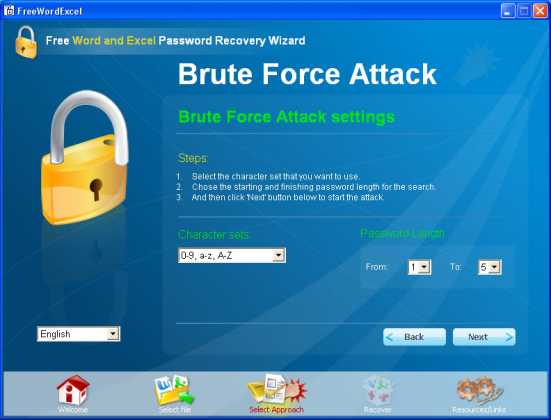

2. Brute force attack

Tja, Brute-Force är en avancerad version av ordboksattack. I denna attack skickar hackaren många lösenord eller lösenfraser i hopp om att gissa rätt i slutet. Angriparens roll är att systematiskt kontrollera alla möjliga lösenord och lösenfraser tills rätt hittas.

3. Nätfiske

Det är en av de enklaste metoderna som hackare använder. Det gör ingenting, det ber helt enkelt användare om sina lösenord, men processen att be om lösenord är unik och annorlunda. För att genomföra en nätfiskekampanj skapar hackare en falsk sida och ber dig logga in med ditt användarnamn och lösenord. När du har angett uppgifterna överförs dina uppgifter till hackarens server.

4. Trojaner, virus och annan skadlig kod

Hackare utvecklar vanligtvis dessa program med det enda syftet att skapa riktad förstörelse. Virus och maskar läggs vanligtvis till en användares system så att de kan dra full nytta av en enhet eller nätverk som helhet och sprids vanligtvis via e-post eller antingen dolda i alla program.

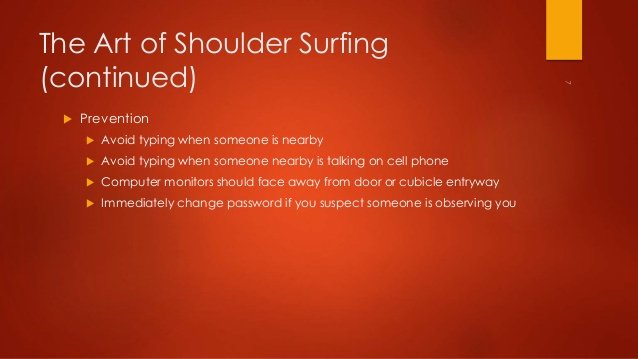

5. Axelsurfing

Tja, axelsurfning är bruket att spionera på användaren av en bankomat eller annan elektronisk enhet för att få sin PIN-kod, lösenord, etc. När världen blir smartare blir axeltekniken mindre effektiv.

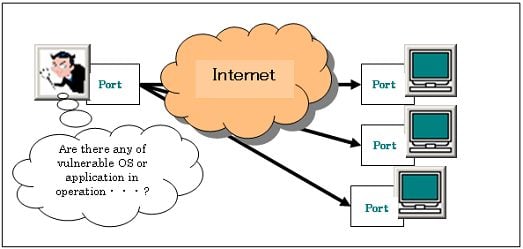

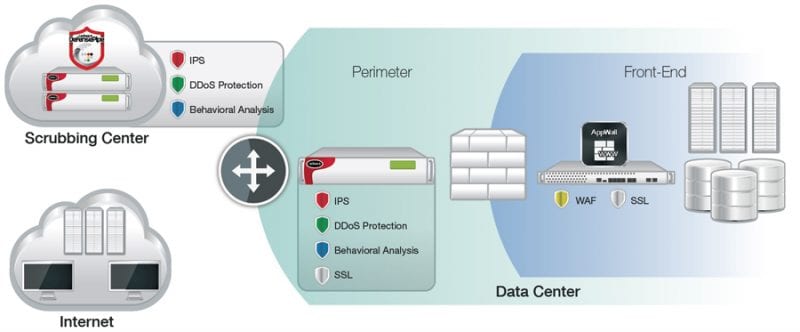

6. Port scan attack

Denna teknik används ofta för att hitta sårbarheter i en viss server. Det används vanligtvis av säkerhetsadministratörer för att hitta sårbarheter i ett system. Port Scan Attack används för att skicka ett meddelande till en port och vänta på svar, data som tas emot från den öppna porten är en inbjudan till hackare att hacka din server.

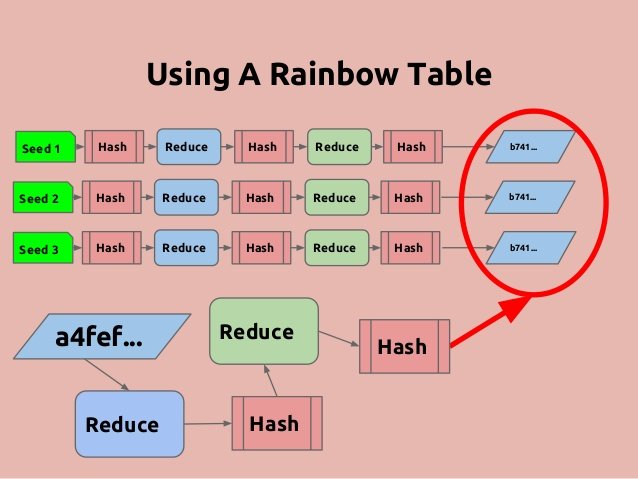

7. Bord regnbåge attack

Nåväl, Rainbow Table är vanligtvis en stor ordbok med många förberäknade hash och lösenord som beräknas utifrån dem. Den största skillnaden mellan Rainbow och andra ordboksattacker är att Rainbow-tabellen är speciellt utformad för hash och lösenord.

8. Offline-sprickning

Det är en av de mest använda teknikerna för lösenordshackning för hackare. I denna attack försöker hackaren återställa ett eller flera lösenord från webbläsarens cachefil. Men i offline-lösenordshack måste hackaren ha fysisk åtkomst till måldatorn.

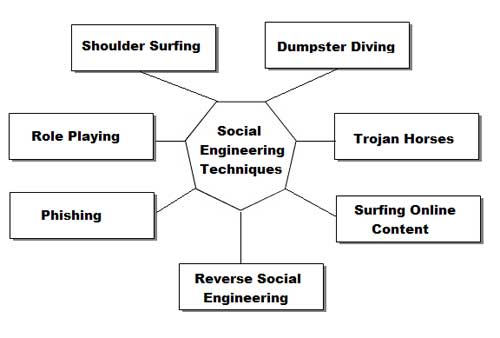

9. Social ingenjörskonst

Social ingenjörskonst är en attack som i hög grad förlitar sig på mänsklig interaktion och ofta involverar att lura människor att bryta mot normala säkerhetsprocedurer. Hackare kan prova olika knep för att bryta sig in i de normala säkerhetsprocedurerna.

10. Gissa

Här försöker hackare gissa dina lösenord; De kan till och med försöka gissa ditt säkerhetssvar. Kort sagt, hackare kan försöka gissa allt för att bryta deras säkerhet och hacka ditt konto. Men tack vare tvåstegsverifieringar är denna typ av metod vanligtvis ett misslyckande nuförtiden.

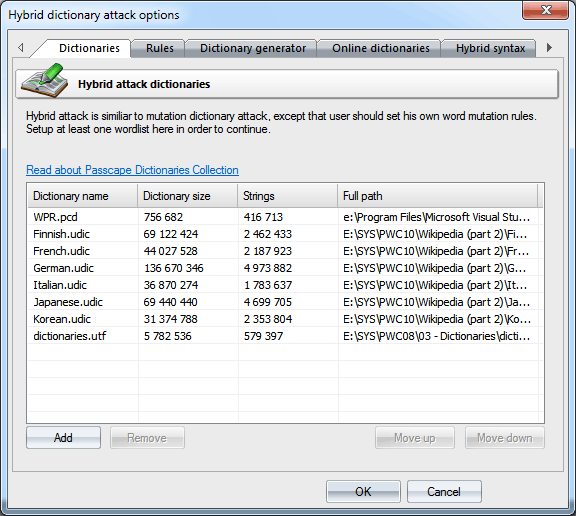

11. Hybrid attack

Tja, hybridattacker är en annan välkänd hackningsteknik som ofta används av hackare. Det är en kombination av ordbok och brute force attack. I denna attack lägger hackare till siffror eller symboler till filnamnet för att lyckas knäcka lösenordet. De flesta ändrar sina lösenord helt enkelt genom att lägga till ett nummer i slutet av det aktuella lösenordet.

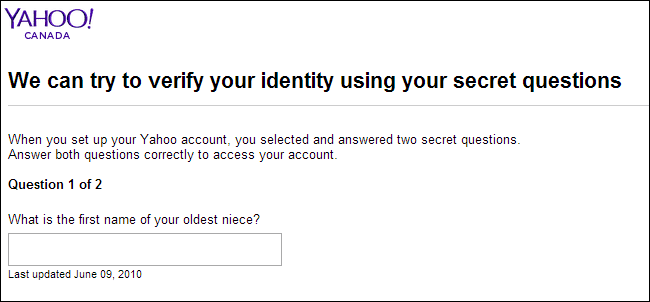

12. Knäckande säkerhetsfrågor

Nåväl, nu har vi alla ställt upp en säkerhetsfråga på vår sociala nätverksplattform. Säkerhetsfrågor är användbara när du inte kommer ihåg det här lösenordet. Så du klickar på Glömt lösenord, och där måste du svara på säkerhetsfrågan för att återställa ditt lösenord. Hackare försöker dock också gissa säkerhetsfrågor. Jo, vi ska alltid komma ihåg att svaren på en säkerhetsfråga är något som är lätt att komma ihåg och som har en personlig betydelse för dig. Så om hackaren är din vän eller släkting kan han enkelt gissa säkerhetssvaret.

13. Markov kedjar in attacker

Det är en av de farligaste teknikerna för lösenordshackning som används av hackare. I Markov Chains-attacker sammanställer hackare en specifik databas med lösenord. De delar först upp lösenorden i 2 till 3 stavelser långa och utvecklar sedan ett nytt alfabet. Därför bygger tekniken främst på att matcha olika kombinationer av lösenord tills du hittar det ursprungliga lösenordet. Det är mycket som en ordboksattack, men det är mycket mer avancerat än så.

14. Hybridordbok

Detta är resultatet av både ordbok och brute force attacker. Den följer först reglerna för ordboksattack, tar orden som listas i ordboken och kombinerar dem sedan med brute force. Hybrid Dictionary-attacken tar dock längre tid att slutföra eftersom den prövar varje ord i ordboken. Hybridordbok är också känd som regelbaserad ordboksattack.

15. Spindel

Det är en annan metod som hackare använder för att knäcka lösenord. Återigen bygger spindelns attack på brute force. I spionageprocessen fångar hackare alla informationsord som var relaterade till verksamheten. Till exempel använder hackare företagsrelaterade ord som konkurrenters webbplatsnamn, webbplatsförsäljningsmaterial, företagsstudie, etc. Efter att ha fått dessa uppgifter utför de en brute force attack.

16. Keyloggers

Nåväl, Keyloggers är ett mycket populärt hot i säkerhetsvärlden. Keyloggers är en trojan som registrerar allt du skriver via ditt tangentbord, inklusive lösenord. Det värsta med tangentbordsloggrar är att det finns många tangentbordsloggrar tillgängliga på internet, som kan logga varje tangenttryckning. Därför är Keylogger en annan metod för lösenordshackning som används flitigt av hackare.

17. Lösenordsåterställning

Nuförtiden tycker hackare att det är mycket lättare att återställa lösenord än att gissa dem. Hackare kommer vanligtvis runt det typiska Windows-skyddet och använder en startbar version av Linux för att montera NTFS-volymer. Genom att ladda NTFS-mappar hjälper det hackare att hitta och återställa administratörslösenordet. Tänk bara för ett ögonblick att du har glömt ditt Windows-lösenord; Du kan enkelt återställa det via ditt Microsoft-konto eller kommandotolk. Samma sak hackare gör för att bryta sig in i system.

Så, det här är några av de vanliga lösenordshackningsteknikerna som används av hackare. Hoppas den här artikeln hjälpte dig! Dela gärna med dina vänner också.