Nangungunang 15 Mga Teknik sa Pag-crack ng Password na Ginamit ng Mga Hacker 2022 2023

Tingnan ang higit sa 15 iba't ibang uri ng Mga diskarte sa pag-crack ng password na ginagamit ng mga hacker . Dapat mong laging alam ang mga ganitong uri ng pag-atake.

Pinapayuhan ng cybersecurity ang pagtatakda ng mabuti at mahabang password. Gayunpaman, hindi tayo tinuturuan ng cybersecurity kung paano matukoy ang mga pagtatangka sa pag-hack. Hindi mahalaga kung gaano kalakas ang iyong mga password; Palaging may opsyon para sa mga hacker na i-hack ang iyong mga password.

Sa ngayon, sinusunod ng mga hacker ang mga mahusay na binuong algorithm, na nagpapabilis sa mga proseso ng pagmimina ng password. Kaya, kung kabilang ka sa mga nag-iisip na ang pagtatakda ng isang mahirap na password ay hindi palaging sapat, kung gayon ang artikulong ito ay para lamang sa iyo.

Listahan ng 17 Mga Teknik sa Pag-crack ng Password na Ginamit ng mga Hacker noong 2022 2023

Tatalakayin namin ang ilan sa mga diskarte sa pag-hack ng password na ginagamit ng mga hacker para i-hack ang aming mga account. Dapat tandaan na nagbahagi lamang kami ng mga karaniwang pamamaraan sa pag-hack ng password na ginagamit ng mga hacker, hindi lahat ng mga ito.

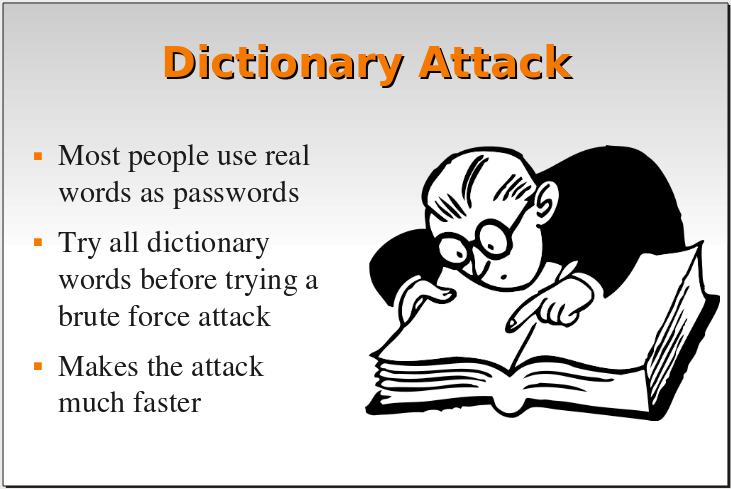

1. Pag-atake sa diksyunaryo

Ang pag-atake sa diksyunaryo ay isang pamamaraan na ginagamit ng karamihan sa mga kaswal na hacker upang matukoy ang passphrase sa pamamagitan ng pagsubok ng kanilang kapalaran nang maraming beses. Taliwas sa pangalan nito, ito ay gumagana tulad ng isang diksyunaryo na binubuo ng mga regular na salita na ginagamit ng maraming tao bilang kanilang password. Sa mga pag-atake sa diksyunaryo, sinusubukan ng mga hacker na basagin ang iyong mga password sa pamamagitan ng paggawa ng mga random na hula.

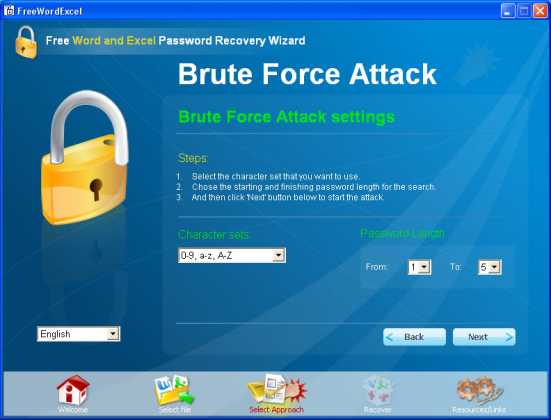

2. Brute force attack

Well, ang Brute-Force ay isang advanced na bersyon ng pag-atake sa diksyunaryo. Sa pag-atakeng ito, nagpapadala ang hacker ng maraming password o passphrase sa pag-asang mahulaan nang tama sa dulo. Ang tungkulin ng umaatake ay sistematikong suriin ang lahat ng posibleng password at passphrase hanggang sa mahanap ang tama.

3. Phishing

Ito ay isa sa mga pinakamadaling paraan na ginagamit ng mga hacker. Wala itong ginagawa, hinihiling lang nito sa mga user ang kanilang mga password, ngunit ang proseso ng paghingi ng mga password ay natatangi at naiiba. Upang magsagawa ng isang kampanya sa phishing, ang mga hacker ay gumagawa ng isang pekeng pahina at hinihiling sa iyong mag-log in gamit ang iyong username at password. Kapag naipasok mo na ang mga detalye, ililipat ang iyong mga detalye sa server ng hacker.

4. Mga Trojan, mga virus at iba pang malware

Karaniwang binubuo ng mga hacker ang mga programang ito na may tanging layunin ng pagbuo ng naka-target na pagkasira. Karaniwang idinaragdag ang mga virus at worm sa system ng isang user upang lubos nilang mapakinabangan ang isang device o network sa kabuuan at kadalasang kumakalat sa pamamagitan ng email o nakatago sa anumang mga application.

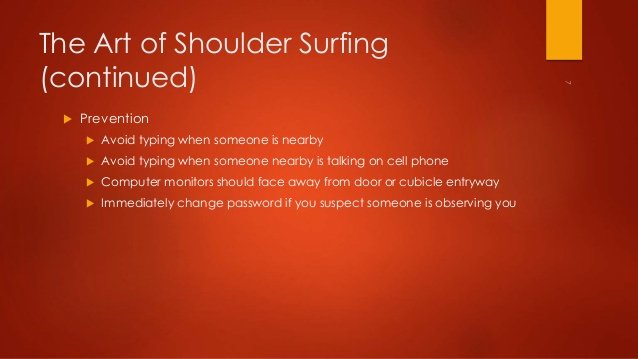

5. Pag-surf sa balikat

Well, ang shoulder surfing ay ang pagsasanay ng pag-espiya sa gumagamit ng cash machine o iba pang electronic device para makuha ang kanilang PIN, password, atbp. Habang ang mundo ay nagiging mas matalino, ang pamamaraan ng balikat ay nagiging hindi gaanong epektibo.

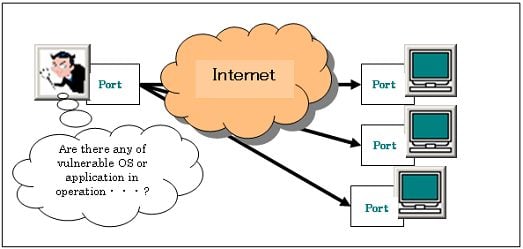

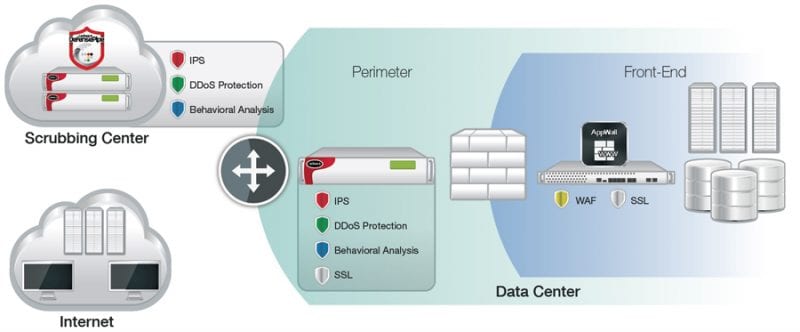

6. Pag-atake sa port scan

Ang diskarteng ito ay kadalasang ginagamit upang maghanap ng mga kahinaan sa isang partikular na server. Karaniwan itong ginagamit ng mga administrador ng seguridad upang maghanap ng mga kahinaan sa isang system. Ang Port Scan Attack ay ginagamit upang magpadala ng mensahe sa isang port at maghintay ng tugon, ang data na natanggap mula sa bukas na port ay isang imbitasyon sa mga hacker na i-hack ang iyong server.

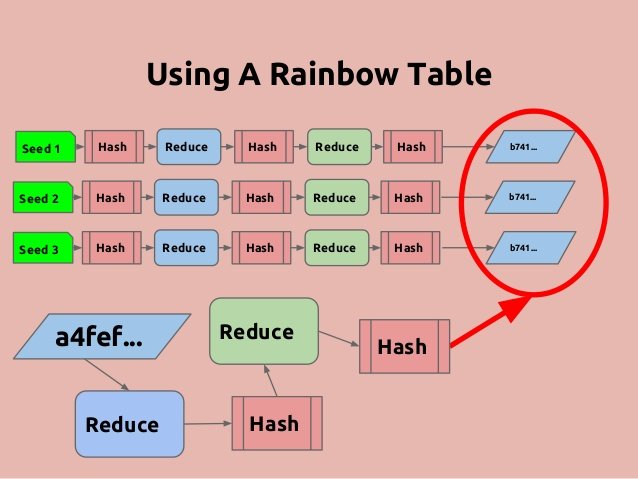

7. Table rainbow attack

Well, ang Rainbow Table ay karaniwang isang malaking diksyunaryo na may maraming pre-computed na mga hash at password na kinakalkula mula sa kanila. Ang pangunahing pagkakaiba sa pagitan ng Rainbow at iba pang mga pag-atake sa diksyunaryo ay ang Rainbow table ay partikular na idinisenyo para sa pag-hash at mga password.

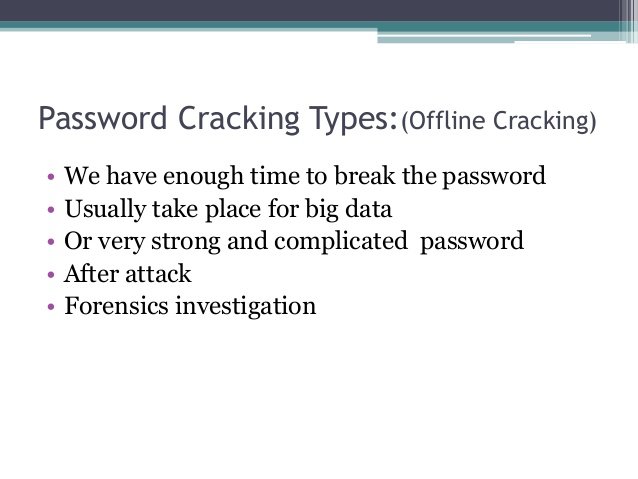

8. Offline na pag-crack

Isa ito sa malawakang ginagamit na mga diskarte sa pag-hack ng password para sa mga hacker. Sa pag-atakeng ito, sinusubukan ng hacker na bawiin ang isa o higit pang mga password mula sa cache file ng browser. Gayunpaman, sa offline na pag-hack ng password, ang hacker ay kailangang magkaroon ng pisikal na access sa target na computer.

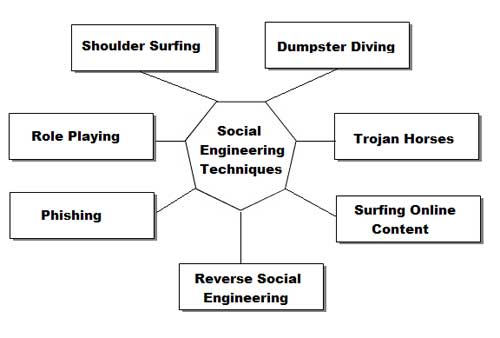

9. Social engineering

Ang social engineering ay isang pag-atake na lubos na umaasa sa pakikipag-ugnayan ng tao at kadalasang kinabibilangan ng panlilinlang sa mga tao sa paglabag sa mga normal na pamamaraan ng seguridad. Maaaring subukan ng mga hacker ang iba't ibang mga trick upang makapasok sa mga normal na pamamaraan ng seguridad.

10. Paghula

Dito sinusubukan ng mga hacker na hulaan ang iyong mga password; Maaari pa nilang subukang hulaan ang iyong sagot sa seguridad. Sa madaling salita, maaaring subukan ng mga hacker na hulaan ang lahat upang sirain ang kanilang seguridad at i-hack ang iyong account. Gayunpaman, salamat sa dalawang-hakbang na pag-verify, ang ganitong uri ng pamamaraan ay kadalasang nabigo sa kasalukuyan.

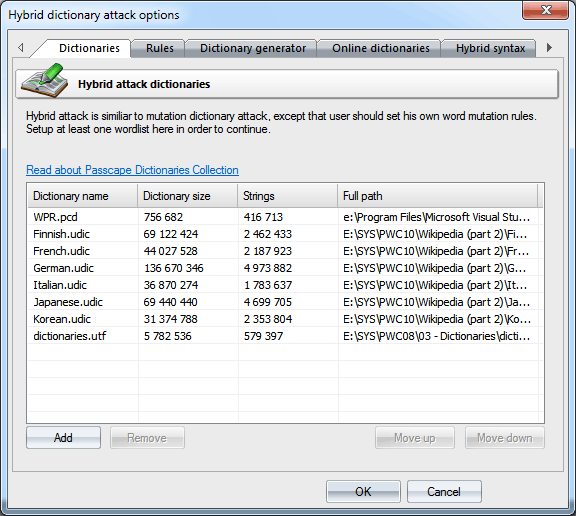

11. Hybrid na pag-atake

Well, ang hybrid attack ay isa pang kilalang paraan ng pag-hack na malawakang ginagamit ng mga hacker. Ito ay isang kumbinasyon ng diksyunaryo at brute force attack. Sa pag-atakeng ito, nagdaragdag ang mga hacker ng mga numero o simbolo sa pangalan ng file upang matagumpay na ma-crack ang password. Karamihan sa mga tao ay nagbabago ng kanilang mga password sa pamamagitan lamang ng pagdaragdag ng isang numero sa dulo ng kasalukuyang password.

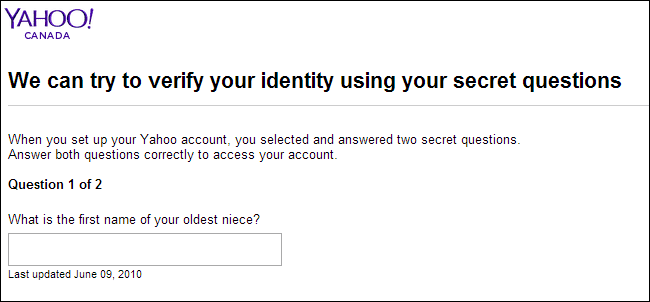

12. Pag-crack ng mga tanong sa seguridad

Ngayon, lahat tayo ay nag-set up ng isang tanong sa seguridad sa ating social networking platform. Ang mga tanong sa seguridad ay kapaki-pakinabang kapag hindi mo naaalala ang password na ito. Kaya nag-click ka sa Forgot Password, at doon kailangan mong sagutin ang security question para i-reset ang iyong password. Gayunpaman, sinusubukan din ng mga hacker na hulaan ang mga tanong sa seguridad. Kaya, dapat nating laging tandaan ang katotohanan na ang mga sagot sa isang katanungang panseguridad ay isang bagay na madaling tandaan at may personal na kahulugan para sa iyo. Kaya, kung ang hacker ay iyong kaibigan o kamag-anak, madali niyang mahulaan ang sagot sa seguridad.

13. Markov chain atake

Ito ay isa sa mga pinaka-mapanganib na pamamaraan sa pag-hack ng password na ginagamit ng mga hacker. Sa mga pag-atake ng Markov Chains, ang mga hacker ay nag-compile ng isang partikular na database ng mga password. Hinahati muna nila ang mga password sa 2 hanggang 3 pantig ang haba at pagkatapos ay bumuo ng bagong alpabeto. Samakatuwid, ang teknolohiya ay pangunahing umaasa sa pagtutugma ng iba't ibang kumbinasyon ng mga password hanggang sa mahanap mo ang orihinal na password. Ito ay halos isang pag-atake sa diksyunaryo, ngunit ito ay mas advanced kaysa doon.

14. Hybrid Dictionary

Ito ang resulta ng parehong diksyunaryo at brute force na pag-atake. Sinusunod muna nito ang mga alituntunin ng pag-atake sa diksyunaryo, kinuha ang mga salitang nakalista sa diksyunaryo at pagkatapos ay pinagsama ang mga ito nang may malupit na puwersa. Gayunpaman, mas tumatagal ang pag-atake ng Hybrid Dictionary upang makumpleto dahil sinusubukan nito ang bawat salita ng diksyunaryo. Ang hybrid na diksyunaryo ay kilala rin bilang pag-atake sa diksyunaryo batay sa panuntunan.

15. Gagamba

Ito ay isa pang paraan na ginagamit ng mga hacker upang i-crack ang mga password. Muli, ang pag-atake ng gagamba ay umaasa sa malupit na puwersa. Sa proseso ng espionage, kinukuha ng mga hacker ang lahat ng mga salitang nagbibigay-kaalaman na nauugnay sa negosyo. Halimbawa, ang mga hacker ay gumagamit ng mga salitang nauugnay sa kumpanya tulad ng mga pangalan ng website ng mga kakumpitensya, mga materyales sa pagbebenta ng website, pag-aaral ng kumpanya, atbp. Matapos makuha ang mga detalyeng ito, nagsasagawa sila ng isang malupit na puwersang pag-atake.

16. Mga Keylogger

Well, Keyloggers ay isang napaka-tanyag na banta sa seguridad mundo. Ang Keyloggers ay isang trojan na nagtatala ng lahat ng iyong tina-type sa pamamagitan ng iyong keyboard, kabilang ang mga password. Ang pinakamasamang bagay tungkol sa mga keyboard logger ay mayroong maraming mga keyboard logger na magagamit sa internet, na maaaring mag-log sa bawat keystroke. Samakatuwid, ang Keylogger ay isa pang paraan ng pag-hack ng password na malawakang ginagamit ng mga hacker.

17. I-reset ang Password

Sa ngayon, mas madaling i-reset ng mga hacker ang mga password kaysa hulaan ang mga ito. Karaniwang nakakalibot ang mga hacker sa karaniwang proteksyon ng Windows, at gumagamit ng bootable na bersyon ng Linux upang i-mount ang mga volume ng NTFS. Sa pamamagitan ng paglo-load ng mga folder ng NTFS, tinutulungan nito ang mga hacker na mahanap at i-reset ang password ng administrator. Isipin lang sandali na nakalimutan mo ang iyong password sa Windows; Madali mo itong maibabalik sa pamamagitan ng iyong Microsoft account o Command Prompt. Ang parehong bagay na ginagawa ng mga hacker upang makapasok sa mga system.

Kaya, ito ang ilan sa mga karaniwang pamamaraan sa pag-hack ng password na ginagamit ng mga hacker. Sana nakatulong sa iyo ang artikulong ito! Mangyaring ibahagi din sa iyong mga kaibigan.