أفضل 15 تقنية تكسير كلمات المرور استخدمها المتسللون 2022 2023

تحقق من أكثر من 15 نوعًا مختلفًا من تقنيات تكسير كلمات المرور التي يستخدمها الهاكرز . يجب أن تكون دائمًا على دراية جيدة بهذه الأنواع من الهجمات.

ينصح الأمن السيبراني بوضع كلمة مرور جيدة وطويلة. ومع ذلك ، لا يعلمنا الأمن السيبراني كيفية تحديد محاولات القرصنة. لا يهم مدى قوة كلمات المرور الخاصة بك ؛ هناك دائمًا خيار للمتسللين لاختراق كلمات المرور الخاصة بك.

المتسللون في الوقت الحاضر يتبعون خوارزميات مطورة بشكل جيد ، والتي تسرع عمليات استخراج كلمات المرور. لذلك ، إذا كنت من بين أولئك الذين يعتقدون أن وضع كلمة مرور صعبة لا يكفي دائمًا ، فهذه المقالة مخصصة لك فقط.

قائمة بـ 17 تقنية لتكسير كلمات المرور استخدمها المتسللون في عام 2022 2023

سنناقش بعض تقنيات اختراق كلمات المرور التي يستخدمها المتسللون لاختراق حساباتنا. تجدر الإشارة إلى أننا لم نشارك سوى تقنيات اختراق كلمات المرور الشائعة التي يستخدمها المتسللون ، وليس جميعها.

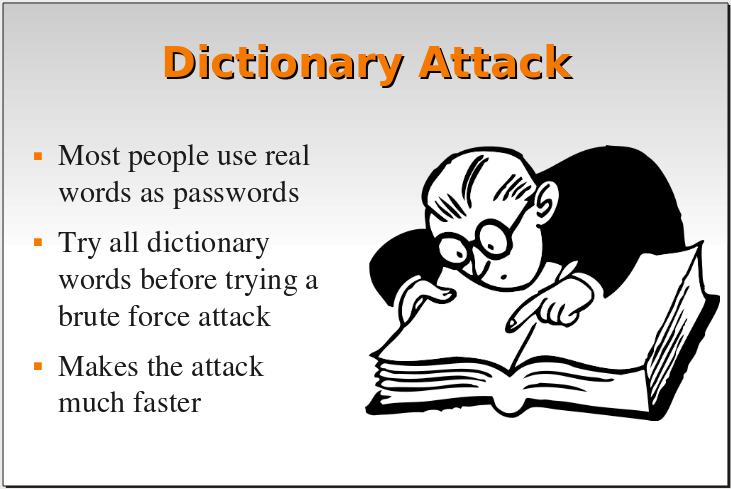

1. هجوم القاموس

هجوم القاموس هو أسلوب يستخدمه معظم المتسللين العاديين لتحديد عبارة المرور من خلال تجربة حظهم عدة مرات. على عكس اسمه ، فهو يعمل مثل قاموس يتكون من كلمات معتادة يستخدمها كثير من الأشخاص ككلمة مرور خاصة بهم. في هجمات القاموس ، يحاول المتسللون كسر كلمات المرور الخاصة بك عن طريق إجراء تخمينات عشوائية.

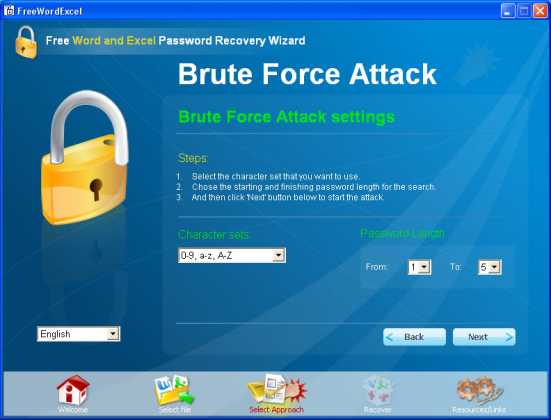

2. هجوم القوة الغاشمة

حسنًا ، Brute-Force هي نسخة متقدمة من هجوم القاموس. في هذا الهجوم ، يرسل المخترق العديد من كلمات المرور أو عبارات المرور على أمل التخمين بشكل صحيح في النهاية. يتمثل دور المهاجم في التحقق بشكل منهجي من جميع كلمات المرور وعبارات المرور الممكنة حتى يتم العثور على الكلمة الصحيحة.

3. التصيد

إنها من أسهل الطرق التي يستخدمها المخترقون. إنه لا يفعل شيئًا ، فهو ببساطة يطلب من المستخدمين كلمات المرور الخاصة بهم ، لكن عملية طلب كلمات المرور فريدة ومختلفة. لتنفيذ حملة التصيد الاحتيالي ، يقوم المتسللون بإنشاء صفحة مزيفة ويطلبون منك تسجيل الدخول باستخدام اسم المستخدم وكلمة المرور. بمجرد إدخال التفاصيل ، يتم نقل التفاصيل الخاصة بك إلى خادم المتسلل.

4. أحصنة طروادة والفيروسات والبرامج الضارة الأخرى

عادة ما يطور المتسللون هذه البرامج لغرض وحيد هو توليد التدمير المستهدف. عادةً ما يتم إضافة الفيروسات والديدان إلى نظام المستخدم حتى يتمكنوا من الاستفادة الكاملة من جهاز أو شبكة ككل وعادة ما يتم نشرها عن طريق البريد الإلكتروني أو إما أنها مخفية في أي تطبيقات.

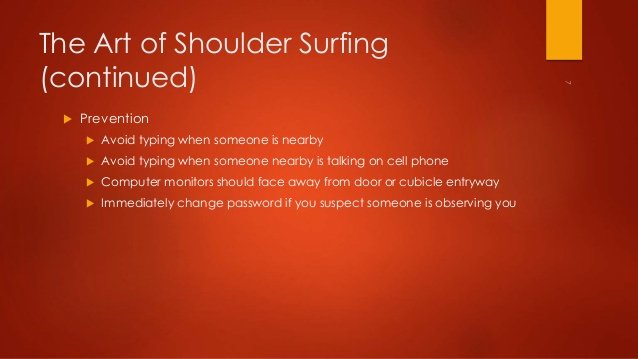

5. تصفح الكتف

حسنًا ، تصفح الكتف هو ممارسة التجسس على مستخدم جهاز صرف النقود أو أي جهاز إلكتروني آخر للحصول على رقم التعريف الشخصي وكلمة المرور وما إلى ذلك. نظرًا لأن العالم أصبح أكثر ذكاءً ، أصبحت تقنية الكتفين أقل فاعلية.

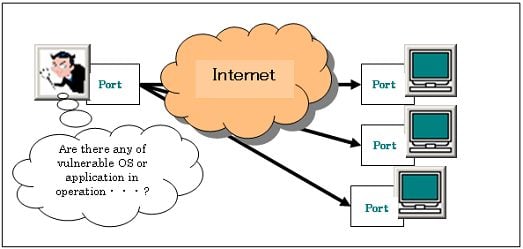

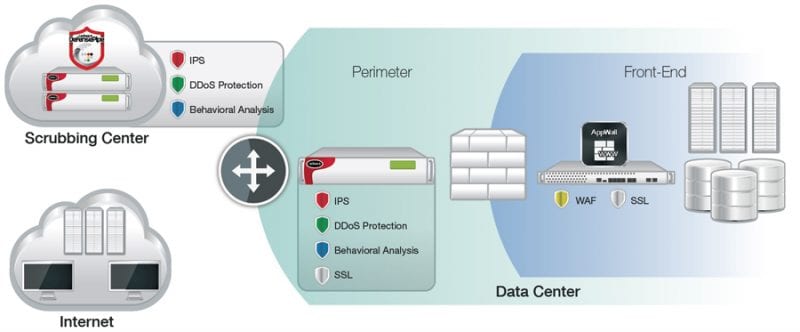

6. ميناء تفحص الهجوم

غالبًا ما تستخدم هذه التقنية للعثور على نقاط الضعف في خادم معين. يتم استخدامه عادة من قبل المسؤولين عن الأمن للعثور على الثغرات الأمنية في النظام. يتم استخدام Port Scan Attack لإرسال رسالة إلى أحد المنافذ وانتظار الرد ، والبيانات المستلمة من المنفذ المفتوح هي دعوة للمتسللين لاختراق الخادم الخاص بك.

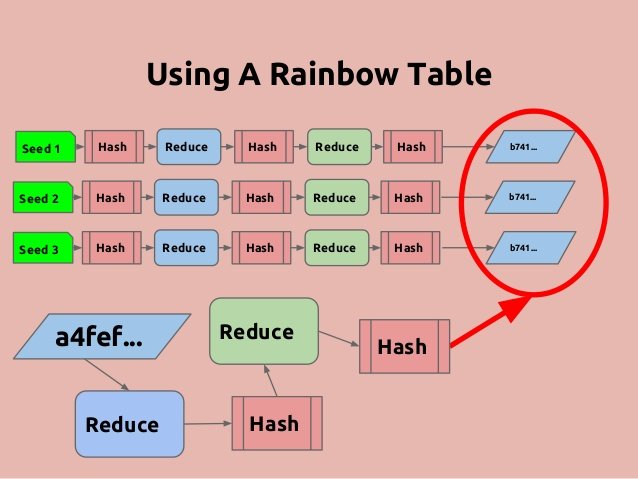

7. هجوم قوس قزح الجدول

حسنًا ، يعد Rainbow Table عادةً قاموسًا كبيرًا يحتوي على الكثير من التجزئة المحسوبة مسبقًا وكلمات المرور التي تم حسابها من خلالها. الاختلاف الرئيسي بين Rainbow وهجمات القاموس الأخرى هو أن جدول Rainbow مصمم خصيصًا للتجزئة وكلمات المرور.

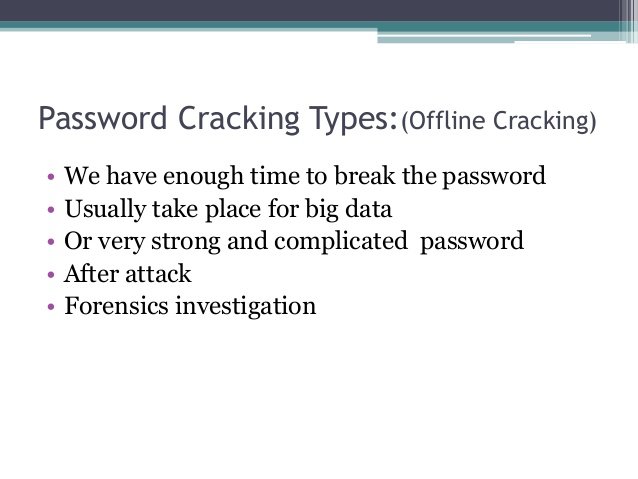

8. تكسير غير متصل

إنها إحدى تقنيات اختراق كلمات المرور المستخدمة على نطاق واسع للمتسللين. في هذا الهجوم ، يحاول المخترق استعادة كلمة مرور واحدة أو أكثر من ملف ذاكرة التخزين المؤقت للمتصفح. ومع ذلك ، في اختراق كلمة المرور دون اتصال بالإنترنت ، يحتاج المتسلل إلى الوصول الفعلي إلى الكمبيوتر المستهدف.

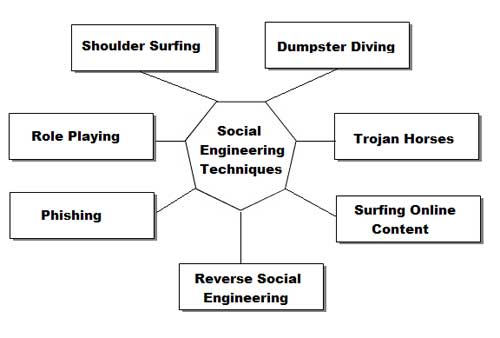

9. الهندسة الاجتماعية

الهندسة الاجتماعية هي هجوم يعتمد بشكل كبير على التفاعل البشري وغالبًا ما يتضمن خداع الأشخاص لخرق الإجراءات الأمنية العادية. يمكن للقراصنة تجربة حيل مختلفة لاقتحام إجراءات الأمان العادية.

10. التخمين

هنا يحاول المتسللون تخمين كلمات المرور الخاصة بك ؛ يمكنهم حتى محاولة تخمين إجابتك الأمنية. باختصار ، يمكن للمتسللين محاولة تخمين كل شيء لكسر أمانهم واختراق حسابك. ومع ذلك ، وبفضل عمليات التحقق المكونة من خطوتين ، فإن هذا النوع من الأساليب عادة ما يكون فاشلاً في الوقت الحاضر.

11. الهجوم الهجين

حسنًا ، الهجوم الهجين هو أسلوب قرصنة آخر معروف يستخدمه المتسللون على نطاق واسع. إنه مزيج من القاموس وهجوم القوة الغاشمة. في هذا الهجوم ، يضيف المتسللون أرقامًا أو رموزًا إلى اسم الملف لاختراق كلمة المرور بنجاح. يغير معظم الأشخاص كلمات المرور الخاصة بهم ببساطة عن طريق إضافة رقم إلى نهاية كلمة المرور الحالية.

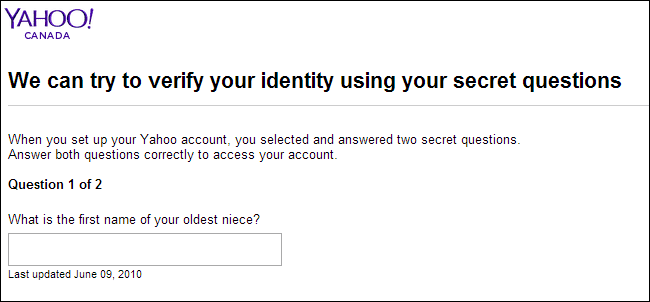

12. تكسير أسئلة الأمن

حسنًا ، قمنا جميعًا الآن بإعداد سؤال أمان على نظامنا الأساسي للشبكات الاجتماعية. تكون أسئلة الأمان مفيدة عندما لا تتذكر كلمة المرور هذه. لذلك تقوم بالنقر فوق “نسيت كلمة المرور” ، وهناك تحتاج إلى الإجابة على سؤال الأمان لإعادة تعيين كلمة المرور الخاصة بك. ومع ذلك ، يحاول المتسللون أيضًا تخمين أسئلة الأمان. حسنًا ، يجب أن نتذكر دائمًا حقيقة أن إجابات سؤال الأمان هي شيء يسهل تذكره وله معنى شخصي بالنسبة لك. لذلك ، إذا كان المتسلل هو صديقك أو قريبك ، فيمكنه بسهولة تخمين إجابة الأمان.

13. سلاسل ماركوف الهجمات

إنها واحدة من أخطر تقنيات اختراق كلمات المرور التي يستخدمها المتسللون. في هجمات Markov Chains ، يقوم المتسللون بتجميع قاعدة بيانات محددة لكلمات المرور. قاموا أولاً بتقسيم كلمات المرور إلى 2 إلى 3 مقاطع طويلة ثم تطوير أبجدية جديدة. لذلك ، تعتمد التقنية بشكل أساسي على مطابقة مجموعات مختلفة من كلمات المرور حتى تعثر على كلمة المرور الأصلية. إنه يشبه إلى حد كبير هجوم القاموس ، لكنه أكثر تقدمًا من ذلك بكثير.

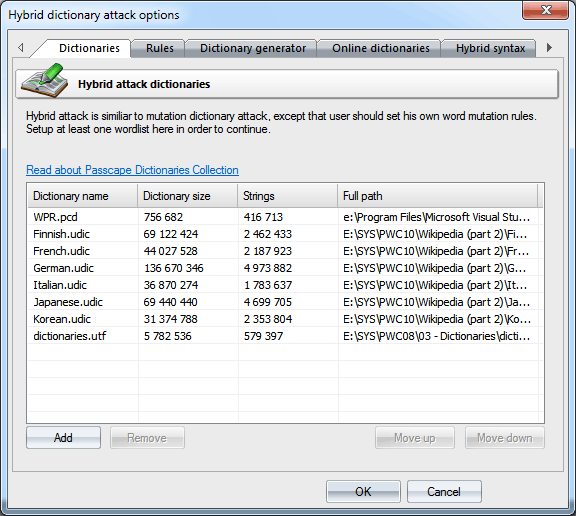

14. القاموس الهجين

هذا هو نتيجة كل من القاموس وهجمات القوة الغاشمة. يتبع أولاً قواعد هجوم القاموس ، حيث يأخذ الكلمات المدرجة في القاموس ثم يجمعها مع القوة الغاشمة. ومع ذلك ، يستغرق هجوم Hybrid Dictionary وقتًا أطول لإكماله لأنه يحاول كل كلمة من كلمات القاموس. يُعرف القاموس الهجين أيضًا باسم هجوم القاموس المستند إلى القواعد.

15. العنكبوت

إنها طريقة أخرى يستخدمها المتسللون لاختراق كلمات المرور. مرة أخرى ، يعتمد هجوم العنكبوت على القوة الغاشمة. في عملية التجسس ، يلتقط المتسللون كل الكلمات المعلوماتية التي كانت مرتبطة بالعمل التجاري. على سبيل المثال ، يستخدم المتسللون الكلمات المرتبطة بالشركة مثل أسماء مواقع المنافسين ، ومواد مبيعات مواقع الويب ، ودراسة الشركة ، وما إلى ذلك. بعد الحصول على هذه التفاصيل ، يقومون بتنفيذ هجوم القوة الغاشمة.

16. كيلوغرز

حسنًا ، يعد برنامج Keyloggers تهديدًا مشهورًا في عالم الأمان. Keyloggers هي حصان طروادة الذي يسجل كل شيء تكتبه من خلال لوحة المفاتيح ، بما في ذلك كلمات المرور. أسوأ شيء بخصوص راصدات لوحة المفاتيح هو أن هناك الكثير من أجهزة تسجيل لوحة المفاتيح المتاحة على الإنترنت ، والتي يمكنها تسجيل كل ضغطة مفتاح. لذلك ، يعد Keylogger أسلوبًا آخر لاختراق كلمات المرور يستخدمه المتسللون على نطاق واسع.

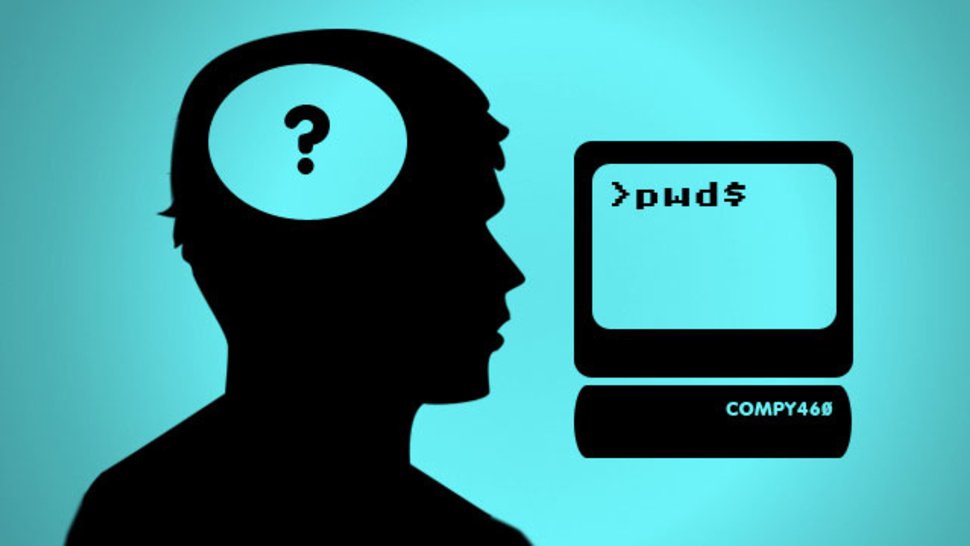

17. إعادة تعيين كلمة المرور

في الوقت الحاضر ، يجد المتسللون أنه من الأسهل بكثير إعادة تعيين كلمات المرور بدلاً من تخمينها. عادةً ما يتغلب المتسللون على حماية Windows النموذجية ، ويستخدمون إصدارًا قابلاً للتمهيد من Linux لتحميل وحدات تخزين NTFS. من خلال تحميل مجلدات NTFS ، يساعد المتسللين في تحديد موقع كلمة مرور المسؤول وإعادة تعيينها. فقط فكر للحظة أنك نسيت كلمة مرور Windows ؛ يمكنك استعادته بسهولة من خلال حساب Microsoft الخاص بك أو موجه الأوامر. نفس الشيء الذي يفعله المتسللون لاختراق الأنظمة.

إذن ، هذه بعض تقنيات اختراق كلمات المرور الشائعة التي يستخدمها المتسللون. آمل أن يكون هذا المقال قد ساعدك! يرجى مشاركتها مع أصدقائك أيضا.