Plej bonaj 15 Pasvortrompaj Teknikoj Uzitaj de Hakistoj 2022 2023

Rigardu pli ol 15 malsamajn specojn de Pasvortaj krakaj teknikoj uzataj de retpiratoj . Vi ĉiam devas esti bone konscia pri ĉi tiuj specoj de atakoj.

Cibersekureco konsilas agordi bonan kaj longan pasvorton. Tamen, cibersekureco ne instruas nin kiel identigi piratajn provojn. Ne gravas kiom fortaj estas viaj pasvortoj; Ĉiam ekzistas eblo por hackers pirati viajn pasvortojn.

Nuntempe piratoj sekvas bonevoluintajn algoritmojn, kiuj akcelas pasvortajn minindustriajn procezojn. Do, se vi estas inter tiuj, kiuj opinias, ke agordi malfacilan pasvorton ne ĉiam sufiĉas, tiam ĉi tiu artikolo estas nur por vi.

Listo de 17 Pasvortrompaj Teknikoj Uzitaj de Hakistoj en 2022 2023

Ni diskutos iujn el la pasvortaj hakaj teknikoj, kiujn hakistoj uzas por haki niajn kontojn. Oni devas rimarki, ke ni nur dividis komunajn pasvortajn piratajn teknikojn uzatajn de retpiratoj, ne ĉiuj.

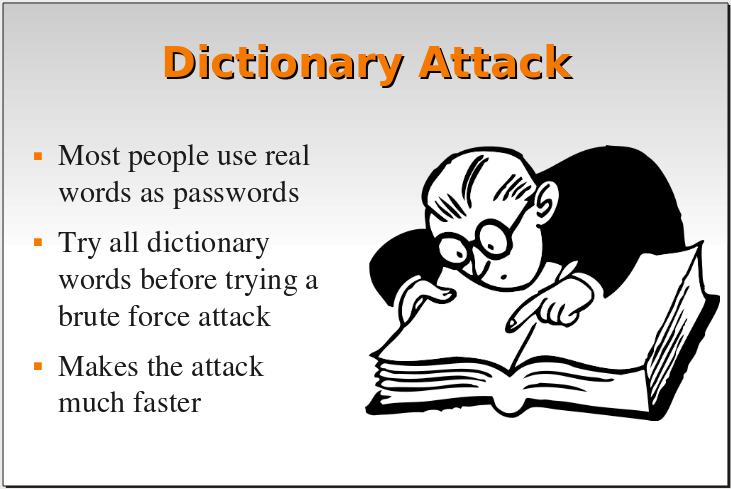

1. Vortaro-atako

Vortaro-atako estas tekniko kiun plej hazardaj hackers uzas por determini la pasfrazon provante sian bonŝancon plurfoje. Male al ĝia nomo, ĝi funkcias kiel vortaro konsistanta el regulaj vortoj, kiujn multaj homoj uzas kiel pasvorton. En vortaratakoj, retpiratoj provas rompi viajn pasvortojn per hazardaj divenoj.

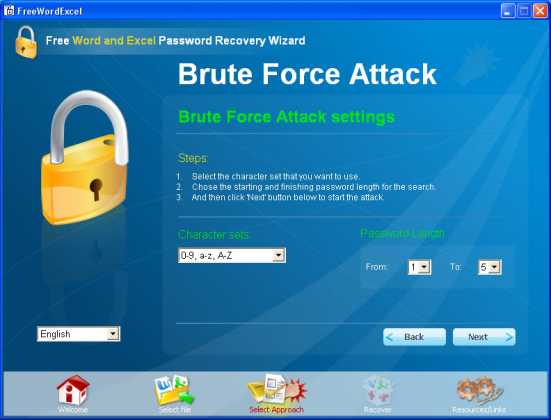

2. Brutforta atako

Nu, Brute-Force estas altnivela versio de vortara atako. En ĉi tiu atako, la retpirato sendas multajn pasvortojn aŭ pasfrazojn kun la espero de diveni ĝuste ĉe la fino. La rolo de la atakanto estas sisteme kontroli ĉiujn eblajn pasvortojn kaj pasvortojn ĝis la ĝusta estas trovita.

3. Phishing

Ĝi estas unu el la plej facilaj metodoj, kiujn uzas hackers. Ĝi faras nenion, ĝi simple petas uzantojn pri siaj pasvortoj, sed la procezo de peti pasvortojn estas unika kaj malsama. Por efektivigi phishing-kampanjon, retpiratoj kreas falsan paĝon kaj petas vin ensaluti per via uzantnomo kaj pasvorto. Post kiam vi enigas la detalojn, viaj detaloj estas translokigitaj al la servilo de la retpirato.

4. Trojanoj, virusoj kaj aliaj malware

Hakistoj kutime disvolvas ĉi tiujn programojn kun la sola celo generi celitan detruon. Virusoj kaj vermoj estas kutime aldonitaj al la sistemo de uzanto por ke ili povu plene profiti aparaton aŭ reton entute kaj estas kutime disvastigitaj per retpoŝto aŭ aŭ kaŝitaj en iuj aplikoj.

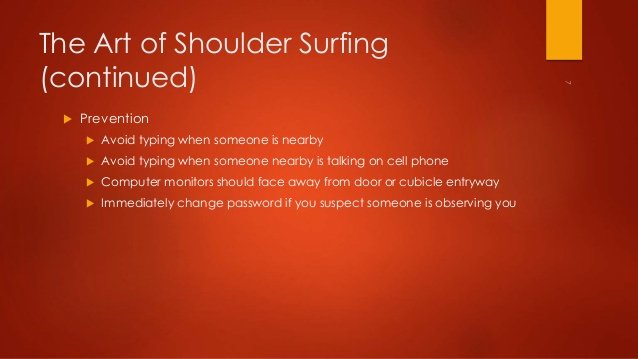

5. Ŝultra surfado

Nu, ŝultrosurfado estas la praktiko de spioni la uzanton de kontantmaŝino aŭ alia elektronika aparato por akiri ilian PIN, pasvorton, ktp. Ĉar la mondo fariĝas pli inteligenta, la ŝultra tekniko fariĝas malpli efika.

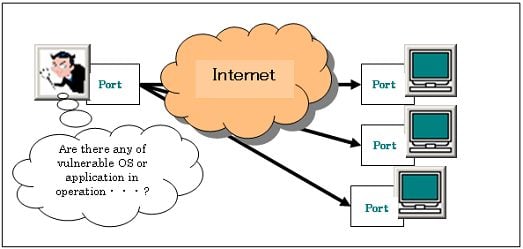

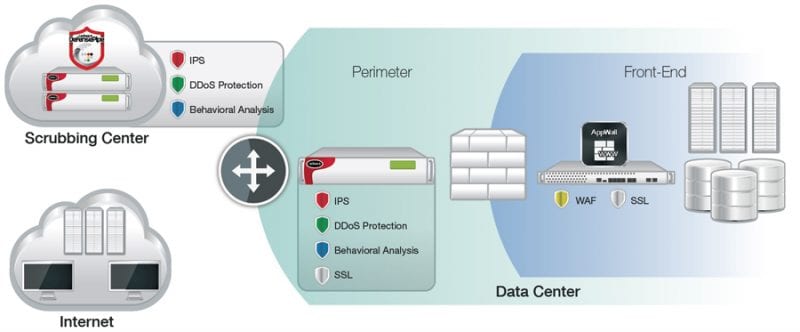

6. Havena skanado atako

Ĉi tiu tekniko ofte estas uzata por trovi vundeblecojn en aparta servilo. Ĝi estas kutime uzata de sekurecaj administrantoj por trovi vundeblecojn en sistemo. Port Scan Attack estas uzata por sendi mesaĝon al haveno kaj atendi respondon, datumoj ricevitaj de la malfermita haveno estas invito al piratoj por haki vian servilon.

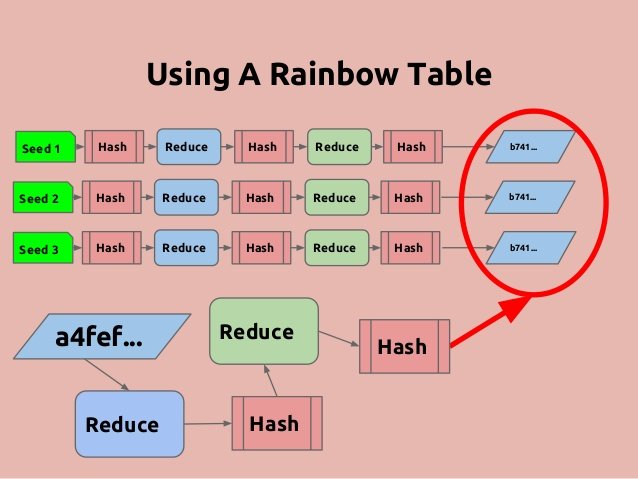

7. Tablo ĉielarka atako

Nu, Ĉielarka Tablo estas kutime granda vortaro kun multaj antaŭkomputitaj haŝoj kaj pasvortoj kalkulitaj el ili. La ĉefa diferenco inter Rainbow kaj aliaj vortaraj atakoj estas, ke la Rainbow-tabelo estas specife desegnita por hashing kaj pasvortoj.

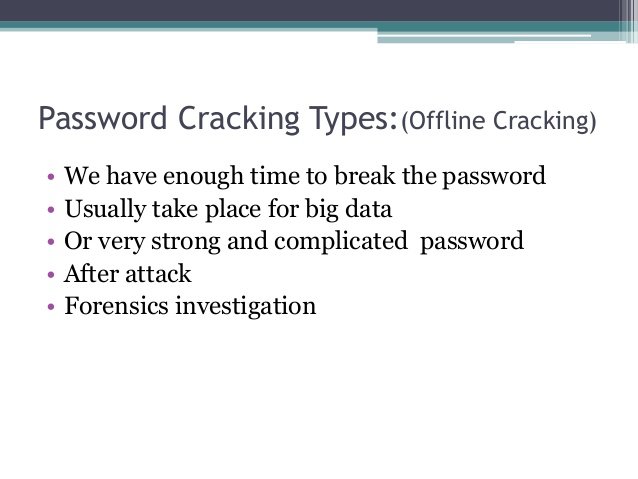

8. Senreta krakado

Ĝi estas unu el la vaste uzataj pasvortpirataj teknikoj por retpiratoj. En ĉi tiu atako, la retpirato provas reakiri unu aŭ plurajn pasvortojn de la kaŝmemoro de la retumilo. Tamen, en eksterreta pasvorta hako, la retpirato bezonas havi fizikan aliron al la cela komputilo.

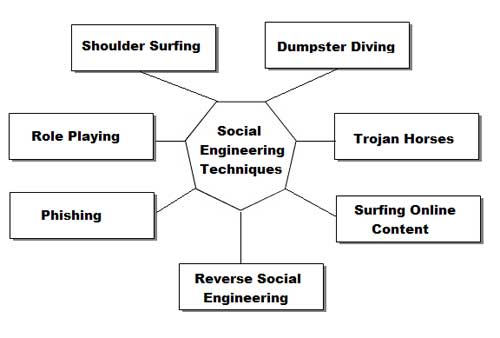

9. Socia inĝenierado

Socia inĝenierado estas atako kiu dependas peze de homa interago kaj ofte implikas trompi homojn por malobservi normalajn sekurecajn procedurojn. Hakistoj povas provi malsamajn lertaĵojn por eniri la normalajn sekurecajn procedurojn.

10. Divenado

Ĉi tie hackers provas diveni viajn pasvortojn; Ili eĉ povas provi diveni vian sekurecan respondon. Resume, piratoj povas provi ĉion diveni por rompi sian sekurecon kaj haki vian konton. Tamen, danke al dupaŝaj konfirmoj, ĉi tiu tipo de metodo kutime estas fiasko nuntempe.

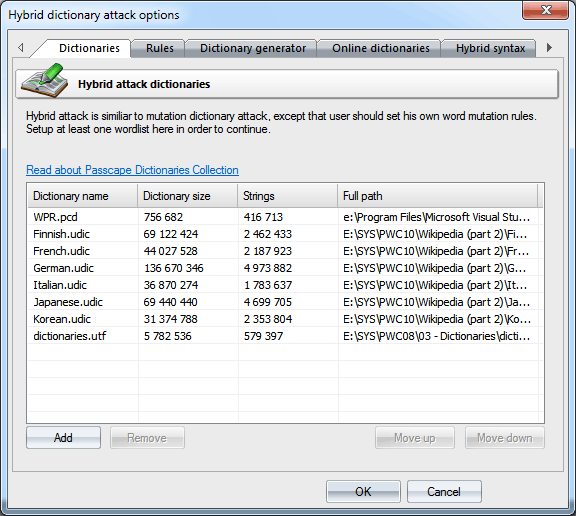

11. Hibrida atako

Nu, hibrida atako estas alia konata haka tekniko vaste uzata de piratoj. Ĝi estas kombinaĵo de vortaro kaj krudforta atako. En ĉi tiu atako, piratoj aldonas nombrojn aŭ simbolojn al la dosiernomo por sukcese fendi la pasvorton. Plej multaj homoj ŝanĝas siajn pasvortojn simple aldonante nombron al la fino de la nuna pasvorto.

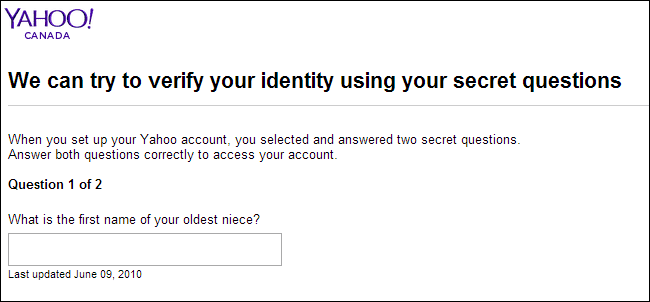

12. Fendi sekurecajn demandojn

Nu, nun ni ĉiuj starigis sekurecan demandon en nia socia interkonekta platformo. Sekurecdemandoj estas utilaj kiam vi ne memoras ĉi tiun pasvorton. Do vi alklakas Forgesis Pasvorton, kaj tie vi devas respondi la sekurecan demandon por restarigi vian pasvorton. Tamen, piratoj ankaŭ provas diveni sekurecajn demandojn. Nu, ni ĉiam devas memori la fakton, ke la respondoj al sekureca demando estas io facile memorebla kaj havas personan signifon por vi. Do, se la retpirato estas via amiko aŭ parenco, li povas facile diveni la sekurecan respondon.

13. Markov ĉenas atakojn

Ĝi estas unu el la plej danĝeraj pasvortpirataj teknikoj uzataj de piratoj. En Markov Chains-atakoj, retpiratoj kompilas specifan datumbazon de pasvortoj. Ili unue rompas la pasvortojn en 2 ĝis 3 silabojn longajn kaj poste evoluigas novan alfabeton. Tial la teknologio plejparte dependas de kongruo de malsamaj kombinaĵoj de pasvortoj ĝis vi trovas la originalan pasvorton. Ĝi tre similas al vortara atako, sed ĝi estas multe pli progresinta ol tio.

14. Hibrida Vortaro

Ĉi tio estas la rezulto de kaj vortaro kaj krudfortaj atakoj. Ĝi unue sekvas la regulojn de vortara atako, prenante la vortojn listigitajn en la vortaro kaj poste kombinante ilin per kruda forto. Tamen, la atako de la Hibrida Vortaro daŭras pli longe, ĉar ĝi provas ĉiun vorton de la vortaro. Hibrida vortaro ankaŭ estas konata kiel regul-bazita vortara atako.

15. Araneo

Ĝi estas alia metodo, kiun hackers uzas por fendi pasvortojn. Denove, la atako de la araneo dependas de krudforto. En la procezo de spionado, piratoj kaptas ĉiujn informajn vortojn, kiuj estis rilataj al la komerco. Ekzemple, retpiratoj uzas kompaniajn vortojn kiel retejnomojn de konkurantoj, retejajn vendajn materialojn, firmaan studon ktp. Post akirado de ĉi tiuj detaloj, ili faras krudfortan atakon.

16. Keyloggers

Nu, Keyloggers estas tre populara minaco en la sekureca mondo. Keyloggers estas trojano, kiu registras ĉion, kion vi tajpas per via klavaro, inkluzive de pasvortoj. La plej malbona afero pri klavarregistriloj estas ke ekzistas multaj klavarregistriloj haveblaj en la interreto, kiuj povas registri ĉiun klavopremadon. Sekve, Keylogger estas alia metodo de pasvorta hakado, kiu estas vaste uzata de hackers.

17. Pasvorto Restarigi

Nuntempe, piratoj trovas multe pli facile restarigi pasvortojn ol diveni ilin. Hakistoj kutime ĉirkaŭiras la tipan Vindozan protekton, kaj uzas starteblan version de Linukso por munti NTFS-volumojn. Ŝargante NTFS-dosierujojn, ĝi helpas al hackers lokalizi kaj restarigi la pasvorton de administranto. Nur momente pensu, ke vi forgesis vian Vindozan pasvorton; Vi povas facile restarigi ĝin per via Microsoft-konto aŭ komanda prompto. La samon faras piratoj por eniri sistemojn.

Do, ĉi tiuj estas kelkaj el la komunaj pasvortaj kodteknikoj uzataj de piratoj. Mi esperas, ke ĉi tiu artikolo helpis vin! Bonvolu dividi ankaŭ kun viaj amikoj.