Las 15 técnicas principales de descifrado de contraseñas utilizadas por los piratas informáticos 2022 2023

Echa un vistazo a más de 15 tipos diferentes de Técnicas de descifrado de contraseñas utilizadas por los piratas informáticos . Siempre debes estar muy atento a este tipo de ataques.

La seguridad cibernética aconseja establecer una contraseña buena y larga. Sin embargo, la ciberseguridad no nos enseña cómo identificar los intentos de piratería. No importa qué tan seguras sean sus contraseñas; Siempre hay una opción para que los piratas pirateen sus contraseñas.

Hoy en día, los piratas informáticos siguen algoritmos bien desarrollados que aceleran los procesos de extracción de contraseñas. Por lo tanto, si se encuentra entre aquellos que piensan que establecer una contraseña difícil no siempre es suficiente, este artículo es solo para usted.

Lista de 17 técnicas de descifrado de contraseñas utilizadas por piratas informáticos en 2022 2023

Vamos a discutir algunas de las técnicas de hackeo de contraseñas que usan los hackers para hackear nuestras cuentas. Cabe señalar que solo hemos compartido técnicas comunes de piratería de contraseñas utilizadas por piratas informáticos, no todas.

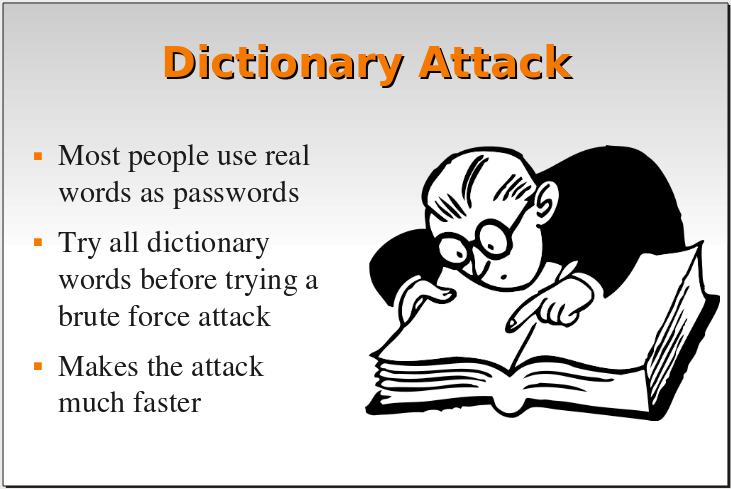

1. Ataque de diccionario

El ataque de diccionario es una técnica que la mayoría de los piratas informáticos utilizan para determinar la frase de contraseña probando suerte varias veces. Al contrario de su nombre, funciona como un diccionario formado por palabras regulares que mucha gente utiliza como contraseña. En los ataques de diccionario, los piratas informáticos intentan descifrar sus contraseñas haciendo conjeturas aleatorias.

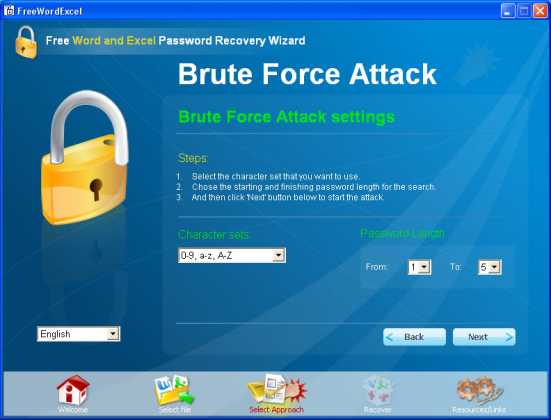

2. Ataque de fuerza bruta

Bueno, Brute-Force es una versión avanzada del ataque de diccionario. En este ataque, el hacker envía muchas contraseñas o frases de contraseña con la esperanza de adivinar correctamente al final. El papel del atacante es verificar sistemáticamente todas las contraseñas y frases de contraseña posibles hasta encontrar la correcta.

3. Suplantación de identidad

Es uno de los métodos más fáciles que utilizan los piratas informáticos. No hace nada, simplemente pide a los usuarios sus contraseñas, pero el proceso de pedir contraseñas es único y diferente. Para llevar a cabo una campaña de phishing, los piratas informáticos crean una página falsa y le piden que inicie sesión con su nombre de usuario y contraseña. Una vez que ingresa los detalles, sus datos se transfieren al servidor del hacker.

4. Troyanos, virus y otro malware

Los piratas informáticos suelen desarrollar estos programas con el único propósito de generar destrucción dirigida. Los virus y gusanos generalmente se agregan al sistema de un usuario para que puedan aprovechar al máximo un dispositivo o red en su conjunto y generalmente se propagan por correo electrónico o se ocultan en cualquier aplicación.

5. Hombro surfeando

Bueno, el shoulder surfing es la práctica de espiar al usuario de un cajero automático u otro dispositivo electrónico para obtener su PIN, contraseña, etc. A medida que el mundo se vuelve más inteligente, la técnica del hombro se vuelve menos efectiva.

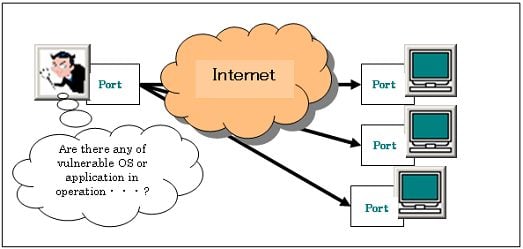

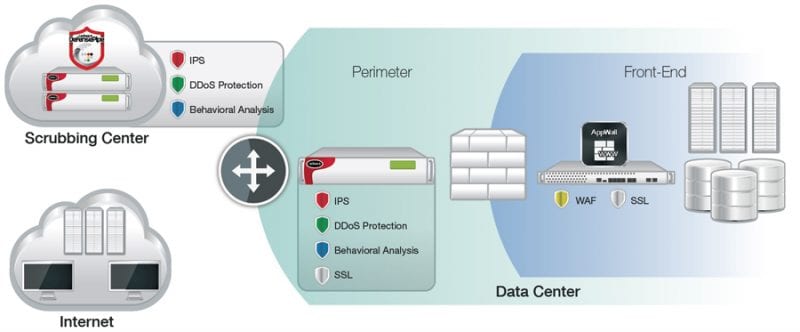

6. Ataque de escaneo de puertos

Esta técnica se usa a menudo para encontrar vulnerabilidades en un servidor en particular. Por lo general, los administradores de seguridad lo utilizan para encontrar vulnerabilidades en un sistema. Port Scan Attack se utiliza para enviar un mensaje a un puerto y esperar una respuesta, los datos recibidos desde el puerto abierto son una invitación a los piratas informáticos para piratear su servidor.

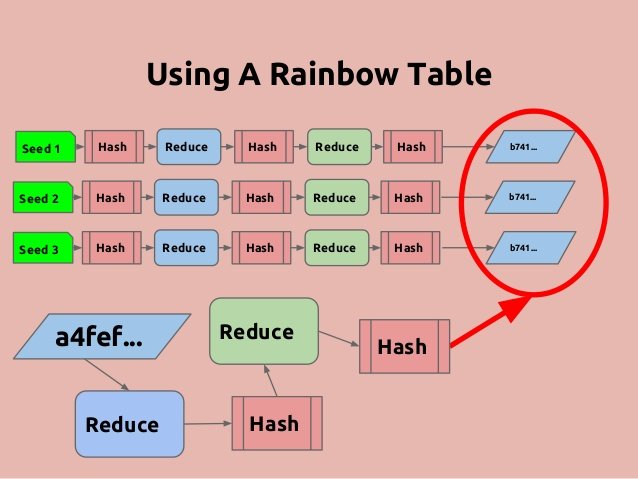

7. Ataque de arco iris de mesa

Bueno, Rainbow Table suele ser un gran diccionario con muchos hashes precalculados y contraseñas calculadas a partir de ellos. La principal diferencia entre Rainbow y otros ataques de diccionario es que la tabla Rainbow está diseñada específicamente para hash y contraseñas.

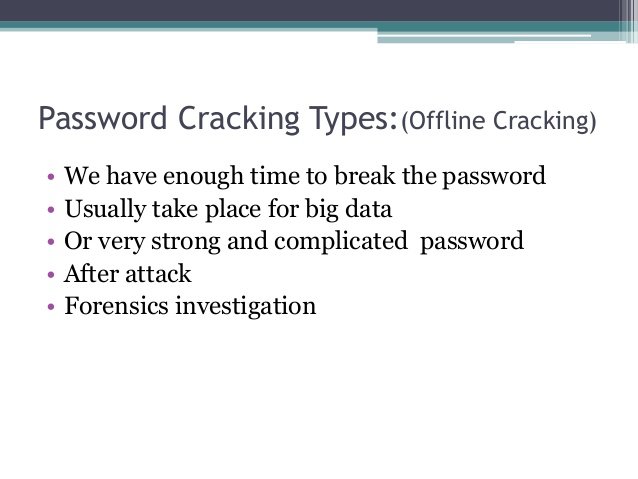

8. Grietas fuera de línea

Es una de las técnicas de piratería de contraseñas más utilizadas por los piratas informáticos. En este ataque, el hacker intenta recuperar una o más contraseñas del archivo de caché del navegador. Sin embargo, en el hackeo de contraseñas fuera de línea, el hacker necesita tener acceso físico a la computadora de destino.

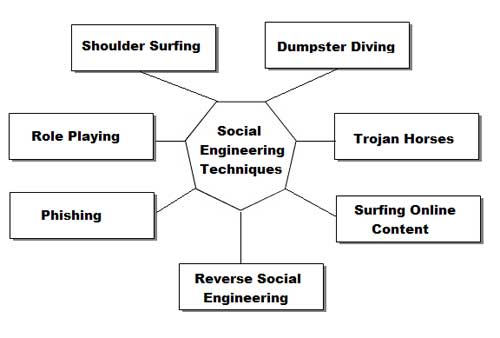

9. Ingeniería social

La ingeniería social es un ataque que depende en gran medida de la interacción humana y, a menudo, implica engañar a las personas para que infrinjan los procedimientos de seguridad normales. Los piratas informáticos pueden probar diferentes trucos para entrar en los procedimientos de seguridad normales.

10. Adivinando

Aquí los piratas intentan adivinar sus contraseñas; Incluso pueden intentar adivinar su respuesta de seguridad. En resumen, los piratas informáticos pueden intentar adivinar todo para romper su seguridad y piratear su cuenta. Sin embargo, gracias a las verificaciones en dos pasos, este tipo de método suele ser un fracaso en la actualidad.

11. Ataque híbrido

Bueno, el ataque híbrido es otra técnica de piratería muy conocida y utilizada por los piratas informáticos. Es una combinación de diccionario y ataque de fuerza bruta. En este ataque, los piratas informáticos agregan números o símbolos al nombre del archivo para descifrar con éxito la contraseña. La mayoría de las personas cambian sus contraseñas simplemente agregando un número al final de la contraseña actual.

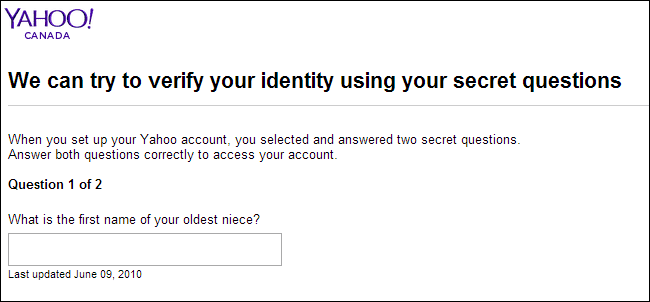

12. Descifrar preguntas de seguridad

Bueno, ahora todos hemos configurado una pregunta de seguridad en nuestra plataforma de redes sociales. Las preguntas de seguridad son útiles cuando no recuerda esta contraseña. Entonces hace clic en Olvidé mi contraseña, y allí debe responder la pregunta de seguridad para restablecer su contraseña. Sin embargo, los piratas informáticos también intentan adivinar las preguntas de seguridad. Bueno, siempre debemos recordar el hecho de que las respuestas a una pregunta de seguridad son algo que es fácil de recordar y tiene un significado personal para ti. Entonces, si el pirata informático es su amigo o pariente, puede adivinar fácilmente la respuesta de seguridad.

13. Ataques de cadenas de Markov

Es una de las técnicas de piratería de contraseñas más peligrosas utilizadas por los piratas informáticos. En los ataques de las Cadenas de Markov, los piratas compilan una base de datos específica de contraseñas. Primero dividen las contraseñas en 2 o 3 sílabas y luego desarrollan un nuevo alfabeto. Por lo tanto, la tecnología se basa principalmente en hacer coincidir diferentes combinaciones de contraseñas hasta encontrar la contraseña original. Se parece mucho a un ataque de diccionario, pero es mucho más avanzado que eso.

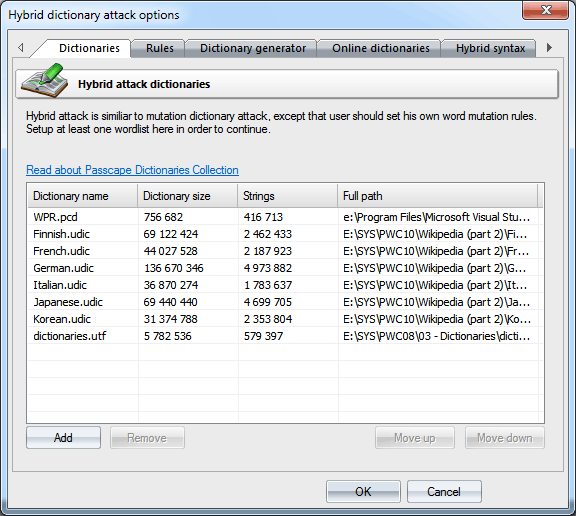

14. Diccionario híbrido

Este es el resultado de ataques de diccionario y de fuerza bruta. Primero sigue las reglas del ataque de diccionario, tomando las palabras enumeradas en el diccionario y luego combinándolas con fuerza bruta. Sin embargo, el ataque del diccionario híbrido tarda más en completarse, ya que prueba cada palabra del diccionario. El diccionario híbrido también se conoce como ataque de diccionario basado en reglas.

15. Araña

Es otro método que utilizan los piratas informáticos para descifrar contraseñas. Una vez más, el ataque de la araña se basa en la fuerza bruta. En el proceso de espionaje, los piratas informáticos capturan todas las palabras informativas que estaban relacionadas con el negocio. Por ejemplo, los piratas informáticos utilizan palabras relacionadas con la empresa, como los nombres de los sitios web de los competidores, los materiales de ventas del sitio web, el estudio de la empresa, etc. Tras obtener estos datos, realizan un ataque de fuerza bruta.

16. Registradores de teclas

Bueno, los Keyloggers son una amenaza muy popular en el mundo de la seguridad. Los registradores de teclas son un troyano que registra todo lo que escribe a través de su teclado, incluidas las contraseñas. Lo peor de los registradores de teclado es que hay muchos registradores de teclado disponibles en Internet, que pueden registrar cada pulsación de tecla. Por lo tanto, Keylogger es otro método para hackear contraseñas muy utilizado por los piratas informáticos.

17. Restablecimiento de contraseña

Hoy en día, a los hackers les resulta mucho más fácil restablecer contraseñas que adivinarlas. Los piratas informáticos suelen eludir la protección típica de Windows y utilizan una versión de arranque de Linux para montar volúmenes NTFS. Al cargar carpetas NTFS, ayuda a los piratas informáticos a localizar y restablecer la contraseña del administrador. Solo piense por un momento que olvidó su contraseña de Windows; Puede restaurarlo fácilmente a través de su cuenta de Microsoft o del símbolo del sistema. Lo mismo que hacen los hackers para entrar en los sistemas.

Entonces, estas son algunas de las técnicas comunes de pirateo de contraseñas utilizadas por los piratas informáticos. ¡Espero que este artículo te haya ayudado! Por favor comparte con tus amigos también.