15 najlepszych technik łamania haseł używanych przez hakerów w latach 2022-2023

Sprawdź ponad 15 różnych rodzajów Techniki łamania haseł używane przez hakerów . Zawsze powinieneś być świadomy tego typu ataków.

Cyberbezpieczeństwo zaleca ustawienie dobrego i długiego hasła. Cyberbezpieczeństwo nie uczy nas jednak, jak identyfikować próby włamań. Nie ma znaczenia, jak silne są twoje hasła; Hakerzy zawsze mają możliwość zhakowania Twoich haseł.

W dzisiejszych czasach hakerzy stosują dobrze rozwinięte algorytmy, które przyspieszają procesy eksploracji haseł. Jeśli więc należysz do tych, którzy uważają, że ustawienie trudnego hasła nie zawsze wystarczy, ten artykuł jest właśnie dla Ciebie.

Lista 17 technik łamania haseł stosowanych przez hakerów w 2022 r. 2023 r.

Omówimy niektóre techniki hakowania haseł, których hakerzy używają do włamywania się do naszych kont. Należy zauważyć, że dzieliliśmy się tylko wspólnymi technikami hakowania haseł używanymi przez hakerów, a nie wszystkimi.

1. Atak słownikowy

Atak słownikowy to technika używana przez większość przypadkowych hakerów do określenia hasła, próbując kilka razy szczęścia. Wbrew nazwie działa jak słownik składający się ze zwykłych słów, których wiele osób używa jako hasła. W atakach słownikowych hakerzy próbują złamać hasła, dokonując losowych odgadnięć.

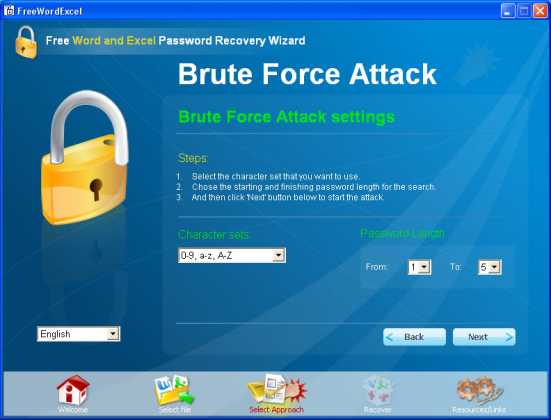

2. Atak brutalny

Cóż, Brute-Force to zaawansowana wersja ataku słownikowego. W tym ataku haker wysyła wiele haseł lub fraz w nadziei, że na końcu odgadnie poprawnie. Rolą atakującego jest systematyczne sprawdzanie wszystkich możliwych haseł i haseł aż do znalezienia właściwego.

3. Phishing

Jest to jedna z najłatwiejszych metod stosowanych przez hakerów. Nie robi nic, po prostu prosi użytkowników o ich hasła, ale proces proszenia o hasła jest wyjątkowy i inny. Aby przeprowadzić kampanię phishingową, hakerzy tworzą fałszywą stronę i proszą o zalogowanie się przy użyciu nazwy użytkownika i hasła. Gdy wprowadzisz dane, Twoje dane zostaną przesłane na serwer hakera.

4. Trojany, wirusy i inne złośliwe oprogramowanie

Hakerzy zwykle opracowują te programy wyłącznie w celu generowania ukierunkowanego zniszczenia. Wirusy i robaki są zwykle dodawane do systemu użytkownika, aby mogły w pełni korzystać z urządzenia lub sieci jako całości i zwykle są rozprzestrzeniane za pośrednictwem poczty e-mail lub ukryte w dowolnych aplikacjach.

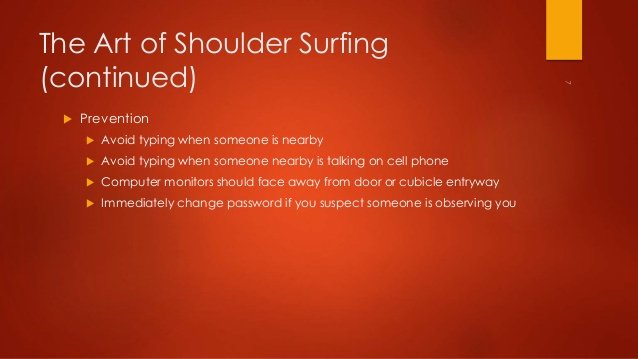

5. Surfowanie na ramieniu

Cóż, shoulder surfing to praktyka szpiegowania użytkownika bankomatu lub innego urządzenia elektronicznego w celu uzyskania jego kodu PIN, hasła itp. W miarę jak świat staje się mądrzejszy, technika barku staje się mniej skuteczna.

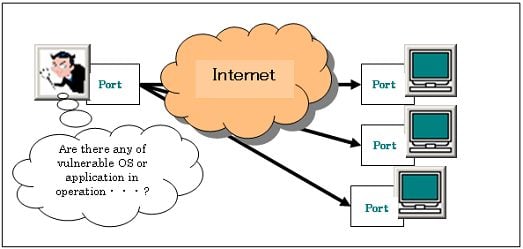

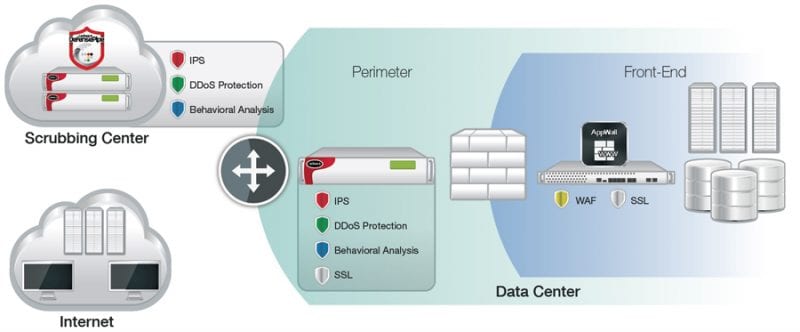

6. Atak skanowania portów

Ta technika jest często używana do znajdowania luk w konkretnym serwerze. Jest zwykle używany przez administratorów bezpieczeństwa do wyszukiwania luk w systemie. Port Scan Attack służy do wysyłania wiadomości do portu i oczekiwania na odpowiedź, dane otrzymane z otwartego portu są zaproszeniem dla hakerów do włamania się na serwer.

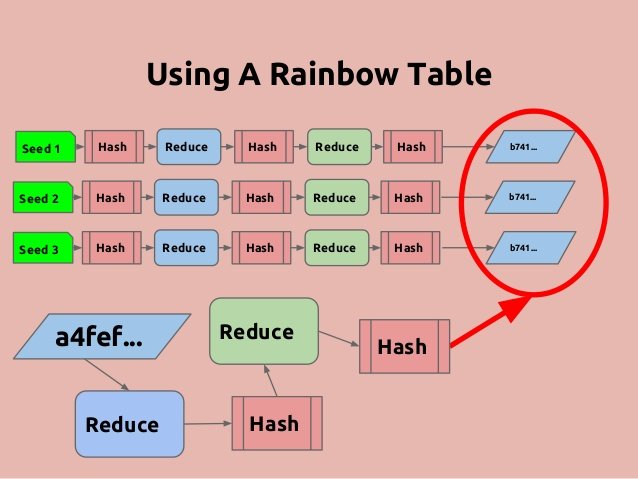

7. Atak tęczy stołu

Cóż, Rainbow Table jest zwykle dużym słownikiem z dużą ilością wstępnie obliczonych skrótów i wyliczonych z nich haseł. Główną różnicą między Rainbow a innymi atakami słownikowymi jest to, że tabela Rainbow jest specjalnie zaprojektowana do haszowania i haseł.

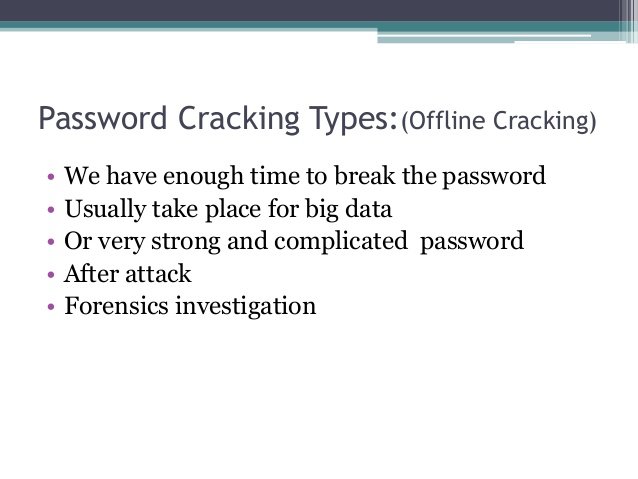

8. Kraking offline

Jest to jedna z powszechnie stosowanych technik hakowania haseł przez hakerów. W tym ataku haker próbuje odzyskać jedno lub więcej haseł z pliku pamięci podręcznej przeglądarki. Jednak w przypadku hakowania hasła offline haker musi mieć fizyczny dostęp do komputera docelowego.

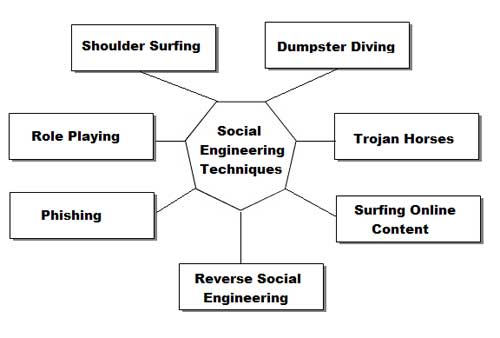

9. Inżynieria społeczna

Socjotechnika to atak, który w dużej mierze opiera się na interakcji międzyludzkiej i często wiąże się z nakłanianiem ludzi do naruszenia normalnych procedur bezpieczeństwa. Hakerzy mogą próbować różnych sztuczek, aby włamać się do normalnych procedur bezpieczeństwa.

10. Zgadywanie

Tutaj hakerzy próbują odgadnąć twoje hasła; Mogą nawet spróbować odgadnąć Twoją odpowiedź bezpieczeństwa. Krótko mówiąc, hakerzy mogą próbować odgadnąć wszystko, aby złamać swoje zabezpieczenia i włamać się na Twoje konto. Jednak dzięki dwuetapowym weryfikacjom, tego typu metoda w dzisiejszych czasach jest zazwyczaj porażką.

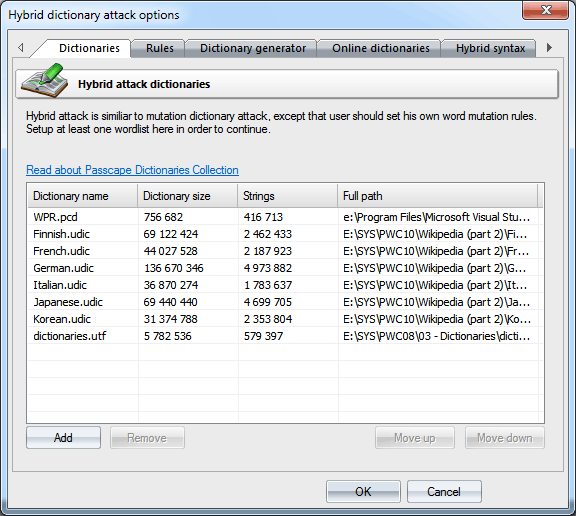

11. Atak hybrydowy

Cóż, atak hybrydowy to kolejna dobrze znana technika hakerska szeroko stosowana przez hakerów. Jest to połączenie ataku słownikowego i brute force. W tym ataku hakerzy dodają cyfry lub symbole do nazwy pliku, aby skutecznie złamać hasło. Większość ludzi zmienia swoje hasła po prostu dodając cyfrę na końcu bieżącego hasła.

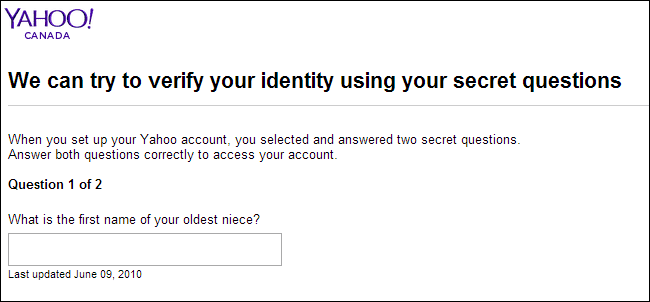

12. Łamanie pytań zabezpieczających

Cóż, teraz wszyscy ustawiliśmy pytanie bezpieczeństwa na naszej platformie społecznościowej. Pytania zabezpieczające są przydatne, gdy nie pamiętasz tego hasła. Więc klikasz Zapomniane hasło i tam musisz odpowiedzieć na pytanie bezpieczeństwa, aby zresetować hasło. Jednak hakerzy próbują również odgadnąć pytania zabezpieczające. Cóż, zawsze powinniśmy pamiętać, że odpowiedzi na pytanie zabezpieczające są łatwe do zapamiętania i mają dla Ciebie osobiste znaczenie. Tak więc, jeśli haker jest twoim przyjacielem lub krewnym, może łatwo odgadnąć odpowiedź.

13. Ataki łańcuchami Markowa

Jest to jedna z najniebezpieczniejszych technik łamania haseł używanych przez hakerów. W atakach Markov Chains hakerzy tworzą konkretną bazę haseł. Najpierw łamią hasła na 2 do 3 sylab, a następnie opracowują nowy alfabet. Dlatego technologia polega głównie na dopasowywaniu różnych kombinacji haseł, dopóki nie znajdziesz oryginalnego hasła. To trochę jak atak słownikowy, ale jest znacznie bardziej zaawansowany.

14. Hybrydowy słownik

Jest to wynik zarówno ataków słownikowych, jak i brute force. Najpierw postępuje zgodnie z zasadami ataku słownikowego, biorąc słowa wymienione w słowniku, a następnie łącząc je z brutalną siłą. Jednak atak Hybrid Dictionary trwa dłużej, ponieważ próbuje każdego słowa ze słownika. Słownik hybrydowy jest również znany jako atak słownikowy oparty na regułach.

15. Pająk

To kolejna metoda wykorzystywana przez hakerów do łamania haseł. Ponownie atak pająka opiera się na brutalnej sile. W procesie szpiegostwa hakerzy przechwytują wszystkie informacyjne słowa związane z biznesem. Na przykład hakerzy używają słów związanych z firmą, takich jak nazwy witryn konkurencji, materiały sprzedażowe w witrynach, badania firmy itp. Po zdobyciu tych szczegółów przeprowadzają atak brute force.

16. Keyloggery

Cóż, keyloggery są bardzo popularnym zagrożeniem w świecie bezpieczeństwa. Keyloggery to trojan, który rejestruje wszystko, co wpisujesz za pomocą klawiatury, w tym hasła. Najgorsze w przypadku rejestratorów klawiatury jest to, że w Internecie dostępnych jest wiele rejestratorów klawiatury, które mogą rejestrować każde naciśnięcie klawisza. Dlatego Keylogger to kolejna metoda hakowania haseł, która jest szeroko stosowana przez hakerów.

17. Resetowanie hasła

W dzisiejszych czasach hakerom znacznie łatwiej jest zresetować hasła niż je odgadnąć. Hakerzy zwykle omijają typową ochronę systemu Windows i używają rozruchowej wersji systemu Linux do montowania woluminów NTFS. Ładując foldery NTFS, pomaga hakerom zlokalizować i zresetować hasło administratora. Pomyśl przez chwilę, że zapomniałeś hasła do systemu Windows; Możesz go łatwo przywrócić za pomocą konta Microsoft lub wiersza polecenia. To samo robią hakerzy, aby włamywać się do systemów.

Oto niektóre z typowych technik łamania haseł używanych przez hakerów. Mam nadzieję, że ten artykuł Ci pomógł! Podziel się także ze znajomymi.